Jakub Křoustek 30 Jun 2017

Jakub Křoustek 30 Jun 2017

Jakub Kroustek von Avast beantwortet offene Fragen zur Petya-basierten Malware Petna, die sich auf Computern weltweit ausbreitet

Anfang dieser Woche haben wir einen Ransomware-Massenangriff beobachtet, weniger als zwei Monate nach den WannaCry-Attacken. In den Tagen und Stunden nach dem Angriff wurde dieser Stamm mit verschiedenen Namen bezeichnet, neben vielen anderen mit Petya, Petna, NotPetya, EternalPetya und Nyetya. Wir haben ursprünglich die Bezeichnung Petya-basiert verwendet, sind der Einfachheit halber aber auf Petna umgeschwenkt.

Es besteht einige Unsicherheit bezüglich Petna, nicht nur bei dessen Bezeichnung. Handelt es sich um Petya-Ransomware oder um eine Variante von Petya? Ist Petna als Ransomware einzustufen oder als Wiper? Wurde Petna entwickelt, um Zerstörung anzurichten oder um seinen Urhebern einen finanziellen Vorteil zu verschaffen?

Lasst uns basierend auf den vorliegenden Informationen einige Dinge klären:

Breitet sich Petna immer noch aus?

Nicht wirklich. Petna hat vor drei Tagen seinen Zenit erreicht. Die Ausbreitung begann frühmorgens am 27. Juni. Mit Tausenden von Angriffsversuchen pro Stunde erreichte Petna an diesem Tag den Zenit seiner Verbreitung. Danach ging die Anzahl der Angriffe noch am selben Tag deutlich zurück und wir haben seitdem nur eine geringe Verbreitung beobachtet.

Lässt sich der Angriff mit WannaCry vergleichen?

Nicht in Bezug auf unsere Benutzer. Wir haben weltweit etwas über 20.000 Angriffe beobachtet, was deutlich unterhalb der 1,5 Millionen von uns bisher registrierten WannaCry-Angriffen liegt.

Welche Länder waren am stärksten betroffen?

Unserer Telemetrie zufolge war die Ukraine mit über 90 Prozent der Angriffe mit Abstand am stärksten betroffen. Weiterhin betroffen waren die USA, Russland, Litauen, Weißrussland, Belgien und Brasilien, wo einige Dutzend bis einige Hundert Angriffe verzeichnet wurden.

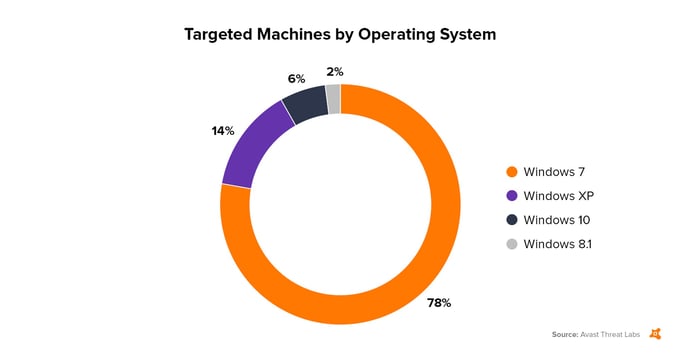

Welche Betriebssysteme waren betroffen?

Die meisten von uns beobachteten Angriffe erfolgten auf Windows 7-PCs (78 %), gefolgt von Windows XP (14 %). Die Anzahl der Angriffe auf modernere Systeme lag weit darunter.

Wie ist Petna auf die PCs gelangt?

Bei der Analyse des Ausbruchs haben wir einen Infektionsvektor gefunden, der an ein Update-Programm für eine Ukrainische Buchhaltungssoftware (M.E.Doc) gebunden war. Aus diesem Grund hat es die Ukraine so schwer erwischt.

Der Angriff ist ein Paradoxon mit bitterem Beigeschmack, wo doch Computernutzern immer geraten wird, ihre Software zu aktualisieren. In diesem Fall hat jedoch ein mit einem Trojaner infiziertes Update-Programm die Infektionskette gestartet.

Die Nachforschungen zu anderen möglichen Infektionsvektoren sind allerdings noch im Gange.

Warum waren auch Computer außerhalb der Ukraine betroffen?

Einer der Gründe ist der Umstand, dass einige der betroffenen Unternehmen Niederlassungen in der Ukraine unterhalten. Sobald Petna einen Computer infiziert hatte, breitete es sich über das Netzwerk aus, sodass es auch Computer in anderen Ländern erreichen konnte. Wir arbeiten noch daran, andere Infektionsvektoren zu identifizieren.

Was passiert, nachdem Petna einen Computer infiziert hat?

Nach der Infektion eines Computers versucht Petna, Dateien mit bestimmten Dateierweiterungen zu verschlüsseln. Die Liste der Zieldateien ist nicht so lang wie bei anderen Ransomware-Stämmen und ist auch kürzer als beim ursprünglichen Petya, enthält jedoch Formate, die für Fotos, Dokumente, Quellcodes, Datenbanken, Festplattenimages und anderes verwendet werden. Abgesehen vom Verschlüsseln der Dateien fungiert Petna auch als Wurm und versucht, sich auf anderen mit dem Netzwerk verbundenen Computern zu replizieren. Wie in unserem vorherigen Blog-Eintrag beschrieben, nutzt Petna drei unterschiedliche Methoden zur Ausbreitung: Ausnutzung der EternalBlue-Schwachstelle (bekannt durch WannaCry), Ausnutzung der EternalRomance-Sicherheitslücke und Verbreitung über Windows-Netzwerkfreigaben unter Verwendung gestohlener Zugangsdaten (über ein Mimikatz-ähnliches Tool zum Extrahieren von Kennwörtern) und legale Tools wie PsExec und WMIC. Schließlich versucht es, nach dem Verschlüsseln der Dateien und der Reproduktion das Hochfahren von Windows zu verhindern (durch Änderung des Master Boot Record – MBR) und verschlüsselt nach einem erzwungenen Neustart die Master File Table (MFT) auf dem Systemlaufwerk. Der Computer, auf dem dann Windows nicht mehr gestartet werden kann, wird unbrauchbar.

Kann ich mit Petna selbst dann infiziert werden, wenn ich alle Patches auf meinen Computer aufgespielt habe?

Ja, das ist angesichts der oben beschriebenen Vorgehensweise der Malware möglich. Auch wenn Patches für EternalBlue und EternalRomance auf einem Computer aufgespielt wurden, kann der Computer noch immer über die dritte Verbreitungsmethode infiziert werden.

Handelt es sich um Petya, WannaCry 2.0 oder etwas anderes?

Petna basiert definitiv auf Petya, der Teil für die MFT-Verschlüsselung ist beispielsweise nahezu identisch mit dem, der bei „Golden“ Petya vorgefunden wurde. Petna ist jedoch nicht vollkommen identisch mit Petya und weist bisher noch nicht beobachtete Unterschiede zu vorherigen Versionen von Petya auf. Die Änderungen legen nahe, dass es nicht von Janus, den ursprünglichen Autoren von Petya, stammt. Diese haben sich zudem auf Twitter dazu geäußert.

Die Hauptgemeinsamkeit von Petna und WannaCry besteht darin, dass beide EternalBlue ausnutzen, um sich zu verbreiten.

Es gibt Gerüchte, dass Petna keine Verschlüsselung vornimmt, sondern die Laufwerke löscht?

Das stimmt nicht. Der Stamm verschlüsselt Dateien und MFTs. Ob es hingegen möglich ist, diese Dateien wieder zu entschlüsseln, ist eine andere Frage.

Gibt es ein frei verfügbares Entschlüsselungstool?

Leider nein. Die verwendete Verschlüsselung kann nicht geknackt werden. Neben Dateien verschlüsselt Petna auch MFTs, wodurch die Entschlüsselung äußerst schwierig wird.

Sollte das geforderte Lösegeld bezahlt werden?

Nein! Wir raten immer davon ab, Lösegeld zu bezahlen, da die Kriminellen dadurch zum Weitermachen ermutigt werden. Es besteht zudem eine hohe Wahrscheinlichkeit, dass Ihr auch bei Zahlung Eure Daten nicht zurückerhaltet. In diesem bestimmten Fall ist dies offensichtlicher als je zuvor. Warum?

Wie man sieht, liegen die Chancen für eine vollständige Entschlüsselung infizierter Computer, selbst wenn diese von den Autoren von Petna durchgeführt würde, nahezu bei Null.

Dennoch gibt es immer noch Petna-Opfer, die das Lösegeld zahlen. Zum Zeitpunkt der Erstellung dieses Beitrags waren auf dem Bitcoin-Konto von Petna fast 4 Bitcoins eingegangen, was etwa $10.000 entspricht. Nicht besonders viel im Vergleich zum angerichteten Schaden.

War das Ganze nur ein Test? Müssen wir mit weiteren derartigen Angriffen rechnen?

Viele haben gemutmaßt, dass es sich bei WannaCry um einen Test handelte, es gibt jedoch keine Anhaltspunkte dafür. Es ist jedoch äußerst wahrscheinlich, dass weitere als Wurm verbreitete Ransomware-Stämme auftauchen werden, zumal WannaCry und Petna die Brauchbarkeit dieses Konzepts unter Beweis gestellt haben.

Welche Absicht wurde mit dem Angriff verfolgt? Standen Behörden eines bestimmten Landes dahinter?

(Suche nach der Kristallkugel ... ). Lasst uns die Fakten zusammenfassen. Dieser Angriff zielte wie einige andere in den vergangenen Monaten beobachte Angriffe hauptsächlich auf die Ukraine. Für den Angriff wurde eine modifizierte Version eines der fortschrittlichsten und gefährlichsten Ransomware-Stämme (Petya) verwendet. Die an Petya vorgenommenen Änderungen und Ergänzungen sind mehr als verdächtig – die hinter den Änderungen stehenden Personen haben eine funktionstüchtige Ransomware so deformiert, sodass eine Entschlüsselung nicht mehr möglich ist. Sie haben außerdem die Zahlung eines Lösegelds sinnlos werden lassen, was ungewöhnlich für Ransomware ist, bei der es ja darum geht, Geld zu erpressen. Die Zahlung sollte nicht über eine Tor-Website erfolgen sondern über eine bei einem herkömmlichen Anbieter gehosteten E-Mail-Adresse. Es wurde schnell bekannt, dass sich Petna nicht entschlüsseln lässt, wodurch nur Lösegeld in geringer Höhe gezahlt wurde.

Wenn wir kurz überlegen, fallen uns Dutzende schlecht programmierter Ransomware-Stämme ein, bei denen eine Entschlüsselung nicht möglich war, wobei sich die Fehler mit großer Sicherheit von den Autoren unbeabsichtigt in die Programme eingeschlichen haben. Wir haben auch andere Kriminelle beobachtet, die den Programmcode bestehender Ransomware nur dahingehend geändert haben, dass sie ihr eigenes Konto bei der Zahlungsanweisungen haben anzeigen lassen, wodurch auch hier die Opfer mit nicht entschlüsselbaren Dateien zurückgelassen wurden. Schließlich haben wir Testversionen neuer Ransomware-Stämme gesehen, die nahezu täglich auf die Welt losgelassen werden und schwerwiegende Fehler in den Verschlüsselungsalgorithmen aufweisen sowie teilweise über keinerlei Zahlungsanweisungen verfügen.

Wenn wir Petna weiterhin als Ransomware betrachten, finden wir viele Gemeinsamkeiten mit vorausgegangenen Fällen. Wir könnten dann die Schlussfolgerung ziehen, dass die Fehler bei Petna einfach die Folge schlampiger Arbeit sind.

Angesichts der Auswirkungen von Petna müssen wir jedoch auch über den Tellerrand hinaus blicken. Es besteht die Möglichkeit, dass es „nur“ darum ging, Schaden anzurichten. In diesem Fall müssten wir eingestehen, dass die Autoren Erfolg hatten. Einer öffentlich verfügbaren Meldung zufolge wurden hunderte Computer infiziert und dadurch nutzlos, was bei betroffenen Unternehmen zu erheblichen Ausfällen geführt hat. Von diesem Standpunkt aus wäre die Ransomware-Geschichte nur ein Ablenkungsmanöver mit einem willkommenen Nebeneffekt für die Autoren: $10K auf ihrem Bitcoin-Konto. Schließlich gibt es noch eine Theorie, nach der Petna zur Verschleierung anderer (verdeckter) Angriffe diente, die zur gleichen Zeit ausgeführt wurden.

Avast erkennt alle bekannten Varianten von Petna und schützt Benutzer von Avast und AVG dank seines mehrschichtigen Schutzschilds aus File Shield, Behavior Shield und Ransomware Shield, sowie durch eine Firewall, die eine Ausnutzung von Sicherheitslücken erkennt.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Datenschutzerklärung