Lisandro Carmona de Souza 21 jan 2019

Lisandro Carmona de Souza 21 jan 2019

O que é e como configurar a autenticação multifator: uma camada de segurança essencial para sua vida digital.

Muita gente pensa que para proteger suas senhas basta usar um bom antivírus. Sem dúvida, um programa de segurança de qualidade garante que ela não seja roubada por keyloggers quando você as digita em seu computador.

Mas é bom que você saiba que a principal porta para o roubo de senhas não é o seu computador. Os próprios sites e serviços armazenam milhões de senhas dos seus usuários. Qualquer brecha e vazamento permite que elas vendam esse material na deepweb.

A maioria dos ataques só é revelada meses ou anos depois, quando todas as informações já foram vendidas a outros cibercriminosos. Pior: como infelizmente as pessoas costumam usar o mesmo par email e senha para vários serviços online, conseguir a chave da porta de um deles é conseguir entrar em todos eles.

A sua segurança e privacidade dependem que os sites e serviços que você usa não sejam invadidos e os dados vazem na internet.

Ninguém gosta de decorar senhas. Muita gente continua cometendo o erro de usar a mesma senha em vários serviços. Por isso, os bancos já exigem uma comprovação da identidade nos caixas eletrônicos onde, além de passar o cartão e digitar sua senha, você precisa colocar um dedo no leitor biométrico para que a sua digital seja lida e você possa, por exemplo, sacar dinheiro.

Muitos serviços online oferecem a autenticação multifator ou em dois fatores (2FA ou Two Factor Authentication) como uma camada extra de segurança para proteger as contas dos usuários. Conheça tudo sobre ela e como implementá-la.

Os sistemas variam, mas geralmente envolvem uma mensagem SMS automática ou um aplicativo que gera códigos de acesso. Após inserir sua senha, o sistema solicita o código de acesso e, em alguns serviços, pode usar um aplicativo (fora do navegador) para inserir o código.

Para entrar em um site ou serviço você precisa informar quem você é. Isso geralmente é feito por meio de um nome de usuário ou senha. Também é muito comum que o nome de usuário seja o próprio email. Isso faz com que a sua senha acabe sendo a única chave privada para entrar em suas contas. A autenticação multifator é uma medida de segurança que exige, além da senha, pelo menos um segundo fator individual para comprovar a sua identidade.

Depois de digitar o seu nome de usuário (email) e a sua senha, o site solicita um código único que pode ser usado por 30 segundos, para confirmar que, de fato, é mesmo você quem está tentando fazer o login.

Nos últimos anos, empresas e especialistas em segurança nos persuadiram a ativar a autenticação de dois fatores (2FA):

Os serviços online geralmente oferecem três tipos de autenticação multifator:

Inicialmente, um número único (token) era enviado por SMS. Depois que vários ataques bem-sucedidos mostraram que essa não é uma forma segura de entregar o segundo fator de identificação, pois o SMS pode ser interceptado, a maioria dos sites passou a usar um aplicativo gerador de tokens. No momento em que este artigo está sendo escrito, apenas o LinkedIn continuar usando, infelizmente, o SMS.

A Anistia Internacional também informou sobre alguns casos de golpes de phishing que levaram as vítimas até um falso site falso que imitava a página de entrada de um serviço. Nesses casos, não é que a autenticação multifator não funcione, mas as pessoas vão fornecer, sem saber, todos os dados diretamente aos cibercriminosos: nome do usuário, email, senha e até o token de acesso. Somente uma robusta proteção antiphishing em tempo real pode resolver esse problema de segurança.

Outros serviços estão utilizando selfies para comprovar a identidade (por exemplo, a Apple ou o Nubank). O reconhecimento facial é utilizado para comprovar a identidade de quem quer acessar o serviço.

A segurança do token físico (aquele dispositivo que fornece uma combinação numérica) depende do sistema da empresa que os fabrica. Há relatos de invasões e roubo dos algoritmos de geração dos números e, até por corte nos custos, os bancos abandonam esse sistema.

A segurança do token físico (aquele dispositivo que fornece uma combinação numérica) depende do sistema da empresa que os fabrica. Há relatos de invasões e roubo dos algoritmos de geração dos números e, até por corte nos custos, os bancos abandonam esse sistema.

Por isso, existem vários aplicativos gratuitos que geram o segundo fator para que você possa entrar com segurança em sua conta online. Sempre baixe esses aplicativos de sites oficiais: Authy, Yubico Authenticator, Duo Mobile, Google Authenticator, Microsoft Authenticator e LastPass Authenticator. Também há aplicativos pagos como, por exemplo, o 1Password.

Esses aplicativos funcionam mesmo sem uma conexão com a internet (Wi-Fi ou plano de dados).

Esses aplicativos funcionam mesmo sem uma conexão com a internet (Wi-Fi ou plano de dados).

Existem também os dispositivos físicos que geram esses códigos: os YubiKey’s e até mesmo anéis que preenchem automaticamente as informações no navegador.

Se você está se perguntando se deve ativar essa camada de segurança em todos os sites que usa, nossa recomendação é que sim. Mas se isso lhe parece excessivo ou muito incômodo, ative pelo menos nos serviços que você mais usa, naqueles que contêm dados mais privativos e sensíveis, como os números dos cartões de crédito, fotos e vídeos. Claro, antes de mais nada, você nunca deve utilizar a mesma senha em mais de um site.

A maioria dos sites populares e redes sociais oferecem esse serviço, geralmente através das configurações de segurança da própria conta. Siga as instruções na tela para ativá-la:

Você encontra aqui uma lista “completa” dos sites que oferecem 2FA. O passo a passo depende do aplicativo que você escolheu, mas, em linhas gerais, são:

A autenticação em dois fatores é muito mais segura do que a que utiliza apenas uma senha. Muitos vazamentos que comprometeram milhões (ou bilhões) de usuários poderiam ter sido evitados com o uso da autenticação multifator implementado. Mesmo que um cibercriminoso consiga comprar sua senha na deepweb ou, depois de infectar o seu dispositivo e roubar suas senhas, ele não conseguirá acessar suas contas sem o código ou token.

A autenticação multifator torna mais difícil, ainda que não impossível, o acesso não autorizado às suas contas.

Muita gente tem medo de não poder acessar suas contas caso perca o seu celular, ou ele seja roubado. É claro que as empresas já pensaram nisso e quase todos os sites e serviços oferecem opções de recuperação: em alguns casos você pode imprimir vários códigos de reserva ou ter guardado um código de recuperação único.

Muita gente tem medo de não poder acessar suas contas caso perca o seu celular, ou ele seja roubado. É claro que as empresas já pensaram nisso e quase todos os sites e serviços oferecem opções de recuperação: em alguns casos você pode imprimir vários códigos de reserva ou ter guardado um código de recuperação único.

Mas se você foi roubado e não usava uma senha no seu aparelho, ou se você permitia que as mensagens fossem mostradas na tela de bloqueio, os bandidos podem ter acesso aos seus SMS sem destravar o smartphone. Eles também podem pegar o seu chip e colocar em outro telefone para ter acesso aos códigos enviados por SMS.

Você pode ter configurado um PIN de 4 dígitos para o seu chip (cartão SIM) e, assim, cada vez que o SIM for colocado pela primeira vez em um celular, o código PUK (8 dígitos, exclusivo de cada cartão SIM quando é comprado) e o código PIN são solicitados. Mas, cuidado! Não tente configurar um código PIN se você não tiver certeza de que possui o código PUK em mãos, caso contrário, seu chip será bloqueado!

A melhor solução para não bloquear suas contas é utilizar mais de um dispositivo para gerar os códigos, por exemplo, um computador ou um celular reserva que você guarda em casa. Nesse caso, sugerimos que você use o Authy, pois você pode sincronizar (e fazer backup) do gerador de tokens de todas as suas contas em mais de um dispositivo.

Alguns fornecedores também vendem chaves físicas (veja o que é mais adiante) duplicadas e você pode guardar uma em um local seguro.

Alguns bancos usam grupos de códigos pré-aprovados em um cartão que, infelizmente, podem ser roubados um a um. A autenticação OTP (One-Time Password) é muito mais segura, pois os códigos têm uma validade de menos de 30 segundos e usa o tempo como bloqueio de ataques de força-bruta.

Quer queiramos ou não, o segundo fator é sempre uma “senha” (que pode ser usada apenas uma vez) e os cibercriminosos podem, de fato, usar golpes especializados de phishing para invadir a comunicação entre o usuário e o site de destino, mostrando uma página falsa de login.

Um relatório da Anistia Internacional mostrou que governos já invadiram as contas de email de mais de 1.000 ativistas de direitos humanos, mesmo protegidas pela autenticação multifator. Também são possíveis ataques onde a troca do cartão SIM faz com os cibercriminosos recebam os SMS com os códigos de autenticação.

Recentemente, com o uso da tecnologia de proxy reverso, o pesquisador Piotr Duszynski conseguiu invadir a comunicação e roubar os tokens OTP gerados pelos aplicativos de autenticação multifator. Ele publicou uma ferramenta chamada Modlishka para provar que os ataques podem ser automatizados e até um vídeo de demonstração.

Isso tem solução. Os dispositivos físicos (Universal 2nd Factor ou U2F) criam pares de chaves pública e privada com cada site e injetam a “identidade” do site na criptografia entre o usuário e o site que está solicitando a autenticação. A segurança vem do algoritmo usado no dispositivo de hardware e nas chaves de criptografia.

Isso tem solução. Os dispositivos físicos (Universal 2nd Factor ou U2F) criam pares de chaves pública e privada com cada site e injetam a “identidade” do site na criptografia entre o usuário e o site que está solicitando a autenticação. A segurança vem do algoritmo usado no dispositivo de hardware e nas chaves de criptografia.

O verdadeiro site, através do navegador, é sempre o único que pode, a cada vez, usar o token de autenticação. Os códigos ou tokens gerados são completamente “anônimos”, o próprio dispositivo não pode ser identificado e, por isso, não revela a sua identidade. Em princípio, os golpes MiTM (ou man-in-the-middle) não conseguem vencer essa segurança, a menos que o seu computador esteja infectado por malwares.

O protocolo U2F também pode ser usado em smartphones graças a tecnologia NFC (Near Field Communication) e o navegador. É a mesma tecnologia usada pelas maiores plataformas de pagamento (Apple Pay, Android Pay e Samsung Pay). O Programa Proteção Avançada (APP) do Google desenvolve essa tecnologia, que foi abordada em outro dos nossos artigos.

As chaves físicas são resistentes a impacto e água, não usam baterias nem têm partes removíveis, o que diminui as chances de você estragá-las e perder o acesso às suas contas.

Se você leu com atenção e chegou até aqui, deixe-nos dizer algumas últimas recomendações. Com certeza você não usa uma senha fácil de adivinhar, nem repete a sua senha em vários sites. Provavelmente você usa já usa a autenticação multifator em todos os serviços online onde ela está disponível. Isto significa que você é invencível?

Infelizmente não. Mesmo as chaves físicas dependem do computador e do navegador que você está usando para entrar em um site. Elas vão impedir ataques MiTM somente se malwares não estiverem interferindo nas suas comunicações. Navegadores especialmente projetados por especialistas de segurança oferecem um Modo Banco que adiciona uma camada de proteção especial.

De qualquer forma, você sempre precisará de uma proteção antimalware robusta, independente do seu sistema operacional e de criptografia em todo o seu tráfego online através de um aplicativo VPN.

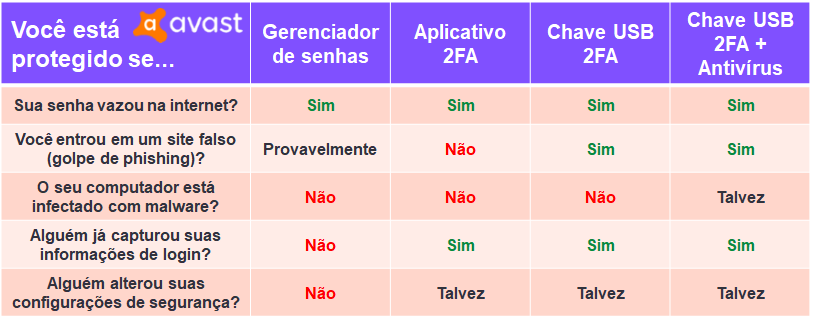

Veja quando você está protegido (via Mega)

Veja quando você está protegido (via Mega)

Tal como tudo na vida, você precisa encontrar um equilíbrio entre segurança e conveniência. Para a maioria das pessoas, leva poucos minutos para configurar um aplicativo autenticador e pode poupar muita dor de cabeça se a rede interna do serviço online que você usa for invadida e seus dados tiverem vazado na internet.

Ainda assim, se isso aconteceu, saiba mais no nosso guia de sobrevivência ao vazamento de dados na internet.

A Avast é líder global em segurança cibernética, protegendo centenas de milhões de usuários em todo o mundo. Saiba mais sobre os produtos que protegem sua vida digital em nosso site e receba todas as últimas notícias sobre como vencer as ameaças virtuais através do nosso Blog, no Facebook ou no Twitter.

bruce mars1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Política de Privacidade