Tomas Trnka 29 nov 2018

Tomas Trnka 29 nov 2018

Proteja-se contra golpes com estas práticas recomendadas e a nossa inteligência artificial aprimorada de detecção de phishing.

O phishing é uma técnica de engenharia social antiga usada por cibercriminosos para induzir as pessoas a fornecer informações confidenciais, como detalhes de cartão de crédito e credenciais de login. Ele pode ocorrer de várias formas, incluindo phishing por chamadas telefônicas, smishing (o phishing por SMS), emails e sites de phishing.

Os links de phishing que levam a sites maliciosos podem ser exibidos em emails que aparentemente vem de fontes legítimas. Eles também podem ser anexados a mensagens enviadas por sites e aplicativos de redes sociais, como o Facebook e o WhatsApp. Eles podem até aparecer de maneira enganosa nos resultados dos mecanismos de busca.

Os sites de phishing podem ser difíceis de serem identificados. Na esperança de enganar as vítimas, para que elas forneçam informações pessoais, muitos sites parecem muito àqueles que estão imitando. Os emails de phishing geralmente não são tão bem-sucedidos graças aos avanços na sua classificação como spam. Alguns emails e links de phishing, no entanto, ainda conseguem entrar nas caixas de entrada.

O phishing continua a ser um dos principais métodos de ataque porque permite que os cibercriminosos tenham como alvo um grande número de pessoas. Normalmente, pessoas mal-intencionadas aplicam golpes de phishing sob o pretexto de serem representantes de grandes empresas, onde as vítimas têm suas contas.

Na Avast, usamos inteligência artificial (IA) para detectar os golpes de phishing e proteger nossos usuários contra malwares e sites maliciosos.

Para aprimorar os nossos recursos de detecção de phishing, precisamos seguir a linha de pensamento de um cibercriminoso. O cibercriminoso cria sites de phishing que parecem muito semelhantes aos sites legítimos e assim conseguirem enganar suas vítimas. As semelhanças visuais são suficientes para enganar os usuários desavisados que inserem suas credenciais e outros dados confidenciais solicitados pelo site malicioso.

Teoricamente, os cibercriminosos poderiam usar as mesmas imagens exatas para seus sites de phishing que as usadas nos sites que estão imitando. No entanto, os proprietários de sites legítimos conseguem detectar quando sites fraudulentos estão vinculados às mesmas imagens hospedadas em seus servidores.

Além disso, a replicação perfeita de sites requer tempo e esforço. Os cibercriminosos teriam que garantir que os sites de phishing projetados por eles fossem devidamente codificados até o último pixel. Isso os força a usar a criatividade para montar sites que aparentemente são quase iguais aos originais, mas com pequenas diferenças que podem não ser perceptíveis ao usuário comum.

Embora nossos mecanismos de detecção sinalizem sites de phishing com base no conteúdo HTML, os métodos mais sofisticados usados pelos cibercriminosos para criar suas páginas de phishing podem contornar as detecções de antivírus comuns. Usando IA, nossa abordagem abrange essas técnicas, detectando páginas que duplicam as imagens do site legítimo, em vez de renderizar uma página como normal ou páginas que usam javascript altamente ofuscado, o que pode evitar a detecção.

A Avast tem uma rede de centenas de milhões de sensores que alimentam nossa IA com dados para que possamos detectar as ameaças rapidamente e proteger melhor nossos usuários. Para isso, escaneamos todos os sites visitados por nossos usuários, analisando detalhadamente a popularidade dos domínios que hospedam os sites. Outros fatores também são avaliados, como o certificado do site, a idade do domínio e os tokens de URLs suspeitos para determinar se um site deve ou não ser processado.

Ao comparar suas características visuais, podemos decidir se o site é limpo ou malicioso. Essa é a primeira etapa. A maioria dos sites de phishing está ativa por um período de tempo muito curto para serem indexados pelos mecanismos de pesquisa. Isso é refletido na classificação de um domínio. Também analisamos a popularidade e o histórico do domínio, que podem ser indicadores iniciais de uma página ser segura ou maliciosa.

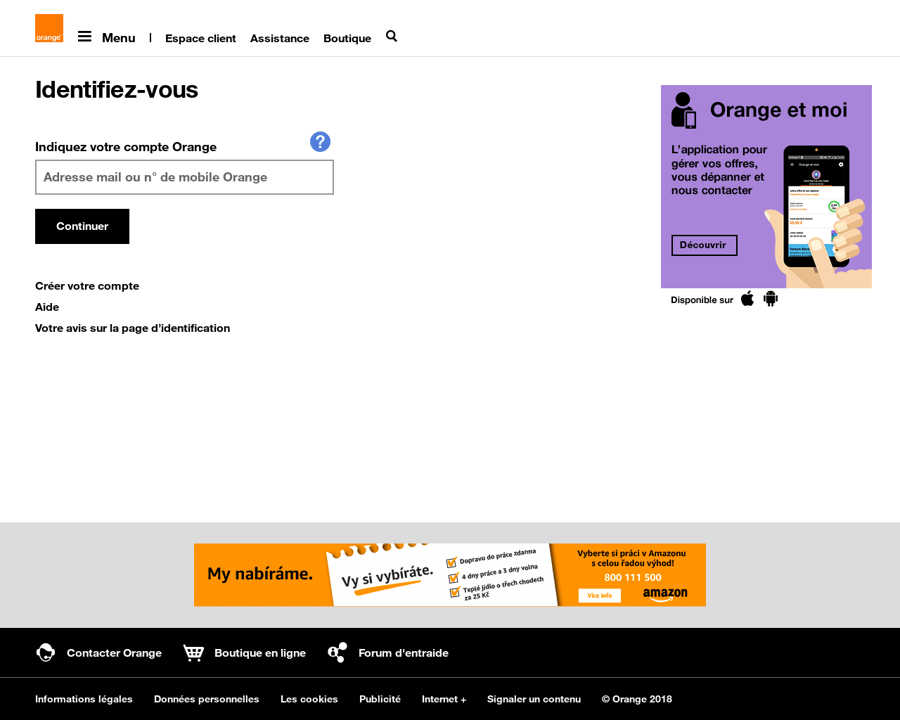

Vamos examinar um site de phishing que nossa IA detectou recentemente. Ele está imitando a página de login da empresa de telecomunicações francesa Orange (Orange.fr).

À primeira vista elas parecem muito diferentes. A versão maliciosa usa um design antigo do site da Orange, ao passo que o site legítimo usa um design mais moderno e seguro, solicitando que o usuário insira a senha como uma segunda etapa, em vez de solicitar o nome de usuário e senha em uma página.

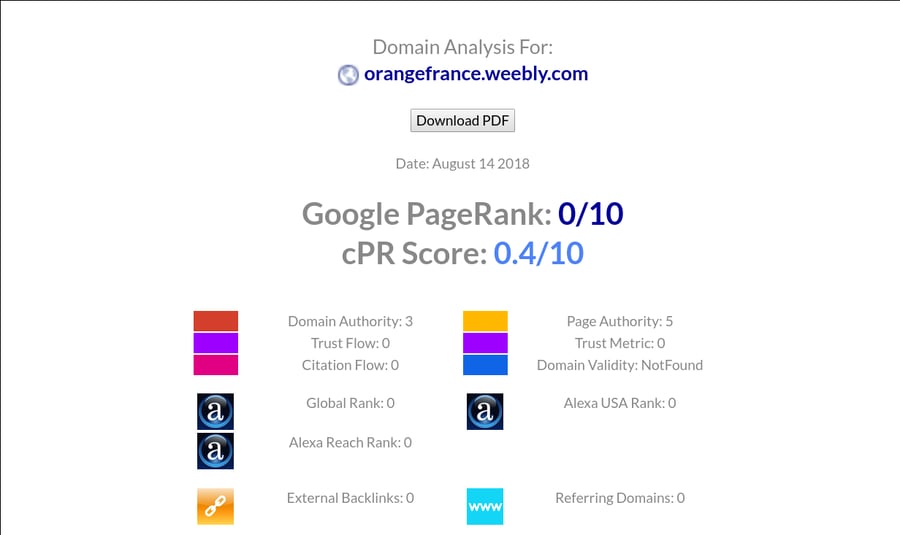

A imagem abaixo mostra como nossa IA verifica a classificação do site de phishing em vários mecanismos de classificação:

Análise de domínio do orangefrance.weebly.com, a versão de phishing do site

Análise de domínio do orangefrance.weebly.com, a versão de phishing do site

A partir disso, podemos ver que o domínio do site de phishing não é muito popular. Por outro lado, a página legítima da Orange.fr está classificada como 7/10. Embora o site de phishing se pareça muito com o site real da Orange.fr, ele não está hospedado em Orange.fr nem em nenhum outro domínio popular. Essa informação alerta nossa IA que o site falso é potencialmente inseguro, acionando um protocolo para uma análise mais profunda.

A próxima etapa consiste em verificar o design do site. Alguém poderia pensar que uma simples comparação pixel-a-pixel entre um site falso e um site limpo seria suficiente. Claro que não. Testamos outra abordagem usando hashes de imagem, um método de compactação de dados avançados de imagem em um espaço menor (mas ainda assim expressivo), como um vetor de bytes de tamanho fixo com uma métrica simples. Essa abordagem permite que a IA considere imagens semelhantes, desde que elas não excedam um certo limite de distância. Essa técnica, no entanto, não foi tão robusta como esperado.

Partimos então para examinar outras formas de verificação dos designs dos sites com mais precisão e, no final, decidimos usar métodos clássicos de visão de computador. Esses métodos ajudam a transmitir as imagens para nossa IA, examinando com detalhes pixels específicos, bem como os pixels ao redor deles. Isso é possível usando descritores, que são vetores de números que descrevem as alterações relativas da correção ao redor do pixel. Através desse processo, podemos entender melhor as intensidades de alteração na imagem em escala de cinza, por exemplo, observando se um gradiente está presente e a sua intensidade.

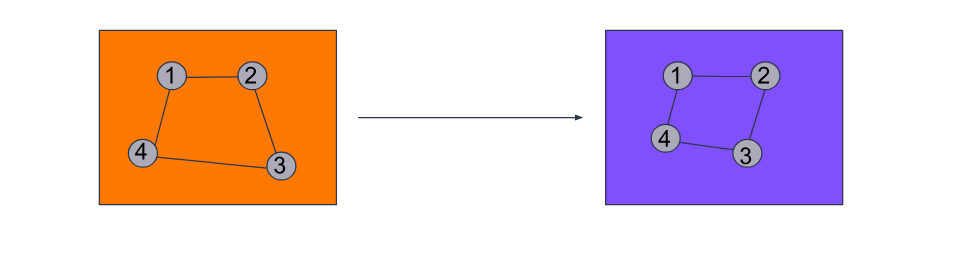

A partir de agora, nos referiremos aos pixels escolhidos pelo nosso algoritmo como pontos interessantes. Depois de receber os descritores de imagem, nossa IA compara os pontos interessantes com um banco de dados de descritores que mantemos. Mas, como mencionado acima, uma imagem contendo pixels que são semelhantes aos de outra não é suficiente para determinar a semelhança de uma imagem com uma do nosso conjunto específico. Portanto, introduzimos uma outra etapa denominada verificação espacial, uma técnica usada para comparar as relações espaciais de pixels específicos em uma imagem.

Este é um exemplo aceito de configuração espacial de pixels:

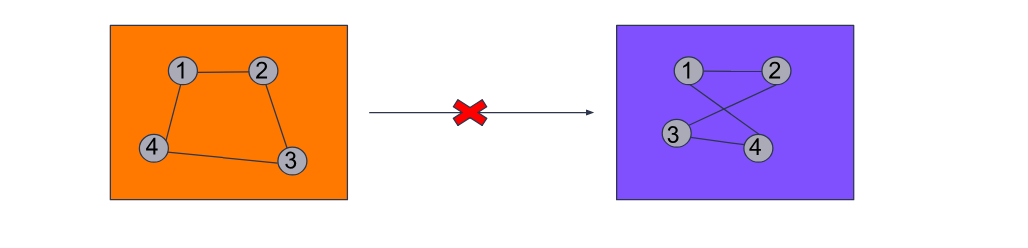

Este é um exemplo rejeitado:

Este é um exemplo rejeitado:

A verificação espacial traz resultados positivos à nossa IA, mas, para diminuir possíveis falsos positivos, inserimos etapas adicionais, como os hashes de imagem mencionados anteriormente.

A verificação espacial traz resultados positivos à nossa IA, mas, para diminuir possíveis falsos positivos, inserimos etapas adicionais, como os hashes de imagem mencionados anteriormente.

Um problema comum na detecção de pontos interessantes em uma imagem ocorre quando uma imagem contém texto. Há muitos gradientes em texto e letras que, por design, criam muitas bordas. Quando uma imagem contém muitas letras, há muitos pontos interessantes em uma pequena área, o que pode resultar em falsos positivos, apesar da verificação espacial.

Por esse motivo, criamos um software capaz de classificar as correções dentro das imagens e decidir se uma correção contém texto. Em casos como esse, nossa IA evitaria usar os pontos da correção como parte do processo de correspondência.

Todo esse procedimento é automático e 99% das vezes reconhece um site de phishing em menos de dez segundos, o que, por sua vez, nos permite bloquear o site malicioso para nossos usuários conectados.

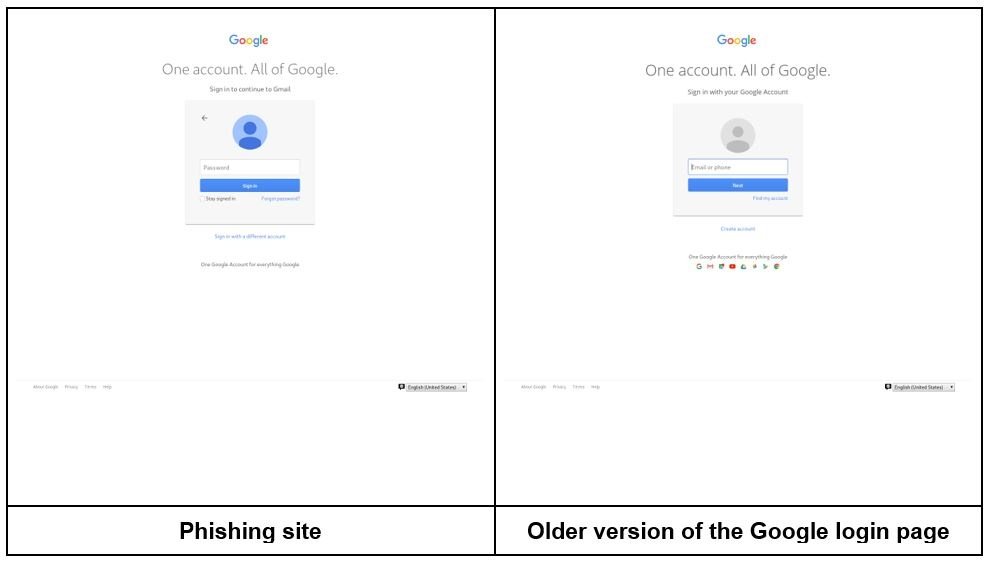

Os sites modernos de phishing são extremamente enganosos. Os cibercriminosos esforçam-se muito para que eles pareçam reais. Nos exemplos abaixo, você pode ver a aparência semelhante de um site de phishing em comparação à sua contraparte autêntica.

No exemplo do Google acima, podemos identificar pequenos detalhes que diferenciam o site de phishing da página real de login. A versão de phishing não inclui os logotipos dos aplicativos do Google. Ela também usa cores diferentes para o avatar da conta do usuário e oferece opções ligeiramente diferentes na caixa de login cinza.

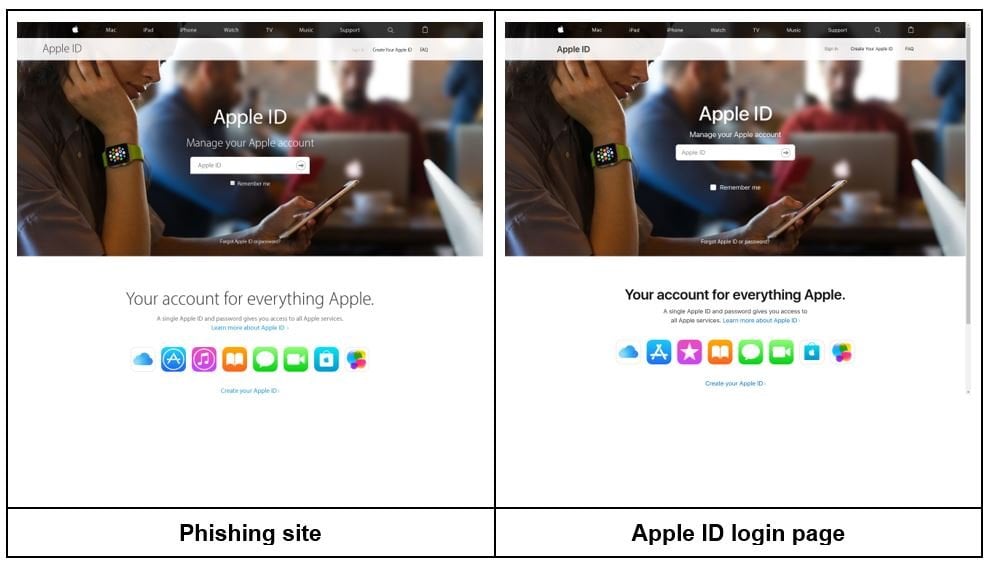

Este é um outro exemplo:

O site falso de login da Apple usa ícones ligeiramente diferentes. Ele também usa uma tipografia diferente da página oficial. Essas diferenças são bastante sutis, portanto, para identificá-las, os usuários precisam saber o que estão procurando.

Os sites de phishing evoluíram muito ao longo dos anos para se tornarem falsificações convincentes. Alguns até usam HTTPS, dando aos usuários uma falsa sensação de segurança quando veem o cadeado verde.

As falhas menores em um site de phishing podem parecer óbvias quando posicionadas ao lado de uma página legítima, mas não são tão visíveis quando aparecem isoladamente. Mas pense na última vez que você viu a página de login de um serviço usado com frequência. É provável que você tenha dificuldades para lembrar de todos os detalhes, que é exatamente o que os golpistas de phishing esperam ao projetarem suas páginas.

Historicamente, a maneira mais comum de espalhar sites de phishing é através de falsos emails, mas eles também são distribuídos por meio de anúncios pagos que aparecem nos resultados de pesquisa. Outros vetores de ataque incluem uma técnica chamada clickbait. Os cibercriminosos geralmente usam clickbait nas redes sociais prometendo algo, como um telefone gratuito, para incentivar os usuários a clicar nos links maliciosos.

Assim como quase todos os ataques virtuais, o phishing é usado para ganhos financeiros. Quando os usuários fornecem as credenciais de login para um site de phishing, os cibercriminosos podem abusar delas de várias maneiras diferentes, dependendo do tipo de site usado para phishing. Muitos ataques de phishing imitam instituições financeiras, como bancos ou empresas como o Paypal, que podem gerar recompensas financeiras significativas para os cibercriminosos.

Se um cibercriminoso enganar o usuário a fornecer suas credenciais para um site de remessa, como a UPS ou a FedEx, é improvável que ele lucre ao acessar a conta. Em vez disso, eles podem tentar usar as mesmas credenciais para acessar outras contas com informações mais valiosas, como uma conta de email, sabendo que, infelizmente, as pessoas usam as mesmas senhas em vários serviços. Outra maneira de o cibercriminoso lucrar seria vender as credenciais roubadas na darkweb.

Esse é um mecanismo de ataque do tipo "spray and pray". Há muitos sites desatualizados do WordPress na web que podem ser invadidos e usados para campanhas de phishing a um custo muito baixo. Geralmente, o preço para implantar um kit de phishing é de aproximadamente US$ 26.

O tempo varia entre um ataque de phishing bem-sucedido e quando o cibercriminoso usa as credenciais roubadas. Quanto mais rápido pudermos diminuir a ameaça, mais vítimas possíveis poderemos proteger. Depois que as credenciais de um usuário são roubadas, não há muito o que fazer além de alterar essas credenciais o mais rápido possível.

Até agora, em 2018, vimos emails maliciosos enviados de contas de email marketing comprometidas (MailChimp, por exemplo), golpes de sextortion e campanhas de phishing relacionadas ao regulamento de dados pessoais europeu (GDPR), entre muitos outros. No futuro, podemos esperar que os ataques de phishing aumentem em volume e surjam novas técnicas para camuflar os esforços dos cibercriminosos de roubar dados confidenciais do usuário.

Abaixo é exibida uma pequena lista de verificação que, se seguida, ajudará a evitar que você seja vítima de uma das formas mais bem-sucedidas de ataques virtuais:

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Política de Privacidade