先週の金曜日は「13日の金曜日」ではありませんでしたが、その様相を呈していました。医療施設や政府機関に属するものを含めた世界中の PC が WannaCry(または WanaCrypt0r、WCry)ランサムウェアの攻撃を受け、混乱に陥りました。現在に至るまで、116か国で25万件以上が検出されています。これはつまり、25万件以上のアバストユーザーがランサムウェアに遭遇しましたが、アバストが感染した PC からランサムウェアをブロックしたため、保護されたことを意味しています。事態の収拾に伴い、これが史上最悪のランサムウェア発生事例であることの結論が得られています。

アバストの Wi-Fi Inspector 機能を用いてユーザーはシステムの脆弱性をスキャンできますが、弊社はこの機能を通じ、ユーザーの約15%が MS17-010 脆弱性のパッチを怠っていたことを発見しました。アバストの保護機能がなければ、そうしたユーザーは今回の攻撃に対して脆弱さを呈していたはずです。

金曜日の午後までに、弊社はアバストのユーザーベース内で5万件以上のランサムウェアを検出しました。金曜日の直後、真夜中前後にて、検出事例は10万件以上に膨れ上がりました。

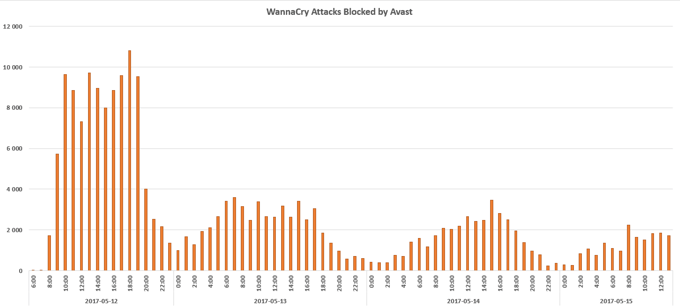

WannaCry の推移

以下のグラフに、検出数の推移が表示されています。

弊社はすべての WannaCry コンポーネントを検出します。ワームコンポーネントを含む派生物のみならず、ファイルを暗号化するだけでそれ以降は拡散しないタイプのものも含まれます。ワームコンポートに応じて、WannaCry がどのように拡散されるかが決まります。これについては、後ほど説明します。研究者の中には拡散は終了したと宣言する人々もいますが、それはこれまでワームのように拡散していた WannaCry 派生物についてのみ言えることです。

弊社はすべての WannaCry コンポーネントを検出します。ワームコンポーネントを含む派生物のみならず、ファイルを暗号化するだけでそれ以降は拡散しないタイプのものも含まれます。ワームコンポートに応じて、WannaCry がどのように拡散されるかが決まります。これについては、後ほど説明します。研究者の中には拡散は終了したと宣言する人々もいますが、それはこれまでワームのように拡散していた WannaCry 派生物についてのみ言えることです。

弊社は大発生の直後から毎時1万件以上の検出事例を観察しており、これは単一のマルウェア系統にしては異常に高い数値です。

マルウェア研究者が後述のキルスイッチを押した後、検出数は金曜日の晩にかけて毎時2千件まで劇的に下がりました。それ以降検出数は減り続けており、弊社ではこの傾向が持続することを期待しています。

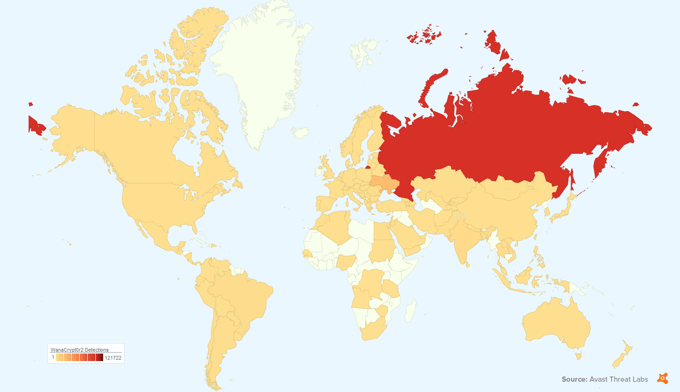

弊社のデータに基づく対象国のトップ10は、最大の被害国を筆頭に、次の通りです: ロシア、ウクライナ、台湾、インド、ブラジル、タイ、ルーマニア、フィリピン、アルメニア、パキスタンです。弊社のユーザーベース全体において、半数以上の攻撃はロシアにてブロックされています。

WannaCry の攻撃対象

ほとんどのランサムウェア系統と同様に、WannaCry は特定の人々を対象にしていたわけではありません。このランサムウェアは ETERNALBLUE として知られていたエクスプロイトを利用しました。これは Windows SMB (サーバーメッセージブロック:ネットワークファイル共有プロトコルの一種) の脆弱性であり、MS17-010 として分類されています。WannaCry は従って、マイクロソフトが3月に発表した脆弱性パッチをインストールしなかったユーザーを無作為に、盲目的に攻撃対象とします。

すべての Windows コンピューターはネットワークにつながれており、MS17-010 脆弱性はユーザーの関りがなくても感染が可能なため、WannaCry は強力に拡散しました。既にアクティブなマルウェアが PC に入ると、ローカルネットワークとサブネットワークの両方をスキャンし、IP アドレスをランダムに選択します。脆弱な PC が見つかると、WannaCry はワーム機能も内蔵するため、ランサムウェアはその PC へも拡散します。

Windows XP ユーザーは攻撃に対してなすすべもありません。マイクロソフトはこの旧型の OS に対するサポートを2014年に打ち切っており、XP のユーザーはパッチをダウンロードしようとしてもできません。マイクロソフトはその後、特例のパッチを旧式の OS へリリースしています。

攻撃が開始される前にパッチが準備されていなかったせいで、最も脆弱だったのは Windows XP ですが、弊社が防いだ攻撃の大部分は、Windows 7 などのコンピューターにおいて、セキュリティパッチが存在していたにも関わらずインストールされていなかったシステムにおいて発生しています。旧式の Windows OS を使用しているユーザーを含め、まだパッチをインストールしていないユーザーに対して、弊社ではパッチのダウンロードを強く推奨いたします。

Telefonica や Deutsche Bahn といった大企業が被害にあったのみならず、さらに悪いことに、世界中の医療施設も影響を受けています。医療施設はシステムを最新に保つ予算が不足していることがよくあるため、金曜日に患者のケアに大きな支障がでる被害に遭いました。

WannaCry の削除

WannaCry を PC から削除するのは難しくはありません。アンチウィルスソフトは悪意のあるファイルを隔離してランサムウェアを削除できます。しかし、それではファイルが暗号化されたままであり、問題を解決したとは言えません。

使用された暗号化技術は非常に強力であり (AES-128 に RSA-2048 が組み合わされています) 、弊社の分析では現時点では無料の暗号化解除ツールは存在しません。お使いの PC が感染した場合、最善の手段は、もしバックアップが存在していればそこからファイルを復旧させることです。この作業は、パッチをすべてあてがい、セキュリティを最大限に高めた安全な機器において行ってください。バックアップストレージを暗号化されるリスクを抑えるため、オフラインにて作業を行ってください

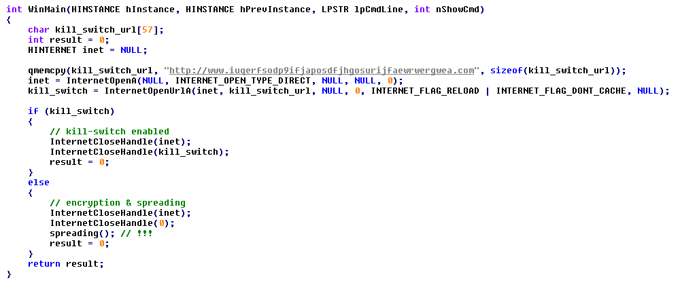

キルスイッチ

ツイッター上で MalwareTech と呼ばれる研究者がキルスイッチを発見し、そのおかげで最も広範に拡大していた WannaCry の派生物はそれ以降拡散していません。

キルスイッチを内蔵した意図は未だに不明です。弊社では、WannaCry の実行犯がランサムウェアを停止させたい場合に備えて、ランサムウェア内にキルスイッチを内蔵したと考えています。キルスイッチは以下の要領で作動します。WannaCry が次のドメインにリクエストを提出し (www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com、覚えられるかどうか試してみてはいかがでしょう)、反応が得られてドメインが生きていることがわかると、マルウェアは終了して拡散を止めます。キルスイッチが有効になるまで、ドメインは登録されておらず、WannaCry は無制限に拡散していました。

別の言い方をすれば、キルスイッチは自動車のハンドブレーキに似ています。緊急時に車を止める用途には使えますが、車の制御には利用できません。同じ原理がキルスイッチにも当てはまり、拡散を直ちに停止させることができます。

別の言い方をすれば、キルスイッチは自動車のハンドブレーキに似ています。緊急時に車を止める用途には使えますが、車の制御には利用できません。同じ原理がキルスイッチにも当てはまり、拡散を直ちに停止させることができます。

キルスイッチが拡散を停止させたのは 1 種類の WannaCry 派生物のみであり、既に感染した PC では何もメリットが享受できないことに注意する必要があります。さらに、WannaCry の内部構造は、そのファイル暗号化機能と同様に、ワーム機能 (数多くのコンピューターへの攻撃を可能にした) を含んでいません。従ってキルスイッチの制御対象に含まれておらず、今後も被害を及ぼす可能性があります。よって、例えば USB メモリーなどのすでに感染した機器を通じてご自身がランサムウェアに遭遇した場合、今後も感染する可能性があります。

キルスイッチが有効になった後、WannaCry の拡散速度は劇的に低下しました。しかし、弊社では異なるキルスイッチ (つまり、URL) を含む少なくとも6種類の WannaCry 派生物を他にも検出しています。弊社ではキルスイッチが除去された事例ですら複数検出しており、こうした派生物の実行犯は無制限な拡散を狙っていることを意味します。全派生物の類似点に基づき、後のバージョンはオリジナルの WannaCry 派生物の改良品に過ぎず、恐らくは他の集団や個人によって変更されたと弊社では考えています。

サイバー犯の得た金額

WannaCry が要求する身代金は $300 - $600 (2017年5月16日時点で$300 = 0.17222 ビットコイン) であり、時間が経つごとに要求は増していきます。身代金が7日以内に支払われない限り暗号化されたファイルは削除される、とのランサムウェアの脅迫は、偽物です。

弊社は攻撃の実行犯グループが使用しているビットコイン支払いアドレスを監視しており、これまでに260以上の支払いが行われ、このブログ記事の執筆時点では合計41BTC の金額に達しています。これは約7万ドルであり、生じた被害の規模を考慮すればそれほど大きな金額ではありません。

しかし、WannaCry のカウントダウンは進行しており、被害者のデータが喪失するであろう支払い期日 (ただし、これはまやかしです) が迫っているため、次の1~2日でより多くの支払いが起こることが予想されます。弊社は身代金を支払うことを全くお勧めしません。ファイルの暗号化が解除される保証は無く、ランサムウェアの実行犯へより多くのランサムウェア攻撃を起こす動機を与えてしまいます。

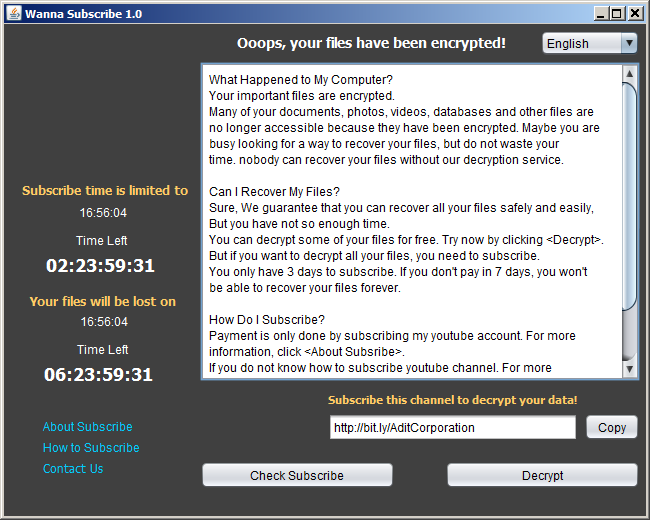

WannaCry のように見え、同じように活動しつつも、WannaCry ではないもの

WannaCry の「知名度」が高まるにつれ、他のサイバー犯罪者もそのトレンドに乗り、利益を得ようとしました。以下のスクリーンショットに見られるように、WannaCry を真似した、程度の低い、悪意のあるアプリケーションが複数検出されています。

(サンプルソース: Karsten Hahn https://twitter.com/struppigel)

(サンプルソース: Karsten Hahn https://twitter.com/struppigel)

終わりに

前の金曜日、私は同僚たちと共にアンチウィルスに関する大規模なカンファレンスである CARO ワークショップに参加していました。同じくワームのように拡散していた最近のランサムウェアである Spora についての講演が行われています。ワークショップの最中、Loveletter、Blaster、Nimda といった、昨年度の発生事例や、最近の傾向について、他社の研究者と話し合っていました。

この WannaCry 災厄のおかげで、過去を振り返る作業は一瞬にして終わりました。その場の混乱ぶりを適切に伝える言葉が見つかりません。私たちは皆、大発生をなんとかして食い止めるべく、全力を尽くし始めました。時間が経つにつれ、これが史上最悪のランサムウェア発生事例であることが明確になってきました。

今後数日間で何が起こるかに我々は目を光らせています。すでに、この攻撃の発生源についての推測が出回っており、また、同じ感染経路を用いた他の脅威も存在しています。