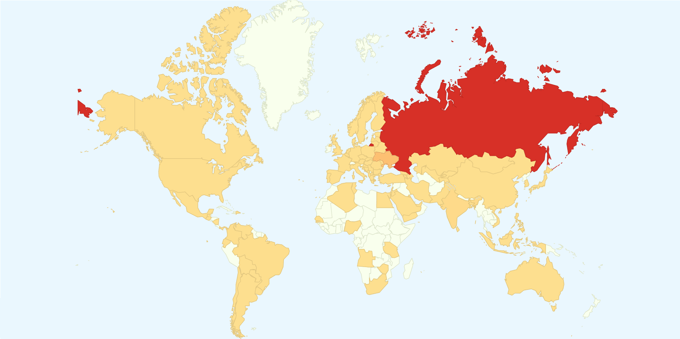

更新 (5月15日月曜日、4:23 CET): 現在に至るまで、112か国で21万3千件以上の WannaCry 事例が検出されています。

弊社は本日、WannaCry (またの名を Wcry) の大規模な発生を観察しており、今に至るまで5万7千以上が検出されています。弊社のデータによると、ランサムウェアは主にロシア、ウクライナ、台湾を対象にしています。しかし、このランサムウェアは英国中の医療施設やスペインのテレコム企業、Telefonica といった大規模な施設の感染にも成功しています。

以下、WannaCry の主な攻撃対象となった国々を示す地図を掲載します。

弊社は WannaCry の初めてのバージョンを2月に目撃しており、今ではブルガリア語からベトナム語にいたるまで、このランサムウェアは28の異なる言語にて出現しています。本日、中央ヨーロッパ時(CET)午前8時において、弊社ではこのウイルスの活動が活発化したことを検出しました。その後、午前10時から大規模な拡散を見せています。

このランサムウェアは感染したファイルの拡張子を「.WNCRY」に変えます。そのため、感染したファイルは次の様に変更されます: original_name_of_file.jpg.WNCRY。暗号化が施されたファイルには、ファイルの先頭に「WANACRY!」の文字列が付与されます。

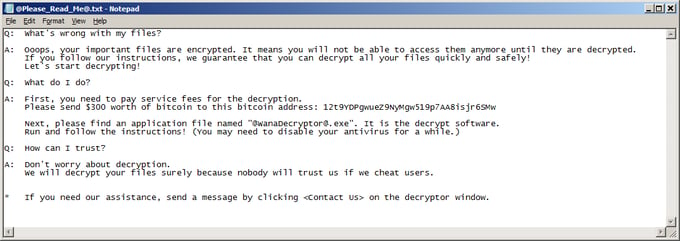

このランサムウェアは以下の身代金要求をテキストファイルにて送りつけます。

さらに、要求される身代金は300ドル相当のビットコインです。身代金支払い方法、事態の説明、カウントダウンタイマーを記した脅迫メッセージは、ランサムウェアを引き起こしたサイバー犯罪者が「Wana Decrypt0r 2.0」と呼んでいる以下のものに表示されます。

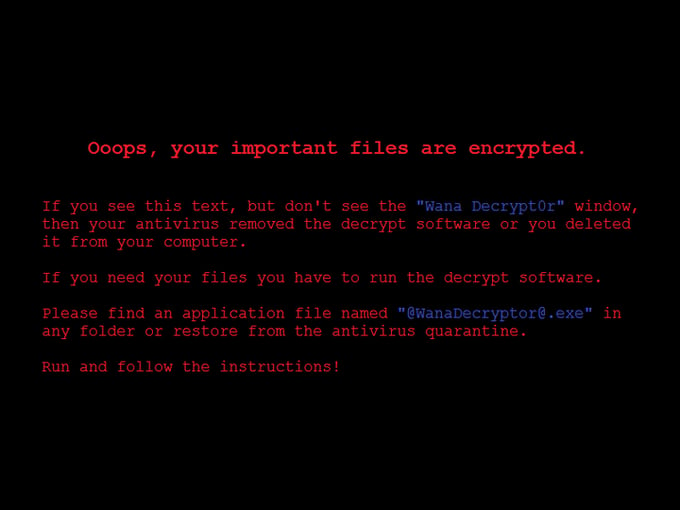

さらに、被害者の壁紙は以下の画像に交換されます。

この攻撃により、ランサムウェアは消費者や企業に対して同等に用いられる強力な武器であることが改めて証明されました。ランサムウェアは、人々の命がかかっている病院などの施設を感染させると、特に悪質な影響を及ぼします。

感染経路: WannaCry

WannaCry は、NSA との関りが疑われている集団である Equation Group が非合法活動に用いたエクスプロイトを突いて、多くのコンピューターへ感染している可能性が高いと見られています。ShadowBrokers と呼ばれるハッカー集団が Equation Group のハッキングツールを盗み、公開配布しました。セキュリティ研究者のKafeine により確認された通り、ETERNALBLUE または MS17-010 として知られるエクスプロイトが恐らくは WannaCry の犯罪者集団により利用されています。これは Windows SMB (サーバーメッセージブロック:ネットワークファイル共有プロトコルの一種) の脆弱性です。

アバストはすべての既知の WannaCry 派生物を検出しますが、すべての Windows ユーザーに対して、最新のパッチを用いてシステムを完全にアップデートさせることを強く推奨します。弊社ではこの発生事例の監視を続け、新たな発見があればこのブログでお知らせします。

IOC:

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41dd

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d

4A468603FDCB7A2EB5770705898CF9EF37AADE532A7964642ECD705A74794B79

B9C5D4339809E0AD9A00D4D3DD26FDF44A32819A54ABF846BB9B560D81391C25

d8a9879a99ac7b12e63e6bcae7f965fbf1b63d892a8649ab1d6b08ce711f7127

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85