弊社は先日、ユーザーの Twitter 認証情報を盗むためにデュアル インスタンスを装って VirtualApp を悪用するマルウェアのように、サンドボックスを使用するモバイル マルウェアを発見しました。サイバー犯罪者が再びサンドボックスを使用してアンチウイルスによる検出を回避しようとしているものと推測されます。

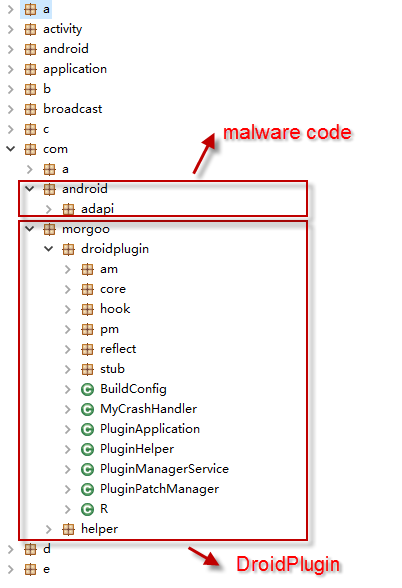

このマルウェアは Triada (パッケージ名は com.android.adapi) として知られているもので、2016 年半ばに中国で発見されました。使用されるのはオープン ソースのサンドボックス、DroidPlugin です。DroidPlugin は VirtualApp と同様に、アプリを実際にはインストールせずに動的にロードして実行するために使用されます。Triada は、元々は Qihoo 社が自社の Android アプリ ストアのために開発した DroidPlugin を使用します。これは悪意のある APK プラグインをロードし、デバイスにインストールせずにそのプラグインを実行できるようにします。これにより、悪意のあるコンポーネントがホスト アプリには保存されなくなるため、アンチウイルス ソリューションがそのマルウェアを検出することは困難になります。DroidPlugin プロジェクト (出典の言語は英語) については GitHub をご覧ください。

Triada は人々を騙してマルウェアをダウンロードさせるために使われる ソーシャル エンジニアリング戦術を利用して拡散されます。デバイスが感染すると、Triada は自身のアイコンを感染したスマートフォンのデスクトップに表示せずにバックグラウンドで個人情報の窃盗を開始するため、自分の個人情報がサイバー犯罪者に送信されているのではないかと疑うどころか、何が起こっているかを被害者が気付くことさえ困難です。

このマルウェアの初期の変異型には、DroidPlugin は関わっていませんでしたが、弊社の脅威インテリジェンスによると、11 月に新しい変異型が検出され、その変異型に DroidPlugin が組み込まれていました。このマルウェアは自分が有名な中国の Android アプリ ストア、Wandoujia であるかのように見せ掛けます。

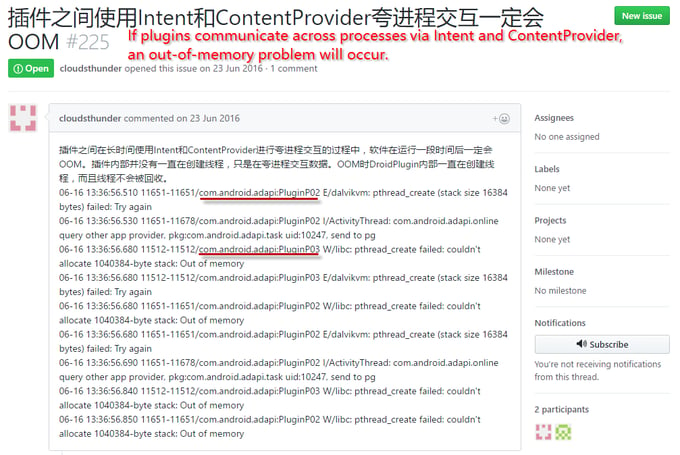

興味深いことに、このマルウェアの開発者は新たな変異型が作り出された頃に、メモリ不足の問題を DroidPlugin に報告しました。

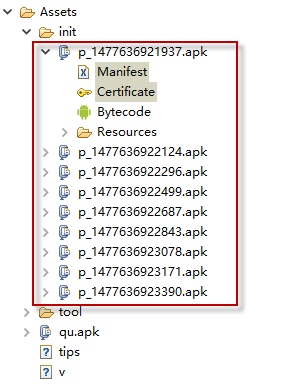

このマルウェアは悪意のある APK プラグインをすべてアセット ディレクトリに隠し、DroidPlugin に実行させます。

これらのプラグインには、ファイルの窃盗、無線監視など、被害者に対してスパイ行為を行うためにそれぞれに特化した独自の悪意ある動作が含まれています。プラグインの 1 つはリモートにあるコマンド アンド コントロール (C&C) サーバーと通信を行い、実行する活動に関する指示をそのサーバーから受け取ります。そして、それらの活動は他の APK によって実行されます。APK の機能はパッケージ名から予測できます:

- android.adapi.task

- android.adapi.file

- android.adapi.radio

- android.adapi.location

- android.adapi.camera

- android.adapi.update

- android.adapi.online

- android.adapi.contact

- android.adapi.wifi

コード階層から、DroidPlugin が組み込まれていることが分かります。

このマルウェアは DroidPlugin を使用してプラグインを「インストールします」が、プラグインはサンドボックスである DroidPlugin で実行され、実際には、感染したスマートフォンにはインストールされないことに注意してください。その後、スパイ行為が開始されます。

悪意のあるプラグインは、サンドボックスなしで 1 つのアプリ内に直接実装することが可能なため、マルウェア開発者がプラグインを動的にロードして実行するために DroidPlugin サンドボックスを使い始めた理由は何なのかに注目するべきでしょう。弊社の経験から、これはアンチウイルスによる検出を回避するために行われているものと推測されます。ホスト アプリに悪意のある動作が含まれておらず、悪意のある動作がすべて動的にダウンロードされるプラグインに移されていれば、アンチウイルス ソリューションがホスト アプリを検出することは困難です。

これまでのところ、弊社は悪意ある目的でサンドボックスが使用されているケースを 2 件発見しました。このケースと、もう 1 つは偽のデュアル インスタンス アプリです。インストールせずにアプリを実行するためにサンドボックスを使用すると便利ですが、サンドボックスはマルウェアによって悪意ある目的で使用される恐れもあります。弊社ではこの傾向の監視を続け、新たな発見があればブログでお知らせします。

このマルウェアはアバストにより Android:Agent-MOK として検出されました

サンプルの Sha-1 ハッシュ: e2b05c8fdf3b82660f7ab378e14b8feab81417f0