-1.jpeg?width=48&height=48&name=Charlotte%20Empey%20(2)-1.jpeg) Charlotte Empey 7 may 2018

Charlotte Empey 7 may 2018

Los ataques de ransomware dirigidos contra Android están aumentando, pero no te preocupes: en esta guía básica de Avast te explicamos en qué debes fijarte y cómo proteger tus dispositivos Android.

Los ataques de ransomware se han convertido en una de las mayores amenazas a la seguridad que individuos y empresas deben afrontar. Aunque el blanco principal de estos ataques son los PC, ahora también son habituales los ataques a los dispositivos móviles Android. Según los expertos en ransomware de Avast, los ataques de este tipo contra Android experimentaron un incremento interanual en el tercer trimestre de 2017 del 72 % y una subida aún más acentuada en el cuarto trimestre del mismo año, con un 116 %, periodo en que se perpetraron varios ataques a gran escala.

¿En qué se diferencian los ataques de ransomware a Android de los que se dirigen a los PC y cómo puedes protegerte? Veámoslo.

¿Qué es el ransomware?

¿Cómo consigue el ransomware hacerse con el control del dispositivo Android?

¿Qué puedes hacer si tu dispositivo Android es víctima de un ataque de ransomware?

Cómo proteger tu dispositivo Android del ransomware

Actúa con inteligencia. Protégete.

Ejemplos de grandes ataques de ransomware a Android en 2017

El ransomware es un tipo concreto de malware (o software malicioso) diseñado para secuestrar tu dispositivo y obligarte a pagar un rescate. El ransomware se suele clasificar en dos categorías: ransomware criptográfico, que bloquea los archivos del dispositivo de modo que no los puedas abrir, y ransomware bloqueador, que bloquea el propio dispositivo para que ni siquiera puedas acceder a él. En ambos casos, el ciberdelincuente exige el pago de un rescate (normalmente, en criptomonedas como bitcoines) en un plazo determinado para desbloquear los archivos o el dispositivo. Puedes informarte más sobre el ransomware consultando nuestra Guía básica sobre ransomware. Conclusión: el ransomware está aumentando y ocasionando pérdida de datos tanto a usuarios como a negocios, lo cual está llevando a que cada vez se paguen más rescates. Y ahora, además, se están dirigiendo ataques contra teléfonos Android.

¿Cómo consigue el ransomware hacerse con el control del dispositivo Android?

Si bien muchos ataques de ransomware dirigidos a PC aprovechan vulnerabilidades conocidas del sistema operativo para introducirse sigilosamente en el equipo, el ransomware para Android utiliza, más bien, errores de usuario típicos. Los ciberdelincuentes engañan al usuario con estafas de phishing y otras técnicas de ingeniería social para lograr que cargue el malware en el dispositivo.

Es común que el ransomware se oculte en una aplicación. Piensas que la aplicación es segura, así que la descargas y le das los permisos necesarios en el dispositivo, pero, de pronto, ves que el teléfono se bloquea. El ransomware también puede llegar a través de vínculos de phishing por correo electrónico, mensajes de texto o aplicaciones de mensajería, así como en solicitudes fraudulentas para instalar actualizaciones del sistema o de software o para añadir complementos.

¿Qué puedes hacer si tu dispositivo Android es víctima de un ataque de ransomware?

De repente, te quedas mirando fijamente a la pantalla, sin poder usar el teléfono ni acceder a su contenido. Tu primer impulso tal vez sea pagar el rescate para resolver el problema. ¡No lo hagas! En primer lugar, no hay garantías de que pagar el rescate vaya a resolver la situación. Al fin y al cabo, eso implicaría confiar en la integridad de los delincuentes. Además, si ven que estás dispuesto a pagar, te estás convirtiendo en una diana mucho más suculenta de futuros ataques. Mientras los ataques de ransomware sigan funcionando, los ciberdelincuentes los seguirán utilizando.

Existen dos formas de hacer frente a un ataque de ransomware que bloquea el dispositivo Android. Primero, debes intentar reiniciar el dispositivo en Modo seguro, revocar los privilegios de Administrador del dispositivo (si se los concediste a la aplicación) y luego eliminar la aplicación, el programa o el complemento que causó el problema.

Sigue estos pasos para arrancar en Modo seguro*:

* El proceso para arrancar en Modo seguro puede variar ligeramente según el dispositivo Android. Consulta el manual de usuario.

Si no puedes arrancar en Modo seguro o el problema no se soluciona, el único plan de acción es restablecer el dispositivo a los ajustes de fábrica. Esto solucionará el problema, pero también se borrarán todos los datos y ajustes almacenados en el dispositivo. Si haces una copia de seguridad del dispositivo de forma habitual, ya sea en un ordenador o en la nube, no tendrás inconveniente para recuperar la mayoría de los datos (o todos). Aprovechamos la ocasión para hacer hincapié en la importancia de realizar copias de seguridad periódicas del sistema.

Cómo proteger tu dispositivo Android del ransomware

Como suele decirse, el mejor ataque es una buena defensa. En lugar de intentar solucionar un ataque de ransomware, vamos a ver cómo podemos impedir que suceda.

El software antivirus ya no es solo para ordenadores. Un buen software antivirus como Avast Mobile Security puede detectar el ransomware y cualquier otro tipo de malware para proteger los teléfonos y las tablets Android mediante el análisis de sitios web, aplicaciones, juegos y todo el contenido al que se acceda para comprobar si son seguros. Si accidentalmente haces clic en un vínculo sospechoso, descargas una aplicación fraudulenta o intentas instalar un complemento falso, Avast Mobile Security puede poner en cuarentena el ransomware y evitar que infecte el dispositivo.

En la aplicación Avast Mobile Security puedes habilitar dos escudos útiles. Uno es el Escudo web con accesibilidad, que te avisa cuando, sin saberlo, abres una página conocida de distribución de phishing o malware, y el otro es el Escudo de SMS, que te avisa si recibes una URL maliciosa en un mensaje de texto. Los dos se pueden activar siguiendo estos pasos:

Asegúrate de instalar todas las actualizaciones que se publican para el sistema operativo Android, ya que muchas de ellas tienen relación con la seguridad. No obstante, ya se sabe que las actualizaciones tardan mucho en llegar a los dispositivos Android, así que no puedes confiar solo en este proceso para tu protección.

Existen muchas opciones y quizá sea conveniente programar al menos dos tipos de copias de seguridad de manera periódica. Puedes hacer las copias de seguridad en la nube, almacenar los datos en un disco duro externo o utilizar un servicio como Dropbox.

Cuando quieras disfrutar de las últimas y mejores aplicaciones en tu dispositivo Android, recurre solo a fuentes de confianza, como Google Play Store, y evita las tiendas de aplicaciones de terceros. Google cuenta con muchas medidas de protección para combatir el malware, pero, a pesar de ello, un delincuente muy astuto es capaz de sortearlas (por eso precisamente necesitas el software antivirus), como en el reciente caso de las aplicaciones que distribuían el malware BankBot.

Para añadir una capa extra de seguridad, puedes ir al menú de Ajustes del dispositivo y desactivar la posibilidad de instalar aplicaciones que no sean oficiales. En la sección Seguridad, desactiva la casilla «Orígenes desconocidos».

Por otra parte, que una aplicación solicite el permiso de administrador del dispositivo representa una gran señal de alerta. Esto le da al propietario de la aplicación permiso para acceder de forma remota al dispositivo, lo cual, en la mayoría de los casos, es muy mala idea.

Las ventanas emergentes rara vez aparecen para ayudarnos. Cuando estés navegando por un sitio web o jugando en línea y aparezca una ventana emergente en la que se pida instalar una actualización o un complemento, lo mejor que puedes hacer es no hacer nada. Quítala de en medio sin miramientos. Si un sitio web dice que necesitas una actualización de Adobe Flash, entra en la página de Adobe y descarga la última actualización directamente de esta fuente. Esto mismo se aplica a otras solicitudes de actualización de software.

Las estafas de phishing continúan siendo la forma más popular de distribuir malware, y cada vez hay más estafas de este tipo dirigidas a dispositivos móviles y aplicaciones de redes sociales y mensajería. No hagas clic en ningún vínculo que recibas por mensaje de texto o correo electrónico de fuentes que no conozcas y, aunque creas que las conoces, fíjate bien en la dirección del remitente y en el origen del vínculo antes de proceder. Si algo te parece raro, no lleves a cabo la acción solicitada.

Actúa con inteligencia. Protégete.

No cabe duda de que el auge del ransomware dirigido a Android es una amenaza que debemos tomar en serio, pero es fantástico saber que se dispone de las herramientas para evitar que esta amenaza se convierta en una realidad en nuestros dispositivos móviles favoritos. Solo hacen falta un poco de sentido común y un buen software antivirus.

Ejemplos de grandes ataques de ransomware a Android en 2017

El mejor modo de ilustrar cómo funciona el ransomware en Android es describirlo en acción, así que vamos a analizar algunos de los ataques que hemos presenciado en 2017.

DoubleLocker: uno de los ataques a mayor escala perpetrado en Android en 2017 recibió el nombre DoubleLocker porque bloquea doblemente el dispositivo, ya que, por una parte, cifra los archivos y, por otra, cambia el PIN de seguridad para que no se pueda usar desde la pantalla de inicio. DoubleLocker, camuflado como una actualización de Adobe Flash en los sitios web afectados, se detectó en mayo de 2017. Este ransomware es el primero del que se tiene constancia que se introduce a través de los servicios de accesibilidad de Android, diseñados para ayudar a los usuarios con discapacidad otorgando a los sitios web un mayor nivel de permisos. Esta táctica ya se usó con anterioridad en ataques de malware con troyanos para robar las credenciales bancarias de los usuarios.

WannaLocker: este ransomware de Android es una imitación del ransomware WannaCry, que arrasó los PC en junio de 2017. WannaLocker, cuyo blanco fueron los usuarios chinos de Android, se propagó por los foros de juego de China bajo la apariencia de ser un complemento del juego King of Glory. Una vez instalado, empieza a cifrar los archivos que hay en el almacenamiento externo del dispositivo y luego muestra este mensaje de rescate:

Charger: el ransomware Charger se ocultaba dentro de una aplicación llamada «EnergyRescue», que estaba disponible en Google Play Store. Cuando se descargaba en el dispositivo, el malware accedía a los contactos y a los mensajes de texto. Después bloqueaba el dispositivo y exigía un rescate de 0,2 bitcoines (unos 180 dólares) a la víctima.

SLocker: SLocker ostenta el dudoso honor de encontrarse entre los primeros programas de ransomware desarrollados en 2015 para atacar dispositivos Android. Lo malo es que, por lo visto, este programa malicioso está resurgiendo. El código fuente descompilado de SLocker se publicó en GitHub en 2017, de forma que quedó a disposición de cualquier gandul que quisiera usarlo. Poco después, comenzaron a aparecer nuevas versiones del ransomware en dispositivos de todo el mundo.

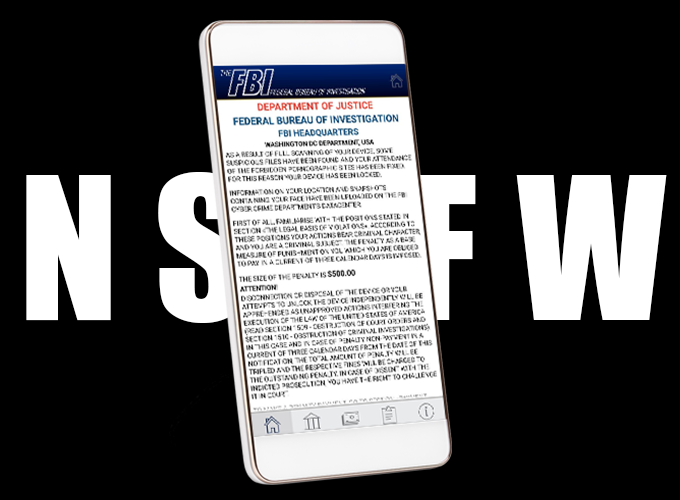

Koler: Koler, que también estuvo circulando durante 2017, empleó una aplicación para adultos falsificada con el objeto de infectar dispositivos Android en Estados Unidos. A las personas que entraban en un sitio web para adultos se les mostraba un mensaje en el que se pedía que descargaran una aplicación para ver el contenido. Naturalmente, la aplicación era falsa. Cuando se instalaba, el ransomware se hacía con el control del dispositivo. En la pantalla del dispositivo se mostraba un mensaje que parecía de la policía y que pretendía asustar al usuario indicando que pagara una multa por ver contenido pornográfico:

LeakerLocker: este ransomware de Android se diferencia de los demás en que no bloquea el dispositivo. En lugar de ello, LeakerLocker amenaza con enviar tus fotos personales, mensajes y otros datos privados a todos tus contactos del correo electrónico y del teléfono si no pagas el rescate. Este año se ha encontrado LeakerLocker por lo menos en dos aplicaciones de Google Play Store. Al principio, las aplicaciones recién instaladas parecen hacer lo que anuncian, pero a la vez recopilan tus datos privados y los suben a un servidor en la nube. Luego aparece la nota de rescate, en la que se pide dinero a cambio de eliminar tu información del servidor.

Estos son tan solo unos ejemplos de los ataques realizados en sistemas Android. Según un informe publicado en DarkReading.com, que sigue las actividades de la web oscura, los kits de ransomware para atacar dispositivos Android se están convirtiendo en una codiciada mercancía que los ciberdelincuentes pueden comprar. Cuanta más facilidad tengan los hackers para acceder a los kits de ransomware, más ataques habrá.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Política de Privacidad