Los cibercriminales están utilizando una versión similar al ransomware WannaCry para infectar a los usuarios de Android en China.

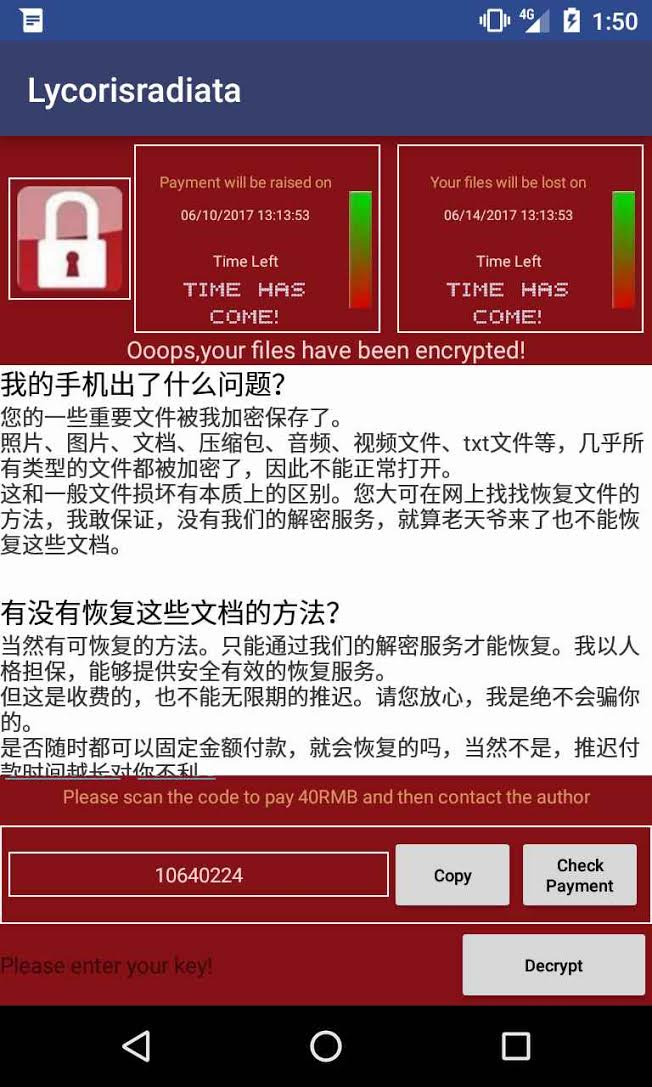

Avast está detectando ransomware móvil, al que nos referiremos como “WannaLocker” a partir de ahora. Este ransomware tiene como objetivo los usuarios de Android en China. La pantalla de mensaje de WannaLocker puede resultarte familiar, ya que es muy parecida a la del ransomware WannaCry, el ransomware que se propagó por todo el mundo a mediados de mayo. Otro aspecto interesante de WannaLocker es que cifra los archivos del almacenamiento externo del dispositivo infectado, algo nunca visto desde Simplocker en 2014.

El ransomware imita la ventana de rescate de WannaCry

Este ransomware móvil se ha estado propagando a través de foros chinos de juegos, imitando un plugin para el popular juego chino, King of Glory. De este modo, las víctimas eran engañadas a descargar el ransomware.

Empieza escondiendo su icono de aplicación del menú de aplicaciones y cambiando el fondo de pantalla a una imagen anime. Entonces, empieza a cifrar los archivos almacenados en el almacenamiento externo del dispositivo.

El ransomware pide un rescate de 40 Renminbi chinos, lo equivalente a 5-6 dólares estadounidenses. No es mucho si lo comparamos con lo que pedían otros tipos de ransomware para móviles. El hecho de que el rescate se solicite en una moneda local y no en una moneda criptomoneda me hace pensar que´, la gente que anda detrás de esto, está intentando conseguir dinero rápido. Sin embargo, esto es peligroso, ya que el dinero puede ser rastreado fácilmente, algo que no sucede con las criptomonedas.

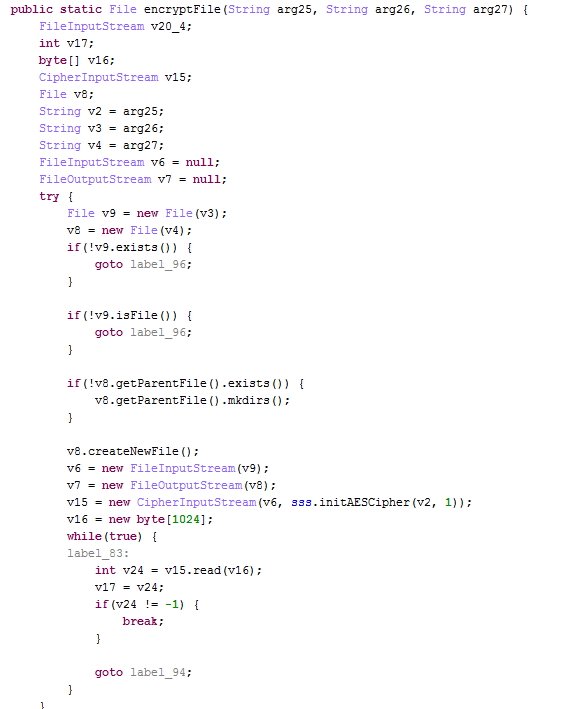

El siguiente código muestra como los archivos son cifrados utilizando el cifrado AES. Sólo cifra los archivos cuyos nombres no empiezan con un “.” y no cifra los archivos que incluyen “DCIM”, “download”, “miad”, “android” y “com.” en la ruta o los archivos que son menores de 10KB.

El rescate puede ser pagado utilizando los métodos de pago chinos QQ, Alipay y WeChat, tal y como podemos ver en el siguiente código.

Las víctimas pueden escanear los códigos QR para pagar el rescate.

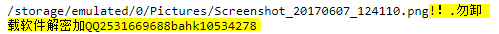

El ransomware añade la siguiente extensión a los archivos cifrados.

Para proteger tu teléfono y tus fotos, vídeos y contactos del ransomware, asegúrate de hacer copias de seguridad con cierta frecuencia e instala un antivirus en todos tus dipositivos.

El ransomware fue observado por primera vezpor la empresa de seguridad China, Qihoo 360.

Hashes:

36f40d5a11d886a2280c57859cd5f22de2d78c87dcdb52ea601089745eeee494

200d8f98c326fc65f3a11dc5ff1951051c12991cc0996273eeb9b71b27bc294d