Avast te protege del ransomware WanaCrypt0r 2.0 que ha infectado a NHS y Telefónica.

Actualización (Lunes 15 de Mayo, 19:35): Hemos observado más de 213.000 detecciones de WanaCrypt0r 2.0, en 112 países.

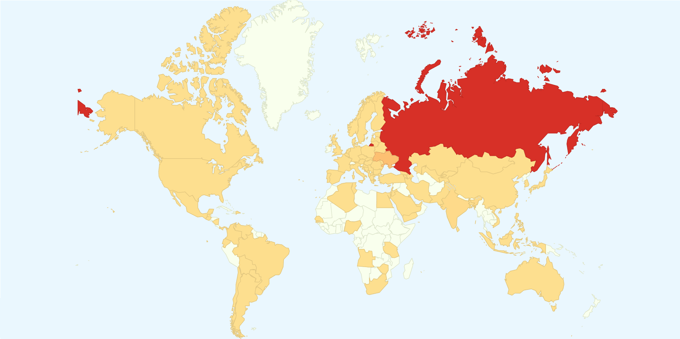

Hoy hemos observado un pico muy elevado de ataques del ransomware WanaCrypt0r 2.0, con más de 57.000 detecciones en lo que llevamos de día. De acuerdo con nuestros datos, el ransomware se está centrando, principalmente, en Rusia, Ucrania i Taiwán, pero ha conseguido infectar grandes instituciones, como los hospitales de Inglaterra y la empresa española de comunicaciones, Telefónica.

Este es el mapa que muestra los países más atacados por WanaCrypt0r 2.0:

En febrero observamos la primera versión de WanaCrypt0r y ahora este ransomware está disponible en 28 idiomas diferentes, desde búlgaro a taiwanés. Hoy, a las 8 am CET, observamos un incremento de la actividad, que rápidamente escaló en una distribución masiva, empezando a las 10 am.

El ransomware modifica la extensión del archivo afectado a “.WNCRY”, por lo que un archivo infectado se parecerá a, por ejemplo, algo así: nombre_original_del_archivo.jpg.WNCRY. Los archivos cifrados también son marcados con un “WANACRY” al principio del archivo.

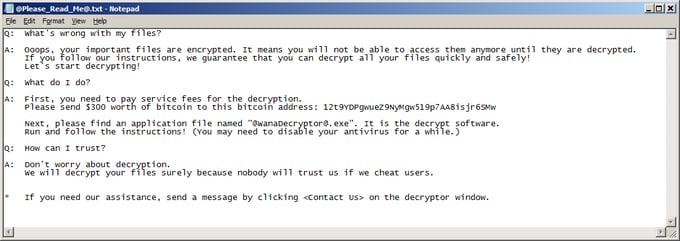

El ransomware añade las siguientes notas de rescate en un archivo de texto:

Además, el secuestrador pide $300 en bitcoins. El mensaje que se muestra en pantalla contiene instrucciones sobre cómo pagar el rescate, una explicación de lo sucedido y una cuenta atrás.

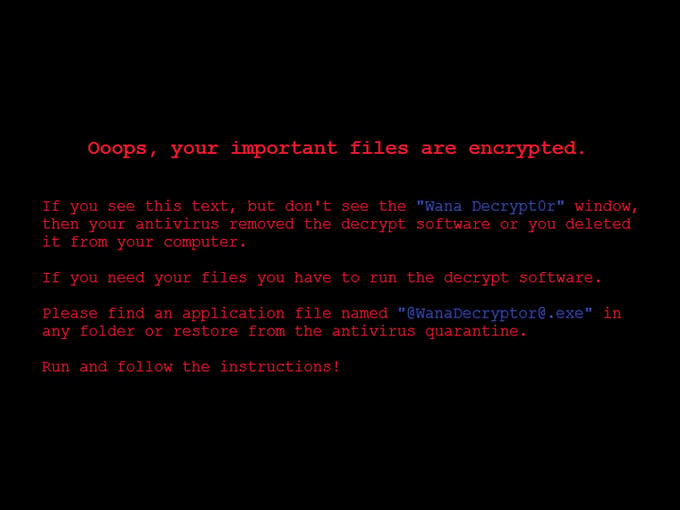

Adicionalmente, el fondo de pantalla de la víctima se cambia por la siguiente imagen:

El ataque muestra, una vez más, que el ransomware es una herramienta poderosa que puede utilizarse tanto para usuarios como para empresas. El ransomware se vuelve particularmente molesto cuando infecta instituciones como hospitales, donde puede poner en riesgo la vida de los pacientes.

Vector de infección: WanaCrypt0r 2.0

WanaCrypt0r 2.0 se suele distribuir en los PC gracias a un exploit que Equation Group, un grupo sospechoso de estar vinculado a la NSA, utilizó para sus sucios negocios. Un grupo de hackers llamado ShadowBrokers ha robado las herramientas de hacking de Equation Group y las ha publicado. Tal y como ha confirmado el analista de seguridad Kafeine, el exploit, conocido como ETERNALBLUE o MS17-010, probablemente fue utilizado por los cibercriminales que andan detrás de WanaCrypt0r y se trata de una vulnerabilidad Windows SMB (Server Message Block, un protocolo de transmisión de archivos).

Avast detecta todas las versiones conocidas de WanaCrypt0r 2.0, pero recomendamos a todos los usuarios de Windows que actualicen su sistema con las últimas actualizaciones disponibles. Seguiremos monitorizando este brote y actualizaremos este artículo tan en cuanto tengamos novedades.

IOCs:

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41dd

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d

4A468603FDCB7A2EB5770705898CF9EF37AADE532A7964642ECD705A74794B79

B9C5D4339809E0AD9A00D4D3DD26FDF44A32819A54ABF846BB9B560D81391C25

d8a9879a99ac7b12e63e6bcae7f965fbf1b63d892a8649ab1d6b08ce711f7127

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85