In Teil 1 unserer Prognosen für 2019 stellen Avast-Experten die größten Bedrohungen für das Internet der Dinge in diesem Jahr vor

Eine Kette ist nur so stark wie ihr schwächstes Glied. Dies gilt auch für den Sicherheitsbereich. In diesem Jahr haben wir einen wachsenden Bedrohungstrend aufgespürt: Wenn nur ein Gerät (meist der Router) in einem Haushalt oder einem kleinen Unternehmen infiziert wird, können die restlichen Geräte im Netzwerk ebenfalls leicht kompromittiert werden. Da die Sparte vernetzter Geräte – bekannt als „Internet der Dinge“ (Internet of Things, IoT) – schneller wächst als alle bisherigen, wird es immer schwieriger, Haushaltsgeräte zu kaufen, die keine Verbindung zum Internet haben.

Von vernetzter Beleuchtung über Kaffeemaschinen und Smart-Lautsprecher bis hin zu Türschlössern: IoT-Geräte werden auch in Zukunft einer Reihe von Angriffen ausgesetzt sein, die darauf abzielen, Schwächen bei ihrer Konfiguration, Sicherheitslücken und das geringe Interesse der Verbraucher an den Einstellungen auszunutzen. Daher sagen unsere Prognosen vor allem voraus, dass durch das Infiltrieren eines IoT-Geräts leicht alle anderen IoT-Geräte im der Umgebung von kompromittierten Modems zur Beute der Hacker werden können.

Zu Beginn des neuen Jahres veröffentlichen wir eine 3-teilige Serie mit Prognosen für 2019. In diesen Beiträgen, die auf Erkenntnisse und Analysen des Avast Threat Intelligence Teams basieren, behandeln wir das IoT, Bedrohungen für Mobilgeräte und KI. In diesem ersten Beitrag konzentrieren wir uns auf unsere Top-Prognosen für IoT-Bedrohungen 2019, einschließlich der Prognosen von 2018, die weiterhin eine Herausforderungen darstellen.

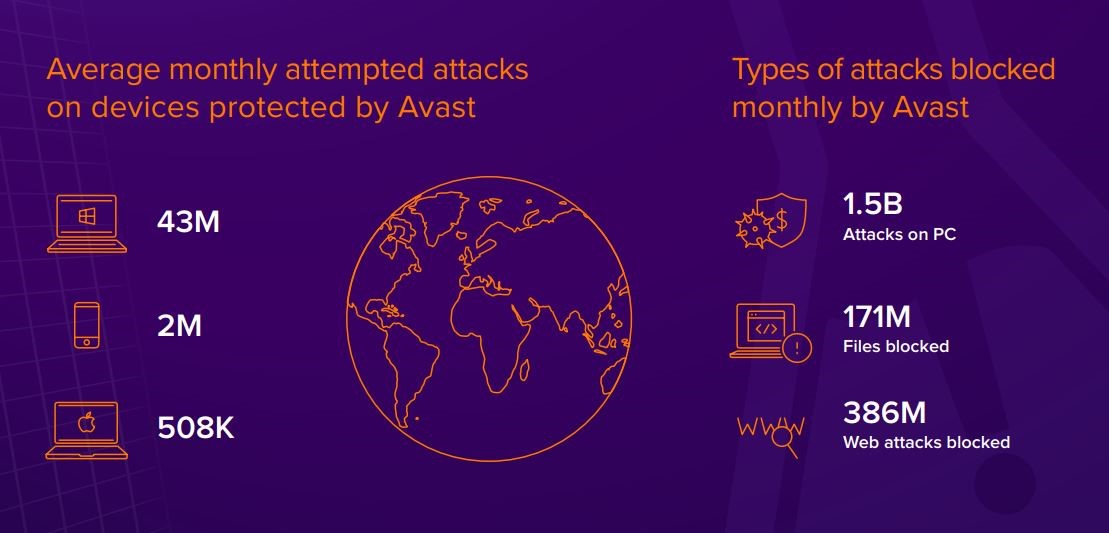

Übersicht über 2018 versuchte Angriffe nach Gerät und Angriffsarten, die monatlich blockiert wurden

Das Internet der (angreifbaren) Dinge

Der IoT-Bereich wächst schnell und aus gutem Grund – während eine Person normalerweise nur über jeweils einen Laptop und ein Mobiltelefon verfügt, besitzt sie möglicherweise eine Vielzahl von vernetzten Geräten zu Hause, von der Türklingel über Unterhaltungselektronik bis hin zur Alarmanlage. Laut Juniper Research wird die Anzahl der internetfähigen Geräte bis 2020 voraussichtlich bei über 38,5 Milliarden liegen.

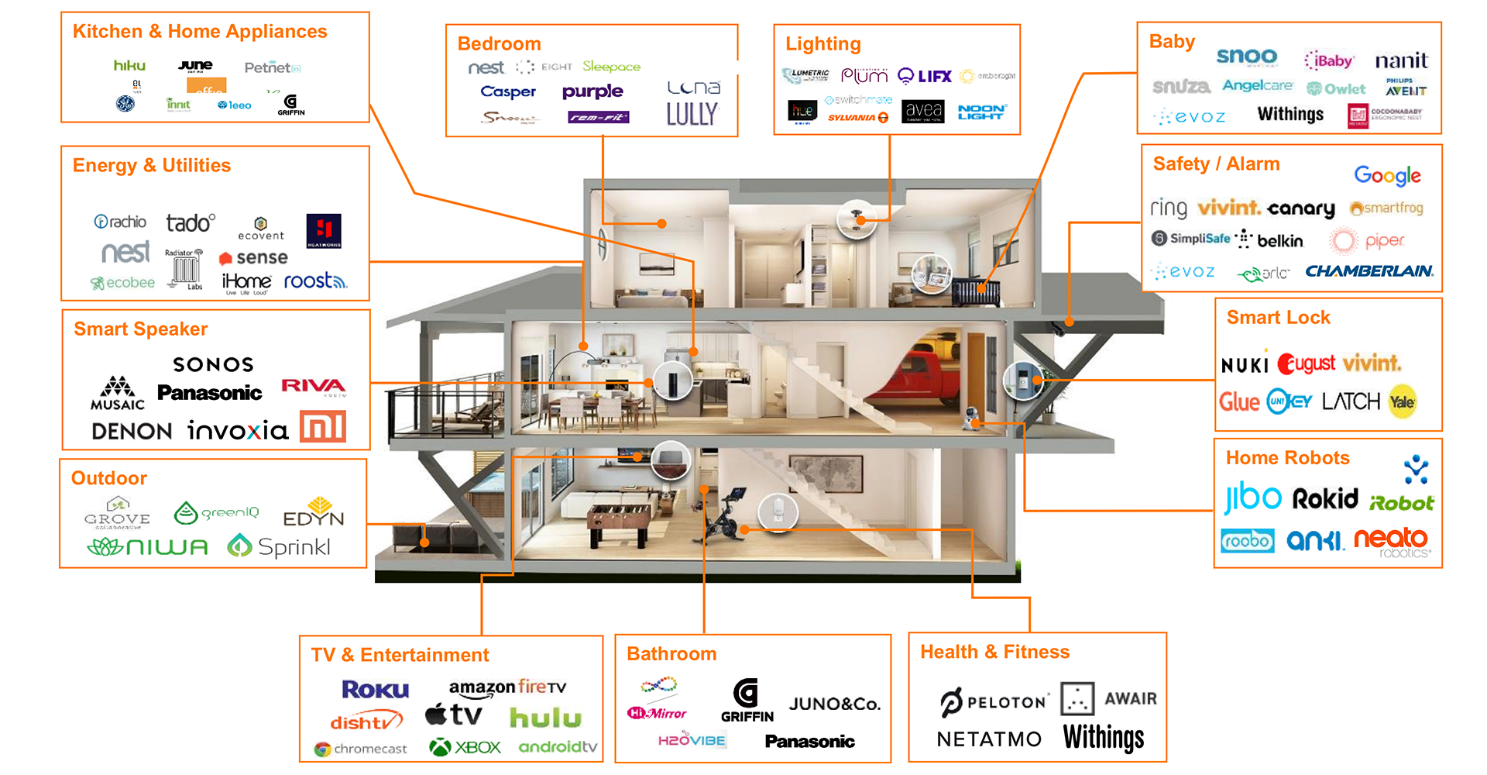

Hier ist ein Blick auf die Marken und Dienste, die sich in einem typischen Smart Home finden:

Der Trend zu Smart-Geräten wird in den kommenden Jahren so ausgeprägt sein, dass es zunehmend schwierig wird, Haushaltsgeräte und -elektronik zu kaufen, die nicht mit dem Internet verbunden sind.

Wie viele unserer Untersuchungen gezeigt haben, hat die Sicherheit bei der Entwicklung dieser Geräte leider oft keine hohe Priorität. Während viele Geräte der Branchenriesen mit vernünftigen Sicherheitsfunktionen ausgestattet sind, sparen einige Entwickler an der Sicherheit, um die Kosten für die Verbraucher niedrig zu halten. Was fatal ist, da ein Smart Home nur so sicher ist wie sein schwächstes Glied. Die Geschichte neigt dazu, sich zu wiederholen, und angesichts der Evolution von PC- und Handy-Malware erwarten wir, dass IoT-Malware zunehmend komplexer und gefährlicher wird.

Router-Angriffe

Jeder, dessen Zuhause mit dem Internet verbunden ist, verfügt über einen Router, um Computer, Telefone und IoT-Geräte anzuschließen. Router sind allgegenwärtig und wichtig, verfügen jedoch nur selten über die neuesten Sicherheitsstandards. Sobald ein Internet Service Provider den Router installiert hat, verschwenden die meisten Leute keinen Gedanken mehr daran, es sei denn, es kommt zu Störungen beim Internetzugriff.

Avast-Untersuchungen haben ergeben, dass 60 % der Benutzer weltweit sich nie bei ihrem Router angemeldet haben oder die Firmware ihres Routers nie aktualisiert haben, wodurch sie möglicherweise für recht simple Angriffe anfällig sind. Das Hauptproblem dabei ist, dass ein Angreifer bei Ausnutzung einer bekannten Sicherheitsanfälligkeit oder von schwachen Authentifizierungsdaten nicht nur Zugriff auf den Router, sondern auch auf alle mit dem Netzwerk verbundenen Geräte erlangt.

Router haben sich als einfache und ergiebige Ziele für eine wachsende Angriffswelle erwiesen. Während viele Angriffe auf Router Varianten verwenden, die auf der Mirai-Codebasis basieren (die kurz nach den geglückten Angriffen vom September 2016 vom Ersteller veröffentlicht wurde), sind viele weitaus komplexer und weisen auf eine trübe Zukunft für die Sicherheit von Heimnetzwerken hin.

2018 haben wir nicht nur eine erhöhte Zahl Router-basierter Malware erlebt, sondern auch Veränderungen bei der Art dieser Angriffe. Während Router-basierte Malware früher die Kontrolle über ein Gerät zur Durchführung eines DDoS-Angriffs übernommen hat (etwa bei den Mirai-Angriffen), infiziert die heutige Malware ein Gerät und stellt eine Kommunikation zu einem C&C-Server (Command and Control Server) her, ohne sofort aktiv zu werden.

Wir haben das bei VPNFilter und Torii gesehen: Sobald der Router infiziert ist, überwachen diese Malware-Stämme den Netzwerkverkehr, den Fingerabdruck des Netzwerks und der darauf befindlichen Geräte und ermöglichen es dem C&C-Server, neue Nutzdaten oder Anweisungen an das Gerät zu senden. Dabei verhält sich die Malware mehr wie eine Plattform und weniger wie ein Virus. Diese „Plattform-ifizierung“ von Malware eröffnet viele neue Möglichkeiten, beispielsweise mit „Pay-per-Install“-Betrug, „DDoS-for-Hire“-Diensten oder sogar dem guten alten Spam.

Nachgelagerte Auswirkungen von Router-Schwachstellen

Router werden weiterhin gezielt angegriffen, nicht nur, um bösartige Skripts auszuführen oder Benutzer auszuspionieren, sondern auch als Zwischenglied bei Kettenangriffen. Bei den MikroTik-Vorfällen hatte eine einfache Neukonfiguration des Routers Auswirkungen auf das gesamte interne Netzwerk. Die Malware verschaffte mittels JavaScript Zugriff auf alle Browser, die über den Router geöffnet wurden.

Dieser Angriff zeigte auch einen potenziell beunruhigenden Trend auf, da Router nicht nur bei uns zu Hause stehen, sondern auch von vielen kleineren Internetdienstanbietern verwendet werden. Es besteht die Möglichkeit, dass ein infizierter Router viele Hunderte oder Tausende von nachgelagerten Geräten infiziert. Außerdem wäre es sehr schwer, festzustellen, woher die Infektion stammt.

IoT-Malware nach dem Baukastenprinzip

So wie PC-Malware anfangs noch sehr simpel gestrickt war, wurde die meiste IoT-Malware in der Vergangenheit für einen sehr begrenzten Zweck entwickelt, beispielsweise um Botnets für einen DDoS-Angriff zu sammeln. Aber wie bei PC-Malware wird IoT-Malware den Schritt von technisch limitierter Schadsoftware zu Allzweck-Malware-Plattformen vollziehen, um organisierte „Pay-per-Install“-Angriffe zu ermöglichen.

Es hat Vorteile, das Netzwerk zu infizieren und dann unauffällig im Hintergrund zu bleiben, anstatt sofort Profit daraus zu schlagen. Nachdem Malware-Entwickler die Kontrolle über eine große Anzahl von IoT-Geräten erlangt haben, können sie ihre Bots umfunktionieren, um die gewünschte (oder für sie profitabelste) Aktion durchzuführen.

Ausgefeiltere Verbreitungstechniken

Wir erwarten den Zuwachs an Malware, die IoT-Geräte über den Browser infiziert. Browser-basierte Angriffe auf PCs und Mobiltelefone, die als „Cross-Site-Request-Forgery“ bezeichnet werden, kommen vereinzelt vor, sind jedoch noch nicht sehr verbreitet. In diesem Szenario besucht ein Benutzer eine Seite mit bösartigem JavaScript, welches das lokale Netzwerk des Benutzers durchsucht, ein anfälliges Gerät findet und es infiziert. Dies kann eine nützliche Methode sein, ein Gerät zu infizieren, das nicht vom Internet aus sichtbar ist, beispielsweise aufgrund einer Netzwerkadressübersetzung.

IoT-Malware als Proxy

Im Moment schlagen IoT-Malware-Entwickler meist durch Crypto-Mining oder DDoS-for-Hire-Angriffen Profit aus ihren Handlungen. Dies ist jedoch nicht die gewinnbringendste Methode. Wir gehen davon aus, dass sich immer mehr IoT-Malware-Entwickler an die Infizierung leistungsfähigerer und interessanter Geräte wie Mobiltelefonen, Tablets und PCs wagen werden.

Ein Beispiel wäre die Infektion des Routers, um JavaScript oder andere bösartige Nutzdaten in den Datenverkehr an den Benutzer einzuschleusen. Er kann auch als Proxy verwendet werden, um Angriffe auf verbundene Internetnutzer oder Geräte auszuführen. Durch die Verwendung einer Kette infizierter Geräte, die kaum über Protokollierungsfunktionen verfügen, können Angreifer ihren ursprünglichen Standort verbergen, ähnlich wie bei der Verwendung von Anonymisierungs-Proxys.

IoT-Malware wird die Unterstützung von x86-Architektur aufgeben

x86 ist eine der geläufigsten abwärtskompatiblen Befehlssatzarchitekturen und wird seit der Einführung durch Intel Ende der 1970er Jahre verwendet. Mit der Verfügbarkeit von mehr Geräten, die mit alternativen Frameworks arbeiten, ist es jedoch logisch, dass Malware-Autoren den x86-Schritt überspringen, um die Nachkonstruktion für Sicherheitsanbieter zu erschweren. Es gibt viele Sandbox-Anwendungen für PEs (Portable Executables) und x86-ELFs (Executable und Linkable Formats), aber die Mehrzahl von ihnen ist kaum in der Lage, andere Architekturen zu unterstützen.

Trotz der Warnungen, die in diesen Prognosen stecken, glauben wir, dass das expandierende IoT-Universum einen aufregenden Moment in unserer technologischen Entwicklung darstellt. Achten Sie einfach bei jedem neuen Gerät, das Sie sich ins Haus holen, darauf, sicher zu bleiben und klug damit umzugehen. Um besser auf die Technologielandschaft der Zukunft vorbereitet zu sein, laden Sie den gesamten Avast Prognosebericht für 2019 herunter.