Jakub Křoustek 16 Mai 2017

Jakub Křoustek 16 Mai 2017

Update zu WannaCry: Schlimmster Ransomware-Angriff der Geschichte

Freitag der vergangenen Woche war zwar nicht der 13., aber es sah fast danach aus. PCs weltweit, einschließlich in Krankenhäusern und bei Behörden, waren von der Ransomware WannaCry (auch als WanaCrypt0r oder WCry bezeichnet) betroffen, die ein Chaos verursachte. Bis jetzt wurden 250.000 Fälle in 116 Ländern festgestellt. Das heißt, bei mehr als 250.000 Avast-Benutzern wurde ein Ransomware-Angriff durch WannaCry festgestellt, allerdings waren diese Nutzer geschützt, da Avast eine Infizierung der PCs durch die Ransomware abgewehrt hat. Während sich die Situation allmählich beruhigt, können wir schlussfolgern, dass dies der schlimmste Ransomware-Angriff aller Zeiten war.

Über unseren Avast WLAN-Inspektor, mit dem Benutzer ihre Systeme auf Sicherheitslücken hin überprüfen lassen können, sehen wir, dass etwa 15 Prozent der Nutzer keinen Patch für die Sicherheitslücke MS17-010 installiert hatten, wodurch sie durch diesen Angriff gefährdet gewesen wären, wenn sie Avast nicht geschützt hätte.

Bis Freitagnachmittag hatten wir mehr als 50.000 Vorfälle der Ransomware bei Avast-Nutzern festgestellt. Im späteren Tagesverlauf, gegen Mitternacht, war die Anzahl der Vorfälle auf mehr als 100.000 gestiegen.

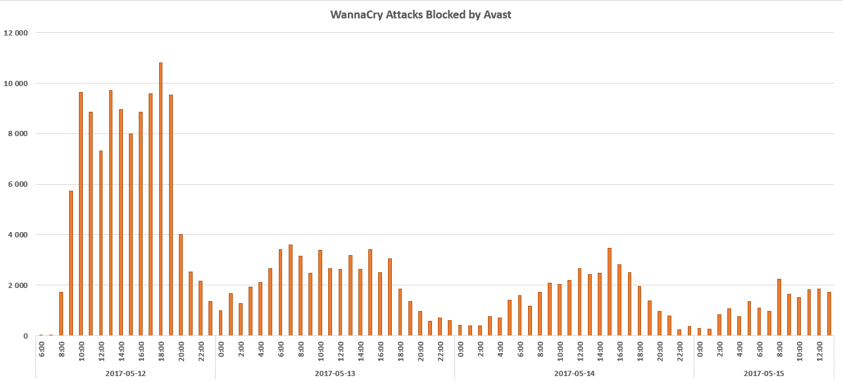

Die folgende Übersicht zeigt die Zeitpunkte des Anstiegs und Abnahme der Angriffe, die Avast abwehren musste.

Avast kann alle WannaCry-Varianten ermitteln, nicht nur die Varianten mit der Wurmkomponente, sondern auch jene, die die Dateien einfach verschlüsseln und sich dann nicht weiter ausbreiten. Die Wurmkomponente bestimmt, wie WannaCry sich ausbreitet; dies beschreibe ich im Folgenden. Einige Forscher sagen, die Ausbreitung wäre vorüber, allerdings gilt dies nur für die WannaCry-Variante, die sich zuvor wie ein Wurm ausgebreitet hat.

Kurz nach dem Ausbruch haben wir 10.000 Vorfälle pro Stunde festgestellt, was eine sehr hohe Zahl für einen einzelnen Malware-Stamm ist.

Nachdem ein Malware-Forscher den Notausschalter aktiviert hat (dieser Vorgang wird weiter unten im Blog-Artikel beschrieben), reduzierte sich am späten Freitagnachmittag die Zahl der Erkennungen erheblich auf etwa 2.000 pro Stunde. Diese Zahl hat sich seitdem weiter verringert und wir hoffen, dass dieser Trend anhält.

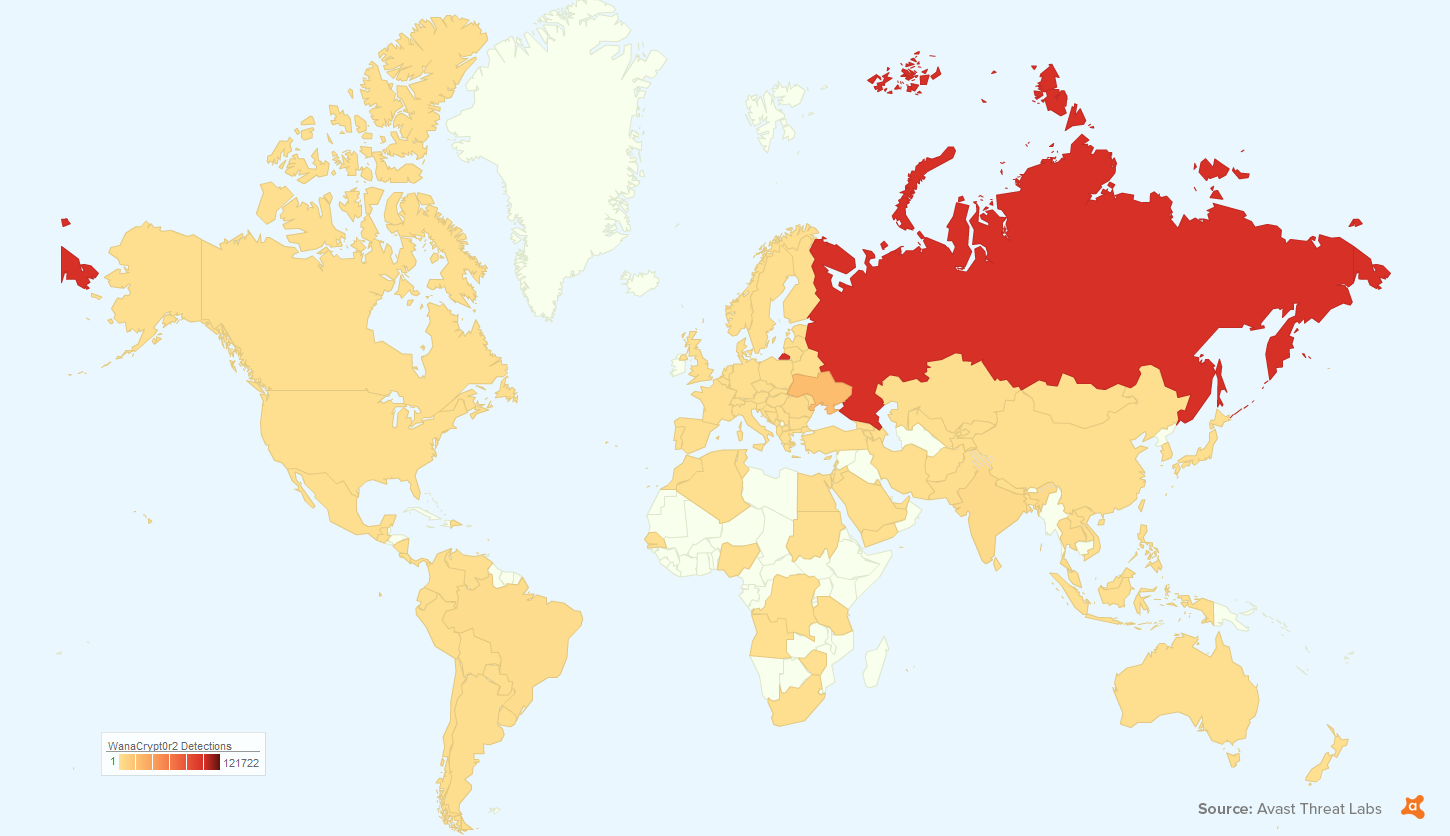

Die zehn am stärksten von diesem Angriff betroffenen Länder sind - unseren Daten nach zu urteilen - in absteigender Reihenfolge: Russland, Ukraine, Taiwan, Indien, Brasilien, Thailand, Rumänien, Philippinen, Armenien und Pakistan. Mehr als die Hälfte der Angriffsversuche bei unseren Benutzern haben wir in Russland festgestellt und blockiert.

WannaCry richtete sich wie die meisten Ransomware-Varianten nicht gegen bestimmte Personen. Die Ransomware verwendete einen als ETERNALBLUE bekannten Exploit, der eine Sicherheitslücke (mit der Bezeichnung MS17-010) von Windows SMB (Server Message Block, einem Protokoll zur Dateifreigabe für Netzwerke) ausnutzt. WannaCry richtete sich wahllos und ziellos gegen jeden, der nicht den im März von Microsoft für diese Sicherheitslücke veröffentlichten Patch installiert hatte.

WannaCry konnte sich deshalb so aggressiv ausbreiten, da jeder mit einem Netzwerk verbundene Windows-Computer, der die Sicherheitslücke MS17-010 aufweist, ohne Zutun seines Benutzers infiziert werden kann. Die bereits auf einem PC aktive Malware scannt sowohl das lokale Netzwerk als auch das Teilnetzwerk und wählt willkürliche IP-Adressen aus. Sobald ein anfälliger PC gefunden wurde, breitet sich die Ransomware auf diesem PC ebenfalls aus - wohl deshalb, weil WannaCry Wurmfähigkeiten enthält.

Windows XP-Benutzer waren dem Angriff schutzlos ausgesetzt. Microsoft hatte den Support für das alte Betriebssystem im Jahre 2014 eingestellt. Das heißt, dass auch wenn Windows-XP-Nutzer den Patch herunterladen wollten, konnten sie dies nicht. Microsoft hat nun einen speziellen Patch für ältere Betriebssysteme veröffentlicht.

Da dieser vor dem Angriff nicht verfügbar war, wurde Windows XP zwar das anfälligste Betriebssystem, dennoch trat die Mehrzahl der von uns abgewehrten Angriffsversuche auf Systemen wie Windows 7 auf, das heißt auf Computern, auf denen man das Sicherheits-Update nicht installiert hatte, obwohl es längst verfügbar war. Falls Ihr den Patch noch nicht heruntergeladen habt, raten wir Euch dringend, dies nachzuholen; dies gilt insbesondere für Nutzer älterer Versionen von Windows-Betriebssystemen.

Große Unternehmen wie Telefonica und Deutsche Bahn waren von dem Angriff betroffen, aber weitaus schlimmer wirkte sich der Schaden auf Krankenhäuser weltweit aus. Krankenhäusern fehlen oft die finanziellen Mittel, um ihre Systeme auf dem neuesten Stand zu halten, daher waren sie am Freitag besonders schwer betroffen, was auch große Auswirkungen auf die Patientenversorgung hatte.

Das Entfernen der Ransomware WannaCry von einem PC ist nicht schwer, dazu sollte eine Antivirus-Software in der Lage sein, indem die gefährlichen Dateien in die Quarantäne verschoben werden. Jedoch wird das Problem dadurch nicht behoben, da die Dateien weiterhin verschlüsselt bleiben.

Derzeit gibt es keine kostenlosen Tools zur Entschlüsselung und nach unserer Analyse handelt es sich bei der verwendeten Verschlüsselung um eine sehr Starke (AES-128 kombiniert mit RSA-2048). Falls Euer PC infiziert wurde, solltet Ihr am besten Eure Dateien gegebenenfalls aus einem Backup wiederherstellen. Führt diesen Vorgang auf einem sauberen Rechner durch, auf dem alle Patches installiert wurden. Für maximale Sicherheit solltet Ihr diesen Vorgang offline durchführen, um das Risiko einer Verschlüsselung des Backup-Speichers so gering wie möglich zu halten.

Ein auf Twitter als MalwareTech bekannter Forscher entdeckte einen Notausschalter, wodurch die Ausbreitung der häufigsten WannaCry-Varianten gestoppt werden konnte.

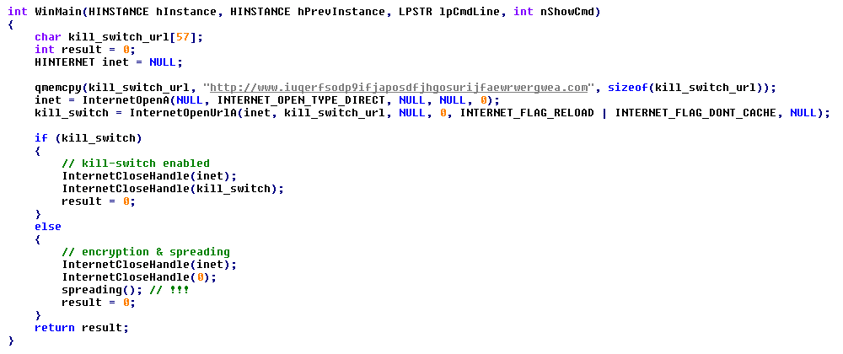

Der Grund, warum ein Notausschalter enthalten war, ist weiterhin unklar. Wir nehmen an, dass er in die Ransomware integriert wurde, falls die Gruppe hinter WannaCry die Ausbreitung stoppen wollte. Der Notausschalter funktioniert so: Wenn WannaCry eine Anfrage an eine bestimmte Web-Domain stellte (www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com, versucht mal, Euch den Namen zu merken) und eine Antwort erhielt, was auf eine aktive Domain hinweist, wurde die Malware einfach beendet und so an einer weiteren Ausbreitung gehindert. Vor der Aktivierung des Notausschalters war die Domain nicht registriert und WannaCry konnte sich daher unkontrolliert ausbreiten.

Der Notausschalter ist vergleichbar mit der Handbremse eines Autos. Sie lässt sich im Notfall zum Anhalten verwenden, nicht aber zum Steuern des Fahrzeugs. Das Gleiche gilt für den Notausschalter – die Ausbreitung lässt sich sofort stoppen.

Dabei ist es wichtig zu wissen, dass der Notausschalter nur eine Variante von WannaCry an einer weiteren Ausbreitung gehindert hat. Dass die WannaCry-Variante gestoppt wurde hilft jedoch leider den Nutzern nicht, deren PC bereits infiziert wurde. Außerdem enthalten die tiefer liegenden Komponenten von WannaCry, beispielsweise die Dateiverschlüsselung, keine Wurmfunktion (wodurch so viele Computer angegriffen werden konnten); daher können diese nicht durch den Notausschalter gesteuert werden, sondern auch weiterhin Schäden verursachen. Wenn Ihr also auf die Ransomware selbst stoßt, beispielsweise von einem bereits infizierten Gerät, über das Kopieren einer Datei auf einen USB-Stick, dann kann Euer Gerät dennoch infiziert werden.

Seitdem der Notausschalter betätigt wurde, hat sich die Ausbreitung von WannaCry erheblich verlangsamt. Wir haben jedoch mindestens sechs weitere Varianten von WannaCry festgestellt, die andere Notausschalter, also URLs, enthalten. Wir haben mehrere Muster festgestellt, bei denen der Notausschalter entfernt wurde, was bedeutet, dass die Personen hinter den Varianten wollten, dass ihre Versionen sich unkontrolliert ausbreiten. Aufgrund der Ähnlichkeit zwischen all diesen Varianten glauben wir, dass die späteren Versionen nur modifizierte Versionen der ursprünglichen Variante von WannaCry sind und wahrscheinlich von anderen Gruppen oder Personen verändert wurden.

Das von WannaCry geforderte Lösegeld liegt zwischen 300 und 600 US-Dollar (300 US-Dollar entsprechen 0,17222 Bitcoin; Stand: 16. Mai 2017) und die Forderungen steigen laufend. Die Ransomware droht, alle verschlüsselten Dateien zu löschen, wenn das Lösegeld nicht innerhalb von sieben Tagen gezahlt wird; diese Behauptung stimmt jedoch nicht.

Wir haben die Bitcoin-Zahlungsadressen überwacht, die von der Gruppe verwendet werden, die hinter dem Angriff steht. Es wurden mehr als 260 Zahlungsvorgänge durchgeführt, was einem Gesamtbetrag von 41 BTC entspricht (Stand ist der Zeitpunkt, zu dem dieser Blog-Artikel verfasst wurde). Dies entspricht etwa 70.000 US-Dollar, was nicht besonders viel ist, verglichen mit dem entstandenen Schaden.

Während im WannaCry-Fenster der Countdown abläuft, die den Opfern zur Zahlung bleibt, bevor sie angeblich ihre Daten verlieren (was nicht stimmt, wie wir wissen), werden in den nächsten ein oder zwei Tagen wahrscheinlich noch mehr Zahlungen eingehen. Wir raten dringend von einer Bezahlung ab, da es keine Garantie dafür gibt, dass Eure Dateien entschlüsselt werden. Stattdessen werden die Autoren der Ransomware ermutigt, weitere Ransomware-Angriffe zu starten.

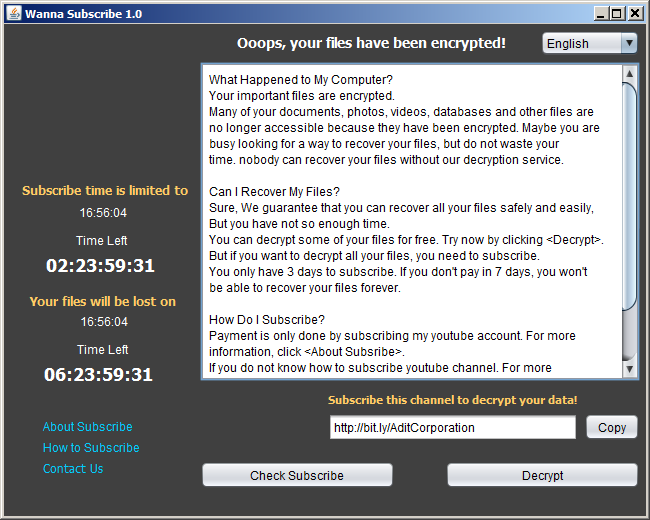

Sobald WannaCry bekannt wurde, sind andere Cyberkriminelle auf den Zug aufgesprungen, um Geld zu verdienen. Wir haben mehrere minderwertige bösartige Anwendungen festgestellt, die WannaCry nachbilden, wie Ihr im folgenden Screenshot seht.

(Quelle für das Muster: Karsten Hahn https://twitter.com/struppigel)

Am Freitag haben meine Kollegen und ich am CARO-Workshop teilgenommen, einer großartigen Antiviren-Konferenz, bei der ein Vortrag über die neue Ransomware Spora gehalten wurde, die sich ebenfalls wie ein Wurm ausbreitet. Während des Workshops haben wir uns mit Forschern aus anderen Unternehmen über die neuesten Trends und die Virenausbrüche der letzten Jahre wie Loveletter, Blaster oder Nimda ausgetauscht.

Diese Rückschau nahm ein abruptes Ende, als „Wannageddon“ eintrat. Das hektische Treiben, das in diesem Moment losbrach, ist nur schwer zu beschreiben. Am Ende des Tages wurde es klar, dass wir gerade den schlimmsten Ransomware-Angriff der Geschichte erlebten.

Wir werden sehen, was die nächsten Tage bringen. Über den Ursprung des Angriffs gibt es bereits Spekulationen. Außerdem treten auch andere Bedrohungen auf, die den gleichen Infektionsverlauf aufweisen.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Datenschutzerklärung