Avast schützt Euch vor der Ransomware WanaCrypt0r 2.0, die NHS und Telefonica infiziert hat.

Update (15. Mai 2017, 4:23 MESZ): Es wurden mehr als 213.000 Erkennungen von WanaCrypt0r 2.0 in 112 Ländern festgestellt.

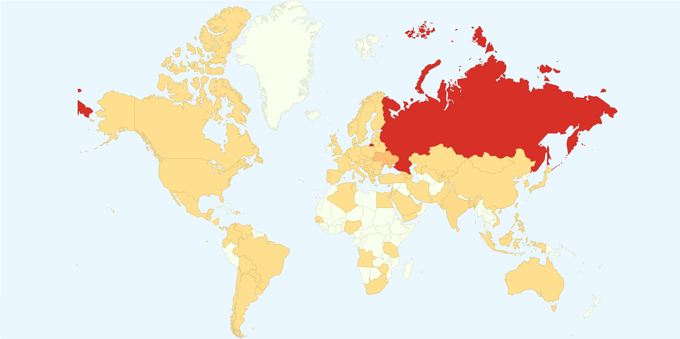

Am heutigen Tag wurde ein starker Anstieg von Angriffen der Ransomware WanaCrypt0r 2.0 (auch als WCry bezeichnet) mit bisher mehr als 57.000 Erkennungen festgestellt. Nach unseren Angaben ist das Ziel der Ransomware hauptsächlich Russland, Ukraine und Taiwan, es wurden jedoch auch bedeutende Einrichtungen wie Krankenhäuser in England und das spanische Telekommunikationsunternehmen Telefonica infiziert.

Im Folgenden seht Ihr eine Karte der am meisten von WanaCrpytor 2.0 betroffenen Länder:

Die erste Version von WanaCrypt0r wurde im Februar festgestellt und heutzutage ist die Ransomware in 28 verschiedenen Sprachen von Bulgarisch bis Vietnamesisch vorhanden. Heute um 8 Uhr (MESZ) haben wir einen Anstieg der Aktivität dieses Ransomeware-Stamms festgestellt, die um 10 Uhr (MESZ) schnell zu einer massiven Ausbreitung eskaliert ist.

Die Ransomware ändert die Erweiterungen der betroffenen Dateien in „WNCRY“. Beispielsweise sieht eine infizierte Datei ähnlich wie im Folgenden aus: ursprünglicher Name der Datei.jpg.WNCRY. Die verschlüsselten Dateien werden ebenfalls durch die Zeichenfolge „WANACRY!“ am Anfang der Datei markiert.

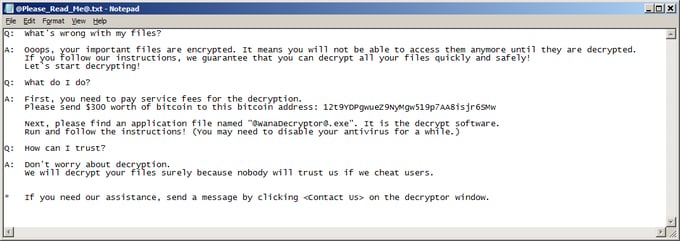

Diese Ransomware zeigt die folgende Lösegeldforderung in einer Textdatei an:

Außerdem werden als Lösegeld 300 US-Dollar in Bitcoins gefordert. Die Lösegeldforderung mit Anweisungen zur Lösegeldzahlung, einer Erklärung der Vorfälle und einem Countdown-Zähler werden in einer Ansicht angezeigt, welche die hinter der Ransomware stehenden Cyberkriminellen als „Wana Decrypt0r 2.0“ bezeichnen:

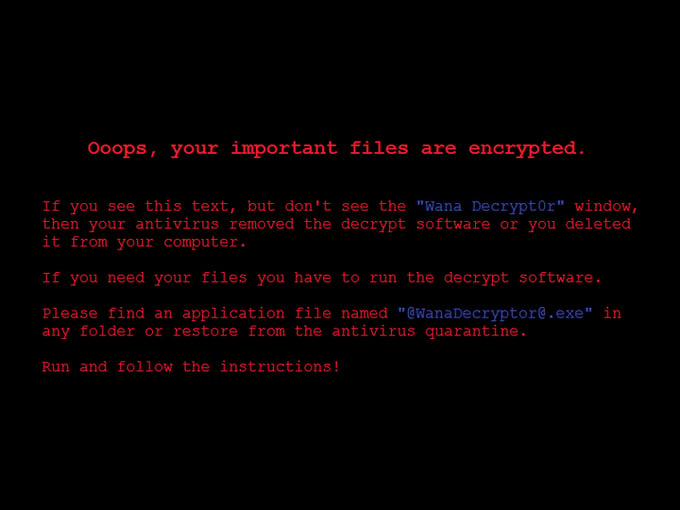

Außerdem wird das Hintergrundbild des Opfers in folgendes Bild geändert:

Dieser Angriff beweist erneut, dass Ransomware eine mächtige Waffe ist, die sich sowohl gegen Verbraucher als auch Unternehmen richten kann. Ransomware ist besonders schlimm, wenn es Einrichtungen wie Krankenhäuser infiziert, wodurch es Menschenleben gefährden kann.

Infektionsverlauf: WanaCrypt0r 2.0

WanaCrypt0r 2.0 breitet sich wahrscheinlich deshalb auf so vielen Computern aus, da es einen Exploit der Equation Group (eine mutmaßlich mit der NSA verbundene Gruppe) für seine schmutzigen Geschäfte verwendet. Eine Gruppe von Hackern mit dem Namen ShadowBrokers hat die Hacking-Tools der Equation Group gestohlen und veröffentlicht. Wie vom Sicherheitsexperten Kafeine bestätigt, wurde der Exploit, der als ETERNALBLUE oder MS17-010 bekannt ist, wahrscheinlich von den für WanaCrypt0r verantwortlichen Cyberkriminellen verwendet und ist eine Sicherheitslücke des Windows SMB (Server Message Block, einem Protokoll zur Dateifreigabe für Netzwerke).

Avast erkennt alle bekannten Versionen von WanaCrypt0r 2.0, wir empfehlen jedoch allen Windows-Benutzern dringend, ihr System mit den neuesten Patches vollständig zu aktualisieren. Wir werden diesen Ausbruch weiterhin überwachen und diesen Blog-Artikel aktualisieren, sobald neue Informationen zur Verfügung stehen.

IOCs:

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41dd

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d

4A468603FDCB7A2EB5770705898CF9EF37AADE532A7964642ECD705A74794B79

B9C5D4339809E0AD9A00D4D3DD26FDF44A32819A54ABF846BB9B560D81391C25

d8a9879a99ac7b12e63e6bcae7f965fbf1b63d892a8649ab1d6b08ce711f7127

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85