Die Lunar-Malware-Builder sind nicht einzigartig: Es gibt viele Arten von "Grabber-Buildern", die online verfügbar sind.

Manchmal stolpert man in der Forschung über etwas Unerwartetes. So erging es auch uns dem Avast-Threat-Labs-Team, als es Ransomware untersuchte. Sie fanden etwas, das wie normale Ransomware aussah, aber es gab ein paar seltsame Dinge, die uns auffielen. Das erste: Das geforderte Lösegeld betrug nur 25 US-Dollar.

Bei der weiteren Untersuchung stellte unser Team fest, dass diese Malware Dateien verschlüsselte und sie mit der Erweiterung ".LUNAR" umbenannte. Unser Team fand auch andere Malware in der Familie, aber anstelle von Ransomware handelte es sich um Schadprogramme, die auf Informationsdiebstahl ausgerichtet waren sowie um Krypto-Miner.

Unser Team war erstaunt - diese Malware-Familie entsprach nicht dem, was es üblicherweise vorfindet. Warum nahm sich jemand die Zeit, etwas zu entwickeln und zu verbreiten, das so geringe Gewinnchancen bot? Und warum die Vielfalt?

Unsere Threat-Labs-Experten forschten weiter und fanden einen Discord-Server, der einer "Lunar"-Malware-Familie gewidmet war, von der sie schnell feststellten, dass sie ein "Malware-as-a-Service"-Produkt war. Malware-as-a-Service" ist ein neuer Trend, der es Menschen ermöglicht, andere Menschen zu infizieren, ohne dass sie über Programmier- oder technische Kenntnisse verfügen. Es ist im Grunde ein Plug-and-Play-Hacking für jeden, der daran interessiert ist, und erfordert nur, dass die Benutzer Details wie ein benutzerdefiniertes Symbol oder eine Binärdatei festlegen, die als Träger für den bösartigen Code verwendet wird.

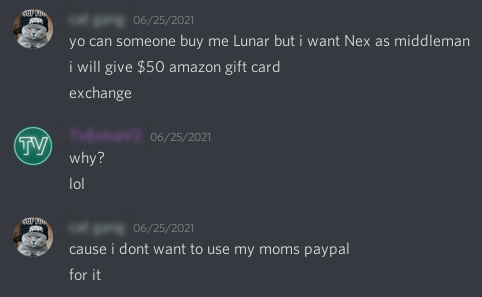

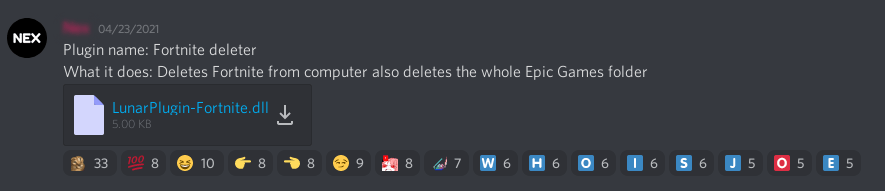

Der Entwickler der Malware verkaufte diese auf dem Discord-Server, nahm Vorschläge von Kund*innen entgegen und veranstaltete sogar Verlosungen. Die Mitglieder der Community tauschten Plugins untereinander aus oder trafen sich manchmal einfach nur zum Chatten. Als unsere Forscher mehr Zeit in der Community verbrachten und ihr Verhalten und ihren Wortschatz beobachteten, stellten sie etwas Überraschendes fest: Die meisten Mitglieder*innen waren minderjährig, im Alter zwischen 11 und 16 Jahren.

"Wir vermuten, dass dies genau der Grund ist, warum der Autor von Lunar, der auf Discord als Nex bekannt ist, mit niedrigen Preisen (5-25 EUR) für den Zugang zu seinem Malware-Builder wirbt", sagt Jan Holman, Malware-Forscher bei Avast. "Diese Hypothese wird auch durch die Tatsache gestützt, dass viele Funktionen der Malware und definitiv die meisten Plugins, die von anderen Mitgliedern der Community eingereicht wurden, darauf abzielen, die Opfer zu ärgern, anstatt tatsächlichen Schaden anzurichten."

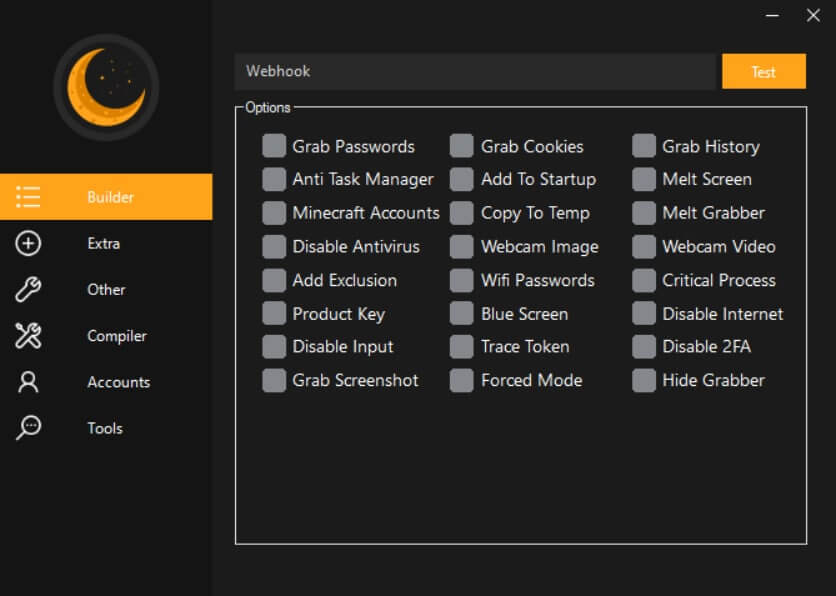

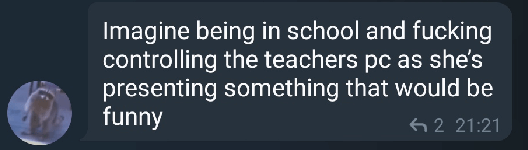

Sie erkannten auch, dass der Lunar-Malware-Builder zwar Optionen wie Passwort- und Informationsdiebstahl, Krypto-Mining und Ransomware enthielt, dies aber nicht das war, was sie hauptsächlich bewarben. Stattdessen konzentrierten sie sich auf Funktionen wie den Diebstahl von Spielkonten, das Löschen von Fortnite- oder Minecraft-Ordnern oder das wiederholte Öffnen eines Webbrowsers mit Pornhub.

Mit anderen Worten: Streiche, die für Jugendliche interessant sein könnten.

Wie funktioniert Malware-as-a-Service?

Die Lunar-Malware-Baukästen sind nicht einzigartig: Es gibt viele Arten von "Grabber-Buildern", die online verfügbar sind. Dabei handelt es sich in der Regel um kurzlebige Malware-Kampagnen, die auf einem Quellcode von GitHub oder sogar einem anderen Builder basieren, mit einem neuen Logo und Namen versehen und manchmal leicht optimiert oder mit neuen Funktionen versehen werden.

Sie unterscheiden sich zwar in Bezug auf die angebotenen und bereitgestellten Funktionen und die Art und Weise, wie sie sich verschleiern, sind aber im Grunde genommen alle gleich. Sie haben ähnliche .NET-basierte Benutzeroberflächen mit leicht unterschiedlichen Layouts, Farbpaletten, Namen und Logos. Dennoch bieten sie dieselbe Hauptfunktion: die Generierung benutzerdefinierter Malware-Samples durch Ankreuzen einiger Kästchen und Ausfüllen einiger Formularfelder.

Das Avast-Team hat viele ähnliche Builder wie Lunar gesehen, z. B. Itr0ublveTSC, Mercurial, Snatch, HideGrabber, PirateStealer, AsteroidLLC, Stely, Viny, Rift usw. Diese Entwickler haben einen gemeinsamen Code und einen ähnlichen Modus Operandi. Für die anderen Builder gibt es auch ähnliche Gruppen und Gemeinschaften online.

Discord hat bestätigt, dass es Maßnahmen gegen diese Art von Gemeinschaften ergreift und die von Avast gemeldeten Server gesperrt hat.

Malware als Gemeinschaft?

Sobald die Jugendlichen die Malware haben, müssen sie herausfinden, wie sie diese einsetzen können - eine Aufgabe, bei der ihnen die Community oft hilft. Sie tarnen die Malware möglicherweise als geknackte Spiele oder Spiele-Hacks oder sorgen dafür, dass sie unauffällig aussehen, indem sie Symbole und Dateinamen von legitimen ausführbaren Dateien für Spiele verwenden. Manchmal bündeln sie sie sogar mit gutartigen Binärdateien und schleusen den bösartigen Code getarnt auf das Gerät des Opfers ein.

Sie ködern ihre Opfer auch durch "Köder"-Videos auf YouTube, die zum Herunterladen der gewünschten Medien auffordern. Sobald der Angreifer das Video eingerichtet hat, stellt er es auf dem Discord-Server ein, und alle anderen Community-Mitglieder kommentieren es, um potenziellen Opfern soziale Bestätigung zu geben. Sie gehen sogar so weit, die Opfer davor zu "warnen", dass ihr Antivirusprogramm die Datei blockieren könnte, und geben Anweisungen, wie sie die Datei durch das Zulassen von Ausnahmen passieren lassen können.

"Wir raten dringend davon ab, geknackte Software und Spielbetrüger herunterzuladen und insbesondere davon, Virenschutzwarnungen zu ignorieren und Ausnahmen für solche Programme zu schaffen", so Avast ThreatLabs. "Wenn Ihr Antivirenprogramm ein Keygen oder ein gecracktes Spiel als Malware kennzeichnet, ist es wahrscheinlich, dass es tatsächlich Malware enthält. Es ist nicht die Aufgabe des AV-Programms, sich um die Legalität Ihrer Software zu kümmern."

Doch obwohl sich die Gemeinschaft gegenseitig zu unterstützen scheint, gibt es auch viele Konflikte. Das Threat-Labs-Team beobachtete Machtkämpfe, Instabilität, potenzielles Mobbing und Mitglieder, die den Code der anderen stehlen und ihn selbst weiter verkaufen. Diese Gemeinschaften neigen dazu, schnell aufzuflammen und wieder zu erlöschen, wenn die Entwickler*innen sich langweilen oder die Negativität der Gruppe zu groß wird.

Wenn es um tatsächliche Bedrohungen geht, sind die Auswirkungen dieser Gruppe relativ gering. Unsere Experten hatten nicht vor, viel Zeit auf diese Gruppe zu verwenden, aber sie entschieden sich, ihre Einblicke zu veröffentlichen, weil die beteiligten Personen - sowohl Täter*innen als auch Opfer - hauptsächlich minderjährig sind.

Das geht eindeutig aus den Gesprächen hervor, in denen offen über das Alter gescherzt wird, Kommentare wie "Ich möchte nicht das Paypal meiner Mutter benutzen" und Gespräche über die Übernahme des Geräts eines Lehrers während des Unterrichts. Discord teilte Avast mit, dass sie den Eltern raten, die Einstellungen des Kindes anzupassen, um zu verhindern, dass es Nachrichten von Fremden erhalten kann. Weitere Sicherheitstipps für Eltern sind im Discord-Blog zu finden.

"Diese Communities können für Kinder attraktiv sein, da Hacken als cool gilt und Malware-Builder eine billige und einfache Möglichkeit bieten, jemanden zu 'hacken' und vor Gleichaltrigen damit zu prahlen", so Avast ThreatLabs. "Sie können auch die Möglichkeit bieten, ein wenig Programmieren zu lernen; die Community ist in diesem Bereich sehr hilfreich. Dennoch sind diese Handlungen immer noch illegal und sollten diskutiert werden".

Unser ThreatLabs-Team weist auch darauf hin, dass die operative Sicherheit in diesen Gruppen mangelhaft war, da Konten in sozialen Medien leicht zugänglich waren oder persönliche Informationen direkt im Chat ausgetauscht wurden. Und schließlich könnten die Aktionen der Täter*innen zwar als kindische Streiche angesehen werden, sie könnten aber auch ihre Opfer - und die Eltern ihrer Opfer, wenn sie Geräte gemeinsam nutzen - in echte Gefahr bringen, da ihre sensiblen Daten möglicherweise professionellen Cyberkriminellen preisgegeben werden.