Jakub Křoustek 17 Jan 2017

Jakub Křoustek 17 Jan 2017

Entsperrt eure infizierten Dateien mit dem Ransomware-Decryptor von Avast

Innerhalb des letzten Jahres hat sich Ransomware zu einer Trend-Malware entwickelt - mit einem 105-prozentigen Wachstum dieser Attacken im Vergleich zum Vorjahr. Deswegen freut es uns, dass wir euch nun vier weitere Ransomware-Entschlüsselungstools für die neuesten Bedrohungen bieten können: Alcatraz Locker, CrySis, Globe und NoobCrypt. All diese Entschlüsselungstools sind jetzt, zusammen mit einer detaillierten Beschreibung der jeweiligen Ransomware-Art, verfügbar. Dadurch können wir euch nun dabei helfen, eure verschlüsselten Dateien wiederherzustellen, wenn euer Computer mit einer der folgenden Ransomware-Arten infiziert wurde:

All diese Tools sind kostenlos und werden, soweit möglich, auf den neuesten Stand gebracht, wenn sich die Ransomware verändert hat.

Nach der Veröffentlichung der ersten sieben Entschlüsselungstools erhielten wir viele Nachrichten von Ransomware-Opfern. Diese bedankten sich und erzählten uns, dass diese Tools ihre digitalen Leben und/oder ihre Unternehmen gerettet hätten. Wir hoffen, dass die neuen Entschlüsselungstools noch mehr unschuldigen Menschen, die von diesen Ransomware-Arten betroffen sind, helfen können.

Untenstehend findet ihr jeweils eine kurze Beschreibung der vier neuen Ransomware-Arten, für die wir nun Entschlüsselungstools anbieten:

Alcatraz Locker ist eine Ransomware-Art, die Mitte November 2016 entdeckt wurde. Dateien, die von Alcatraz Locker verschlüsselt wurden, haben die Namenserweiterung „.Alcatraz“. Nachdem die Dateien verschlüsselt wurden, erscheint eine Nachricht (diese befindet sich in einer Datei namens „ransomed.html“ auf dem Desktop des infizierten Computers):

Im Gegensatz zu anderen Ransomware-Arten hat Alcatraz keine Liste von Datei-Erweiterungen, an der die Ransomware interessiert ist. Vereinfacht gesagt, verschlüsselt die Ransomware alles, was sie finden kann und ermöglicht Schreibzugriff. Um Schaden am Betriebssystem (und die Gefahr, dass dieses dann nicht mehr bootfähig ist) zu vermeiden, verschlüsselt Alcatraz Locker nur Dateien im Profilverzeichnis (normalerweise C:/Users bzw. C:/Benutzer).

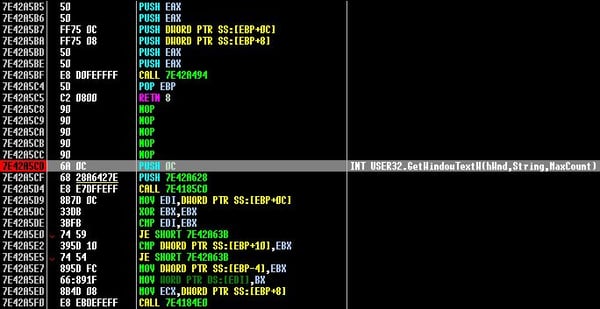

Alcatraz Locker verschlüsselt Dateien mit Hilfe von in Windows integrierten kryptografischen Funktionen (Crypto-API):

In der Ransomware-Nachricht wird behauptet, dass diese AES-256-Verschlüsselung mit einem 128-Bit-Passwort verwendet. Malware-Analysen haben gezeigt, dass das falsch ist (das Passwort hat in Wirklichkeit 128 Bytes, nicht 128 Bits.) Die Malware verwendet aber eine 160-Bit-Hashfunktion (SHA1) als Initialschlüssel für die 256-Bit-AES-Verschlüsselung. Bei Crypto-API (das von der Ransomware verwendet wird) kommt es nun zu einer interessanten Wendung:

Die resultierende, verknüpfte Hashfunktion wird als Initialschlüssel für AES256 verwendet.

Nachdem die AES-256-Verschlüsselung durchgeführt wurde, kodiert die Ransomware auch die bereits verschlüsselte Datei mit BASE64, sodass die verschlüsselte Datei einem typischen Muster folgt:

Um eure Daten freizugeben, verlangt die Ransomware eine Zahlung von 0,3283 Bitcoins (zum Zeitpunkt der Erstellung des Artikels ungefähr 224 Euro). Wenn ihr jedoch das Avast-Entschlüsselungstool für Alcatraz verwendt, könnt ihr eure Dateien kostenlos zurückbekommen. Das 30-Tage-Limit, das in der Ransom-Nachricht erwähnt wird, ist eine Lüge – ihr könnt eure Dokumente jederzeit entschlüsseln, sogar nach 30 Tagen.

CrySis (auch als JohnyCryptor oder Virus-Encode bekannt), ist eine Ransomware-Art, die es seit September 2015 gibt. Die Schwierigkeit liegt hierbei darin, dass die Ransomware auf einer starken Verschlüsselung (AES- und RSA-Algorithmen) basiert. Außerdem enthält sie eine Liste von Dateiendungen, die nicht verschlüsselt werden, anstatt dass sie bestimmte Dateien verschlüsselt.

Verschlüsselte Dateien folgen einem bestimmten Muster: <Original-Dateiname<.id-<NUMMER>.<E-Mail@domain.com>.<Endung>

Während sich die ID-Nummer und die E-Mail-Adresse oft ändern, gibt es nur drei unterschiedliche Endungen, deren Verwendung uns bislang bekannt ist:

.xtbl, .lock, und .CrySiS

Folglich können entschlüsselte Dateinamen so aussehen:

Jede verschlüsselte Datei enthält alle Informationen, die notwendig sind, um sich selbst zu entschlüsseln. Dateien, die kleiner als 262.144 Bytes sind, werden vollständig verschlüsselt. Am Ende entsteht eine Struktur, die einen verschlüsselten AES-Schlüssel sowie andere Informationen wie den originalen Dateinamen enthält, die eine völlige Entschlüsselung möglich macht. Es ist kein Vorteil, dass Dateien, die größer als 262.144 Bytes sind, nur teilweise verschlüsselt werden, da diese trotzdem unbrauchbar werden. Dies hat auch zur Folge, dass größere Dateien nach der Verschlüsselung noch größer werden.

Nachdem die Dateien verschlüsselt wurden, zeigt die Ransomware eine Nachricht, dargestellt als Bild (siehe unten). Darin wird beschrieben, wie die verschlüsselten Daten wiederhergestellt werden können. Die Nachricht befindet sich auch in "Decryption instructions.txt", "Decryptions instructions.txt", oder "README.txt" auf dem Desktop des infizierten Computers.

Untenstehend einige Beispiele der Nachrichten von Crysis:

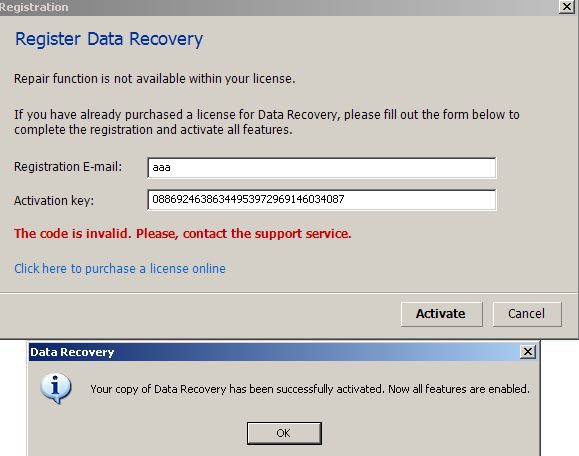

Globe ist eine Ransomware-Art, die seit August 2016 verbreitet ist. Sie ist in Delphi geschrieben und normalerweise mit UPX komprimiert. Einige der Varianten sind auch mit dem Nullsoft Installer komprimiert:

In den unkomprimierten Binärprogrammen gibt es eine globale Konfigurationsstruktur, in der der Ransomware-Urheber einige Funktionen ändern kann, zum Beispiel:

Da die Urheber die Ransomware verändern können, gibt es bereits viele unterschiedliche Varianten, die verschlüsselte Dateien mit verschiedenen Endungen erstellen.

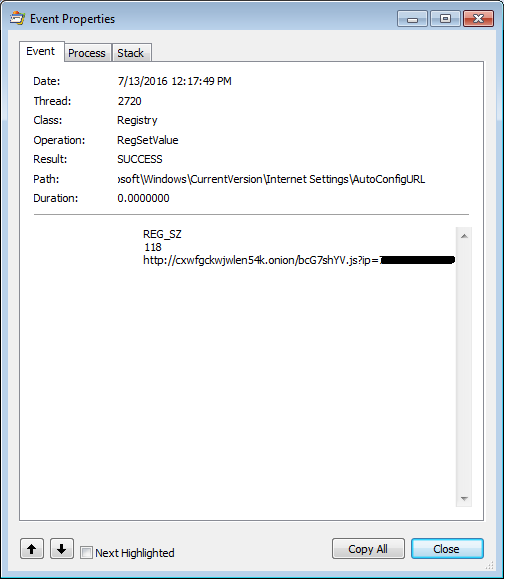

Interessant ist, dass die Ransomware einen eingebauten Debug-Modus hat, der durch die folgenden Registrierungseinstellungen aktiviert werden kann:

Ist dieser aktiviert, fragt die Ransomware bei jedem einzelnen Schritt nach:

Basierend auf unseren Stichproben verschlüsselt die Ransomware Dateien entweder mit der RC4- oder BlowFish-Verschlüsselung. Wenn die Ransomware dazu konfiguriert ist, Dateinamen zu verschlüsseln, geschieht dies in der gleichen Weise wie bei der Verschlüsselung der Dateinamen. Der verschlüsselte Name wir dann mit einer eigenen Implementation der Base64-Verschlüsselung kodiert.

Nachfolgend aufgelistet sind einige Beispiele von Dateiendungen, die mit dem Entschlüsselungstool von Avast entschlüsselt werden können:

Typischerweise erstellt die Ransomware eine Datei namens “Read Me Please.hta” oder “How to restore files.hta”, die erscheint, wenn sich der Nutzer einloggt:

Bezahlt die geforderte Summe nicht! Verwendet stattdessen unser Entschlüsselungstool für Globe.

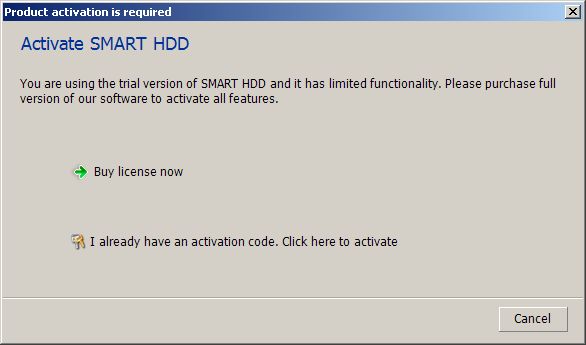

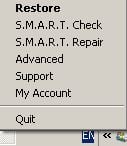

Ich habe diese Ransomware-Art im Juli 2016 entdeckt. Die Schadsoftware wurde in C# programmiert und verwendet den AES256-Verschlüsselungsalgorithmus. Auch hier wird eine auffällige Nachricht eingeblendet, wenn die Daten verschlüsselt worden sind.

Diese Nachricht mit Erpresserinformationen ist eine eigenartige Mischung. Zum Beispiel wird verlangt, dass ein bestimmter Betrag in Neuseeländischen Dollar (NZD) bezahlt wird. Gleichzeitig wird gefordert, dass die Zahlung an eine Bitcoin-Adresse gehen soll, während zusätzlich die Information „Made in Romania“ erscheint. Eine merkwürdige Kombination, wenn ihr mich fragt.

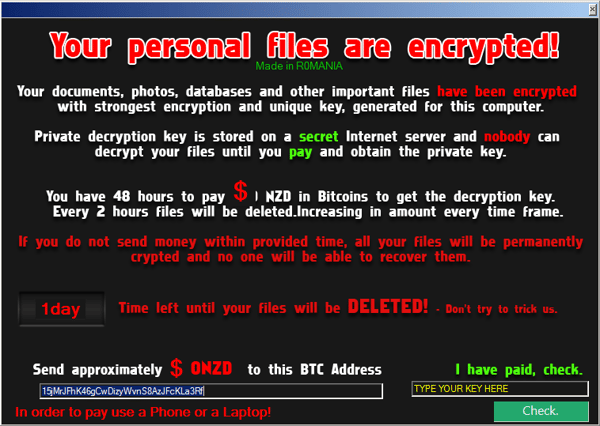

Der Name NoobCrypt basiert auf Nachrichten, die in diesem Code gefunden wurden:

Die Code-Qualität ist ziemlich schlecht, aber der Urheber kompensiert diesen Qualitätsmangel mit seiner Wortwahl. Beispielsweise bezeichnet er die Opfer als „Noobs“, was Grünschnäbel oder Anfänger bedeutet.

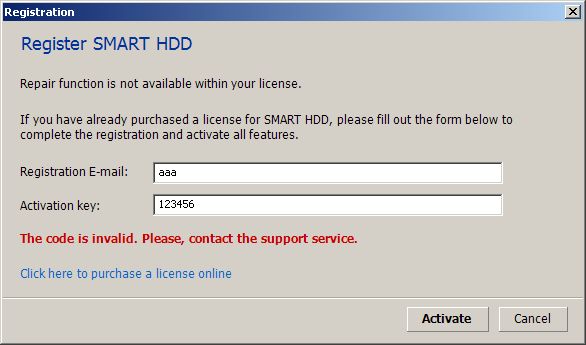

NoobCrypt bietet einen kostenpflichtigen Entsperrcode an, um die Dateien zu entschlüsseln. Ich habe bereits kostenlose Entsperrcodes für alle bekannten NoobCrypt-Versionen auf Twitter gepostet (zum Beispiel Tweet 1, 2, 3). Dabei mussten die betroffenen Personen allerdings selbst entscheiden, welchen der Codes sie verwenden sollen. Mit unserem Entschlüsselungstool müssen Sie nun nicht mehr selbst herausfinden, welcher Code benutzt werden muss.

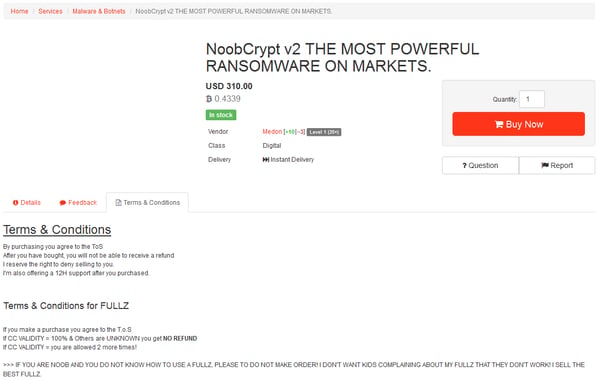

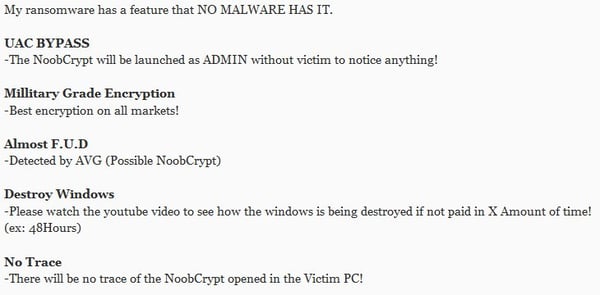

Kurz nach diesem Schlag gegen die Urheber informierte uns ein Malware-Forscher namens xXToffeeXx über die Entdeckung einer neuen NoobCrypt-Version, die auf verschiedenen Darknet-Märkten beworben wird. Diese Version ist für ca. 280 Euro erhältlich.

Der Urheber hat sogar ein Demo-Video vorbereitet, in dem die neuen Features erläutert werden. Neue Features sind zum Beispiel die Nutzung von „Military Grade-Verschlüsselung“ oder „sicher vor jeder Antivirus-Software (außer der von AVG)“ (allerdings stimmt das nicht… viele Antivirus-Programme entdecken NoobCrypt).

(Quelle: xXToffeeXx)

Wie ihr dem folgenden Screenshot entnehmen könnt, nennt der Urheber sogar meinen Namen und gibt Anweisungen für das Lösegeld. Außerdem dankt er mir für irgendetwas. Wahrscheinlich dafür, dass ich diesem schlechten Code einen ordentlichen Namen gegeben habe (dieser wird jetzt offiziell verwendet).

Heute stellen wir ein Entschlüsselungstool für NoobCrypt vor, das für alle bekannten NoobCrypt-Versionen verwendet werden kann. Der Entschlüsselungsprozess ist jetzt viel leichter und man muss nicht erst den richtigen Entsperrcode finden. Außerdem seid ihr nicht länger von dem Entschlüsselungscode von NoobCrypt abhängig (ihr solltet nicht darauf vertrauen, dass die Ransomware eure Dateien entschlüsselt, selbst wenn ihr das Lösegeld bezahlt habt).

Hier findet ihr weitere Informationen zu NoobCrypt und unserem Entschlüsselungstool (in englischer Sprache).

Am wichtigsten ist es, auf allen Geräten ein Antivirus-Programm wie Avast zu installieren (sogar Smartphones können mit Ransomware infiziert werden). Dadurch werdet ihr geschützt und wenn ihr versehentlich versucht, Malware herunterzuladen, wird Ransomware blockiert, bevor sie Schaden anrichten kann.

Zweitens solltet ihr vorsichtig und aufmerksam sein, um euch selbst zu schützen. Urheber von Ransomware verwenden oft Social-Engineering-Taktiken, um Nutzer dazu zu bringen, die Ransomware herunterzuladen. Passt auf, welche Links und Anhänge ihr öffnet und was ihr im Internet herunterladet. Verifiziert die Absender der E-Mails, die Links und Anhänge erhalten. Außerdem solltet ihr nur Software herunterladen und ausschließlich vertrauenswürdige Seiten besuchen.

Eine Sicherung eurer Daten ist auch ausschlaggebend. Stellt sicher, dass eure Backups nicht ständig mit euren Geräten verbunden sind. Ansonsten könnten diese auch mit Ransomware infiziert werden.

Wenn ihr Pech habt und eure Geräte doch mit Ransomware infiziert werden, seht euch unsere Entschlüsselungstools an, um festzustellen, ob wir euch helfen können, eure Dateien zurückzubekommen.

Ich möchte meinen Kollegen Ladislav Zezula und Piotr Szczepanski dafür danken, dass sie die Entschlüsselungen vorbereitet haben. Ein Dank geht auch an Jaromír Hořejší für seine Analyse des Alacatraz Lockers.

918504ede26bb9a3aa315319da4d3549d64531afba593bfad71a653292899fec

b01cfc16f9465fd67a6da91d5f346ed3f07eb76b86967758ab1089d4e6399971

b8949ae0d1a481af1cae9df5e01d508d1319b6d47fb329e9b42627e4e2a72a3d

be3afa19c76c2270ccac7eacf68f89603032c0588f721215e15a9d1421567969

CrySiS04c2ca82353deeb7e007fbba40de82cd4fac516bfe760cfb8dae1e78d568ff4f

0629ea3504e6cb577c961c6f0d37392b70b15d84b4df51a05a16d69304d8aa4d

2437e179229b7240ca2db1a7a520bc194c1ce0992c015e79cc8af611e97667f7

44c8ebd4d36950d836449df3408f6511b7256dc63c379b9835517d80a33eb8f5

47035f9e75be0a29c07c05fe54e6cacf05e18bdc5ab770efabd7f594a6b05a22

4c3f02aec4e1797f2853bb2255766cddc4edc716e8f7310909ba68676d651637

bdadaec64745f609aed3eac457046849aa6d96c1c6a2863f3c8007da6b56d1f2

e9744e8eb6c7108c74918d02810a5608082663cccd8f2708c59399089693b31e

Globe5e714797afc35196be1f7d0bb536c2dcd4f5a18df15975ab283e353ef1f37176

6a7d674f5a587655ee22093d17a958e01131675dda73502efc0a082be6970fc5

82cdae2b1866f2c536a21ee60e1c74a6b94c12bc3b13c38be2d0c3689ce5f0c8

9727aca489a72eecacbfd00b451aaf91a56e061856a7f1989792cf9557156749

eda8b8af7b8d7d00da49f5f0a2dfa21b35ab510e4d9a625985eaef0e1d5ecbbf

f365425e42fc2fa4c0eac4a484ca9f8ef15d810de6a097ac8b071a13e803e117

NoobCrypt571434bcc4cf4fadba142967a5ee967d907bd86adf1a380fccbb8c4c9995dd0f

8c341a114a229e75d4b4342c4288f18dc059bfb0c7740fc59789414c811c3a9e

974d2a36971b0f05c8a2d5b0daaee93732b78f0edeb4555aadbc1b7736ce995f

b34aac65a853b975810ef026d7ce8ed953d6b5d4c6279bda38f58eaff2fa461c

bb00898bc70469b39dfd511163b2b8a75e36d7ec4a455f0db6c6cfb9a26600ed

d2d2b0a4e51c185ac032cd32576ae580d885f89a23e3886a04f38fb424e6a17a

f5329b87967aa978cd47ec7c6332fd013062593d05d65f28a46f3106a9ad894a

1988 - 2025 Copyright © Avast Software s.r.o. | Sitemap Datenschutzerklärung