Selbst die Lindenstraße beschäftigt sich mit dem Thema Smartphone-Spionage: In einer der jüngsten Folgen installiert Lisa Dagdelen – ein Charakter, der in der Serie seit Jahren für ihre Intrigen bekannt ist – auf dem Smartphone von Lea Starck Spionagesoftware. Das Ziel: Lea und ihren Freund Timo Zenker, in den sich Lisa verliebt hat, abzuhören. Lisa verschafft sich dann mit Hilfe der Software Zugriff auf Lisas Facebook-Konto, von wo aus sie ein verfängliches Status-Update veröffentlicht. Mit Erfolg: Mit dem Update treibt Lisa einen Keil zwischen Lisa und Timo, die sich daraufhin trennen – bis das Ganze nach einigen Folgen auffliegt, Lea und Timo sich versöhnen und Lisa in der Patsche sitzt. An den Haaren herbeigezogene TV-Serien-Dramatik oder Realität?

Szene aus der Lindenstraße: Lisa hört ihre Konkurrentin Lea via Smartphone-Spionage-App ab.

Leider trifft die Lindenstraße mit dieser Thematik den Nagel auf den Kopf: Vor Kurzem habe ich OmniRat entdeckt, eine Spionagesoftware, die sich in Deutschland verbreitet. Sie funktioniert ähnlich wie das Programm DroidJack, das kürzlich Schlagzeilen machte: Europol fahndete nach Cyberkriminellen, die DroidJack für ihre Zwecke missbrauchten.

OmniRat und DroidJack sind beide so genannte RATs (Remote Administration Tools), die es dem Anwender erlauben, Android-Geräte aus der Ferne zu steuern. Die Software ist auch mit Windows, Linux und Mac kompatibel. Ist die Software einmal auf dem Zielgerät installiert, hat der OmniRat-Nutzer volle Kontrolle über das Gerät.

Auf der OmniRat-Website ist beschrieben, was sich mit OmniRat anstellen lässt: Auf einem Android-Smartphone angewendet erlaubt OmniRat es dem Nutzer, aus der Ferne den Browserverlauf zu sehen und zu löschen, Anrufe zu tätigen und SMS zu senden, Tonaufnamen zu machen, Befehle zu senden und mehr.

Wie kann ein Überwachungsprogramm, das für kriminelle Zwecke genutzt wird, eine Website haben? Grundsätzlich sind Programme wie OmniRat und DroidJack nicht illegal. Laut dem Entwickler von DroidJack ist das Programm eine Kinderschutzsoftware. Doch Europol hat es klar gemacht, dass der Missbrauch derartiger Software schwerwiegende Folgen haben kann. Nutzer in Europa und den USA, die DroidJack für kriminelle Zwecke verwendeten, wurden verhaftet.

Ebenso wie DroidJack lässt sich OmniRat erwerben, ist aber viel günstiger als DroidJack, was für 210 US-Dollar im Angebot ist. OmniRat ist für nur 25 bis 50 US-Dollar verfügbar – der Preis ist abhängig von dem Betriebssystem, auf dem der Käufer OmniRat anwenden möchte.

Cyberkriminelle verbreiten OmniRat

Cyberkriminelle verbreiten eine angepasste Version von OmniRat über Social-Engineering-Taktiken. Ein Nutzer in dem deutschen Forum „Techboard-Online“ beschreibt wie ein „RAT“ via SMS auf sein Android-Smartphone gelang. Nachdem ich mich näher damit beschäftigt habe, kam ich zu dem Schluss, dass der Nutzer von OmniRat betroffen gewesen sein muss.

Nach seiner eigenen Beschreibung erhielt der Autor des Forumeintrags eine deutsche SMS, verschickt von einer deutschen Nummer, die ihm mitteilte, dass eine MMS an ihn gesendet wurde, diese aber wegen der Sicherheitslücke Stagefright nicht direkt an ihn gesendet werden könne. Der Nutzer solle die MMS von seinem Telefon aus innerhalb von drei Tagen über einen Link und einem Code abrufen. Öffnet der Nutzer den Link, lädt eine Seite, auf dem der Nutzer dazu aufgefordert wird, den Code sowie die Telefonnummer einzugeben.

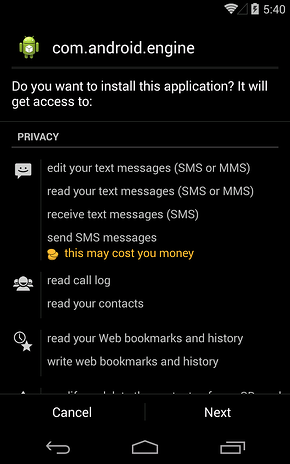

Im nächsten Schritt lädt sich das App-Installationspaket „mms-einst8923“ herunter. Im Anschluss sieht der Smartphone-Besitzer eine Nachricht, die sagt, dass die MMS-Einstellungen erfolgreich umgestellt wurden. Dann erscheint ein Icon „MMS Retrieve“ auf der Smartphone-Nutzeroberfläche.

Öffnet das Opfer das Icon, extrahiert mms-einst8923.apk eine speziell angepasste Version von OmniRat. Diese Version verlangt dann Schreib- und Lesezugriff auf SMS, die Anrufliste, Kontakte und die Möglichkeit, Inhalte auf der Speicherkarte zu ändern oder zu löschen. Man mag sich fragen, wer einer App Zugriff auf so viele Daten geben würde – doch viele der vertrauenswürdigen Apps in den Top 10 von Google Play bitten ebenso um Zugriff auf diese Daten.

Der Hauptunterschied ist die Quelle der Apps. Ich empfehle Nutzern grundsätzlich, genau zu lesen, auf welche Daten eine App zugreifen möchte. Jedoch ist es eher unwahrscheinlich, dass eine App, die auf Google Play zum Download bereit steht, kriminelle Intentionen mit den gesammelten Daten hat. Stammt eine App aber aus einer nicht vertrauenswürdigen Quelle, wie im Fall von OmniRat, sollten Nutzer extrem vorsichtig sein.

Einmal installiert hat OmniRat volle Kontrolle über das Gerät des Opfers. Auch wenn das Opfer das „MMS Retrieve“-Icon deinstalliert, bleibt OmniRat auf dem Gerät. Unterdessen hat das Opfer wahrscheinlich keine Ahnung, dass jemand es überwacht, Gespräche mitschneiden oder SMS lesen kann.

Über die Kontaktliste des überwachten Smartphones können die Angreifer das Spionageprogramm einfach an Kontakte des Opfers weiterverbreiten. Die untersuchte OmniRat-Version enthält eine Funktion zum SMS-Massenversand. Besonders gefährlich dabei ist, dass die SMS dann vermeintlich von einem vertrauenswürdigen Kontakt stammt, was die Wahrscheinlichkeit erhöht, dass weitere Smartphonebesitzer dem Programm zum Opfer fallen.

Anhand der Command and Control-Serveradresse haben wir herausgefunden, dass die gesammelten Daten der angepassten OmniRat-Version an Server in Russland geschickt werden.

Die „.ru”-Serveradresse zeigt, dass die Daten an eine russische Domain gesendet werden.

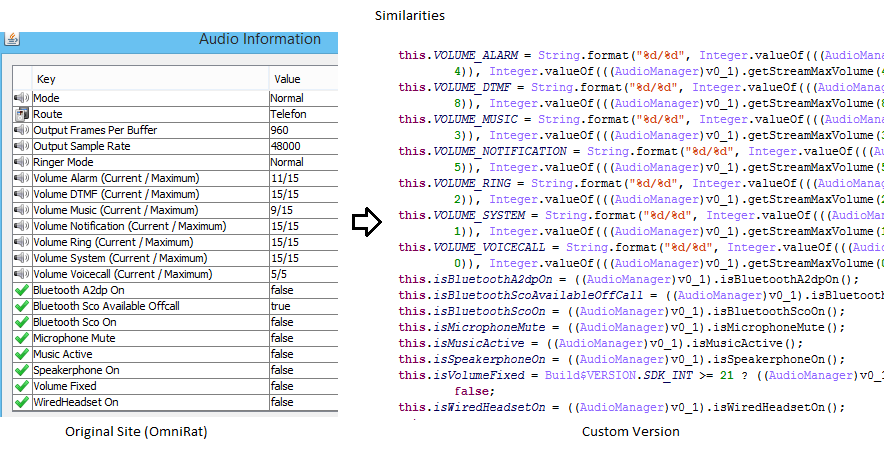

Der Screenshot links oben stammt von der OmniRat-Website und zeigt die Audiodateien, die das Programm vom Zielgerät abruft. Der Screenshot rechts oben zeigt die angepasste OmniRat-Version, die sehr ähnliche Daten sammelt und an die russische Serveradresse sendet.

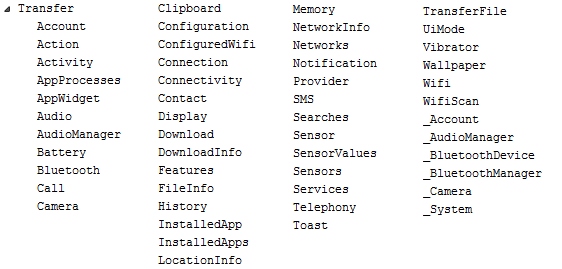

Im Bild oben können wir all die Kategorien, so genannte Dex Classes, der zweiten APK-Datei sehen, die Informationen über das Gerät sammelt und diese an den Server zurück sendet.

So können Sie sich schützen:

- Installieren Sie auf Ihrem Smartphone Antivirenschutz, um Schadprogramme wie OmniRat abzufangen – und zu entfernen, wenn Sie infiziert sind. Avast erkennt OmniRat als „Android:OmniRat-A[Trj]“

- Öffnen Sie keine Links, die von nicht vertrauenswürdigen Quellen stammen. Erhalten Sie einen Link von einer unbekannten Nummer oder E-Mail-Adresse, öffnen Sie den Link nicht. Stammt der Link von einem bekannten Kontakt, fragen Sie bei diesem nach, ob er wirklich Absender des Links ist.

- Laden Sie Apps nur von vertrauenswürdigen App-Stores herunter wie von Google Play oder dem Apple App Store.