Jakub Křoustek z Avastu odpovídá na otázky ohledně malwaru Petna, který nakazil počítače po celém světě.

Koncem června jsme byli svědky dalšího velkého ransomwarového útoku, který následoval necelé dva měsíce po masovém rozšíření ransomwaru WannaCry. Tento druh malwaru byl v prvních hodinách a dnech po útoku nazýván různými jmény, jako například Petya, Petna, NotPetya, EternalPetya, Nyetya atd. My jsme jej původně označovali jako modifikaci malwaru Petya, ale pro jednoduchost můžeme zůstat

u názvu Petna.

V souvislosti s malwarem Petna existuje spousta nejasností a ani zdaleka se netýkají jen jeho názvu. Jedná se o ransomware Petya, nebo o jeho variantu? Je Petna ransomware, nebo malware mazající data? Byla Petna napsána tak, aby ničila, nebo má její šíření za cíl vydělat?

Pojďme si shrnout informace, které v současnosti víme:

Šíří se Petna i nadále?

Víceméně už ne. Vrchol zaznamenala ten stejný den (27. června), kdy se začala

i rozšiřovat. Ten den byly každou hodinu uskutečněny tisíce útoků. Po tomto vrcholu intenzita útoků ještě tentýž den značně poklesla a od té doby už zaznamenáváme

jen minimální výskyt.

Lze tento útok srovnat s útokem WannaCry?

Když se podíváme na útoky, které cílily na naši uživatelskou základnu, tak to potvrdit nemůžeme. Ve světě jsme zaznamenali přibližně 20 000 útoků, což je mnohem méně než u útoků WannaCry, kterých se nám podařilo zastavit na 1,75 milionu.

Které země byly nejvíce zasaženy?

Podle naší telemetrie byla nejvíce zasažena Ukrajina, kde bylo zaznamenáno přes

90 % útoků. Mezi ostatní zasažené země patří USA, Rusko, Litva, Bělorusko, Belgie

a Brazílie, kde došlo k desítkám až stovkám pokusů o útok.

.png?width=680&height=417&name=petna_map%20(1).png)

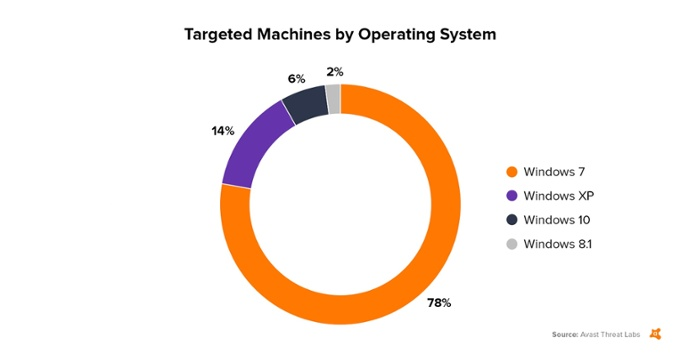

Jakého operačního systému se útok týkal?

Nejvíce námi zaznamenaných útoků se týkalo počítačů se systémem Windows 7 (78 %) a Windows XP (14 %). Počet útoků u novějších systémů byl mnohem nižší.

Jak se Petna do počítačů dostává?

Když jsme analyzovali způsob šíření, odhalili jsme vektor infekce spojený s programem pro aktualizaci ukrajinského účetního softwaru, M.E.Doc. Z tohoto důvodu byla Ukrajina nejvíce zasaženou zemí.

Jedná se o smutný paradox, protože uživatelům vždy doporučujeme, aby si software aktualizovali, nicméně tentokrát stál na začátku infekce útočníky napadnutý aktualizační program.

Proč byly zasaženy také počítače mimo Ukrajinu?

Jedním z důvodů je to, že některé společnosti mají na Ukrajině své pobočky, které byly útokem zasaženy. Jakmile se Petna dostane do počítače, šíří se v rámci sítě,

a proto může napadnout i počítače v jiných zemích. Další možné vektory infekce nadále prověřujeme.

Co se stane, když Petna infikuje počítač?

Po infikování počítače se Petna pokusí zašifrovat soubory s určitou příponou. Seznam cílových souborů není tak obsáhlý jako v případě běžných ransomwarů, a dokonce není ani tak obsáhlý jako u původního ransomwaru Petya. Nachází se na něm ovšem formáty používané pro fotografie, dokumenty, zdrojové kódy, databáze, obrazy disků

a tak dále. Kromě zašifrování souborů se Petna navíc chová jako červ, což znamená, že se pokouší sama replikovat a dostat se do jiných počítačů v místní síti. Jak už jsme uváděli v našem předchozím příspěvku na blogu, používá ke svému šíření tři různé způsoby: zneužití zranitelnosti EternalBlue (známé už z útoku WannaCry), zneužití zranitelnosti EternalRomance a rozšíření přes sdílené položky v síti počítačů se systémem Windows pomocí ukradených přístupových údajů oběti (toto má na svědomí připojený nástroj podobný nástroji Mimikatz, který extrahuje hesla) i legitimních nástrojů jako PsExec nebo WMIC. Po zašifrování souborů a dalším rozšíření se nakonec pokusí zabránit systému Windows ve spuštění (změní hlavní spouštěcí záznam (MBR) a po vynuceném restartu zašifruje hlavní tabulku souborů (MFT)

na systémové jednotce. Počítači se kvůli tomu nepodaří spustit systém Windows, takže se stává nepoužitelným.

Mohu se stát obětí útoku Petna, i když mám v počítači nainstalovány všechny aktualizace?

Ano, je to možné právě kvůli způsobu šíření popsanému výše. I když v počítači máte nainstalovány opravy pro zranitelnosti EternalBlue a EternalRomance, stále přichází

v úvahu infikování třetím způsobem.

Jedná se o ransomware Petya, WannaCry 2.0 nebo o něco jiného?

Petna určitě vychází z ransomwaru Petya – například část určená k šifrování hlavní tabulky souborů je téměř totožná s částí pocházející z ransomwaru „Golden“ Petya.

O totožný ransomware se však nejedná, protože oproti dřívějším verzím ransomwaru Petya jsou patrné určité odlišnosti. Úpravy naznačují, že za nimi může stát někdo jiný než původní tvůrci ransomwaru Petya, tedy skupina Janus, která toto komentovala

na Twitteru.

Hlavní podobnost mezi ransomwarem Petna a WannaCry spočívá v tom, že oba využívají ke svému šíření zranitelnost EternalBlue.

Mluví se o tom, že Petna nic nešifruje a namísto toho data z disku jednoduše vymaže. Je to pravda?

Není. Tento malware skutečně šifruje soubory a hlavní tabulky souborů (MFT).

To, zda tyto soubory lze dešifrovat, je ovšem druhá otázka.

Je k dispozici nějaký nástroj, který by soubory dešifroval?

Bohužel není. Použité šifrování je dostatečně silné na to, aby bylo téměř neprolomitelné. Kromě souborů navíc Petna šifruje i hlavní tabulky souborů,

kvůli čemuž je proces dešifrování ještě obtížnější.

Je tedy nutné zaplatit výkupné?

V žádném případě! Nikdy nedoporučujeme platit výkupné, protože zaplacením podporujete zločince a motivujete je k další činnosti. Kromě toho je tu velké riziko,

že ačkoliv výkupné zaplatíte, data zpátky nedostanete. V tomto konkrétním případě je to ještě zřejmější než obvykle. Možná se ptáte proč.

1. Oficiální e-mailová adresa wowsmith123456@posteo.net, která se zobrazuje na obrazovce s žádostí o výkupné a na kterou mají oběti zasílat výkupné, byla krátce

po rozšíření ransomwaru zablokována ze strany provozovatele e-mailové schránky. Osoby stojící za ransomwarem Petna tak nemohou vědět, kdo jim zaplatil a kdo ne.

2. Hlavní tabulku souborů navíc nelze dešifrovat, protože Petna krátce po jejím zašifrování odstraní klíč. V dřívějších verzích ransomwaru Petya byl klíč uložen v ID oběti, avšak u ransomwaru Petna se jedná pouze o náhodný řetězec.

3. Kromě toho je způsob použitého šifrování souborů dost divoký. Jak už jsme uvedli dříve, v implementaci je chyba, která může v určitých případech způsobit to,

že některé soubory už nebude možné obnovit.

4. A i když nebudeme brát v potaz nic z toho, co jsme popsali výše, přesto by i pro samotné zločince stojící za ransomwarem Petna bylo velice obtížné, kdyby měli

v infikovaném počítači dešifrovat všechny soubory. Dešifrování by si vyžádalo opakovanou komunikaci s oběťmi, jelikož nejdříve je třeba dešifrovat hlavní tabulku souborů a poté soubory.

Takže šance na plné obnovení infikovaného počítače je téměř nulová, a to i v případě, že by ji prováděli autoři ransomwaru Petna.

Navzdory tomu všemu oběti ransomwaru Petna stále platí výkupné. V době, kdy tento příspěvek vznikal, byly v bitcoinové peněžence ransomwaru Petna necelé 4 bitcoiny, tedy přibližně 10 000 USD. V porovnání s napáchanými škodami to není zrovna mnoho.

Jednalo se o zkoušku? Můžeme očekávat další podobné útoky?

Objevilo se mnoho spekulací o tom, že WannaCry byla zkouškou, ale zatím nic nenaznačuje tomu, že by to byla pravda. Je ovšem velmi pravděpodobné, že se budeme setkávat se stále více ransomwarovými útoky s vlastnostmi červů – zejména proto, že WannaCry i Petna prokázaly úspěšnost tohoto konceptu.

S jakými úmysly byl tento útok proveden? Byl útok sponzorován ze strany nějakého státu?

(Hmm, hledá křišťálovou kouli) Shrňme si fakta. Tento útok byl – stejně jako mnohé jiné, k nimž došlo za poslední měsíce – zaměřen na Ukrajinu. K nedávnému útoku byla použita upravená verze jednoho z nejpokročilejších a také nejdestruktivnějších ransomwarů historie, který nese název Petya. Úpravy a rozšíření ransomwaru Petya jsou ještě podezřelejší, protože lidé, kteří za nimi stojí, těmito úpravami degradovali fungující ransomware na takový, který nedokáže zašifrované soubory dešifrovat. Navíc je i způsob placení výkupného nesmyslný, což je velmi nezvyklé, jelikož účelem šíření ransomwaru bývá obvykle vidina finančního výdělku. Platba není prováděna přes síť Tor, ale přes e-mailovou adresu založenou u běžného provozovatele. Kromě toho se rychle rozšířila informace o tom, že ransomware Petna nelze dešifrovat, a proto je částka vybraná na výkupném poměrně nízká.

Když na chvíli odbočíme, můžeme prohlásit, že už jsme se setkali s desítkami špatně naprogramovaných ransomwarů, které nešly dešifrovat, ačkoliv to jejich autoři téměř jistě neměli takto v úmyslu. Stejně tak jsme se setkali s tím, že jiní zločinci využili binární soubory určitého ransomwaru a pozměnili jen pokyny k platbě výkupného tak, aby jej dostali oni, což mělo opět za následek to, že oběti neměly jak obnovit své soubory. A v neposlední řadě je třeba také říct, že testovací verze nových ransomwarů se objevují téměř každý den. Mnohdy přitom obsahují závažné chyby v šifrovacích algoritmech nebo u nich chybí platební pokyny.

Pokud budeme o malwaru Petna uvažovat jako o ransomwaru, najdeme zde mnoho podobností se zmíněnými případy. Snadno bychom tedy mohli dojít k závěru, že Petna je výsledkem fušerské práce.

Vzhledem k dopadu útoku se však na malware Petna musíme dívat i z širšího hlediska. Jednou z možností je i to, že hlavním účelem bylo „jen“ napáchat škody. Kdyby to byla pravda, tak musíme říct, že v tomto ohledu autoři uspěli. Z veřejně dostupných informací totiž vyplývá, že infikovány byly stovky počítačů, jejichž nefunkčnost způsobila provozní odstávku mnoha společnostem. Vydávání malwaru Petna

za ransomware by v takovém případě byl jen zastírací manévr, který měl příjemný vedlejší efekt pro autory – 10 tisíc amerických dolarů v bitcoinech. A pak je tu také pracovní teorie, která říká, že zmatek způsobený malwarem Petna měl pouze zakrýt jiné (skryté) útoky, které byly provedeny ve stejnou chvíli.

Avast své uživatele před všemi variantami malwaru Petna chrání, a to díky svým technologiím a funkcím v produktech: vícestupňové ochraně zahrnující Souborový štít, Behaviorální štít, Štít proti ransomwaru, Webový štít a firewallovou detekci hrozeb.