Na koho útok mířil, koho zasáhl a jak ho odstranit? Nejen o tom informujeme v aktuálním článku.

Ačkoliv minulý pátek nebyl třináctého, mnoho z nás ten pocit mít mohlo. Počítače na celém světě, včetně těch v nemocnicích a vládních agenturách, byly zasaženy ransomwarem WannaCry (neboli WanaCrypt0r nebo WCry), který způsobil obrovský chaos. K dnešnímu dni jsme zabránili více než 1,8 milionu útoků ve 161 zemích; 4124 z nich pak v České republice (aktualizováno 17. 7. 2017). Uživatelé Avastu jsou proti této hrozbě chráněni, nicméně pozorujeme, že více než 15 % naší uživatelské základny čítající přes 400 milionů uživatelů dosud neaktualizovalo svůj systém a nevyužilo záplaty na zranitelnost MS17-010, což je činí více zranitelné pro případné další útoky.

V pátek odpoledne jsme zaznamenali přes 50 000 detekcí tohoto ransomwaru u našich uživatelů. Kolem páteční půlnoci pak čísla vzrostla na více než 100 000. To znamená, že více než 100 000 uživatelů Avastu se setkalo s ransomwarem WannaCry, nicméně Avast hrozbu zablokoval a uživatele před nákazou ochránil. S odstupem můžeme říct, že se jednalo o největší ransomwarový útok v historii.

Kde se WannaCry vyskytoval?

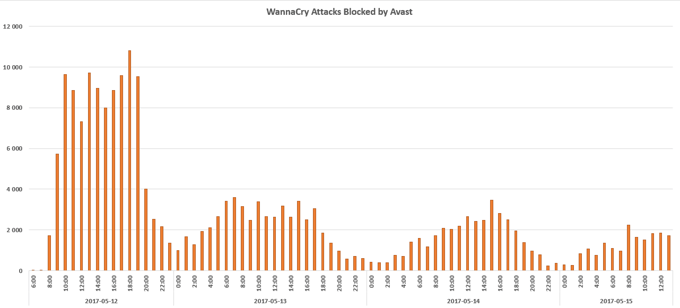

Přikládáme graf, na kterém je vidět, kdy přesně zasažení vrcholilo a kdy klesalo.

Detekujeme všechny komponenty WannaCry -- nejen část sloužící pro šíření jako tzv. červ, ale i ty, které šifrují soubory a dále se nerozšiřují. “Červí složka” určuje způsob šíření WannaCry, který popíšeme za chvíli. Někteří výzkumníci si myslí, že šíření je u konce, ale to platí pouze pro tu variantu WannaCry, která se dříve šířila jako červ.

Krátce po vypuknutí jsme pozorovali až 10 000 detekcí za hodinu, což je skutečně vysoké číslo pro jediný kmen malware.

Poté, co bezpečnostní analytik na Twitteru známý jako MalwareTech stiskl tzv. kill switch, který rovněž popisujeme níže, počet detekcí v pátek odpoledne výrazně klesl na zhruba 2 000 za hodinu. Poměr se od té doby snižuje a doufáme, že tento trend bude pokračovat.

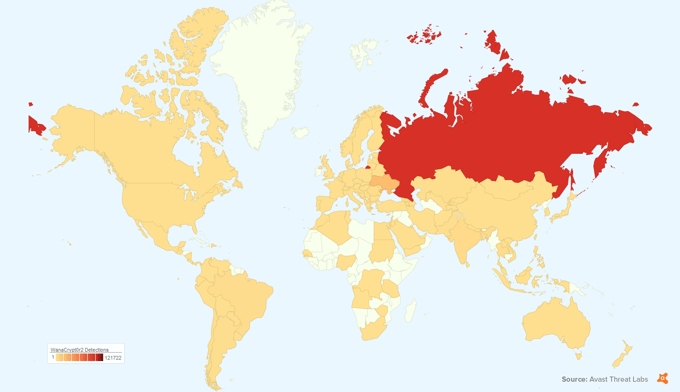

Mezi 10 zemí, které byly útokem nejvíce zasaženy, se řadí: Rusko, Ukrajina, Taiwan, Indie, Brazílie, Thajsko, Rumunsko, Filipíny, Arménie a Pákistán. Více než polovina pokusů o útoky na celou naši uživatelskou základnu byla zablokována v Rusku.

Na koho WannaCry cílil?

WannaCry, stejně jako většina ostatních kmenů ransomwaru, se nezaměřoval na nikoho konkrétního. Ransomware zneužil slabinu známou jako ETERNALBLUE, která využívá chyby ve Windows SMB (Server Message Block, síťový protokol pro sdílení) označené jako MS17-010. WannaCry se tak náhodně zaměřoval na všechny, kdo si nenainstalovali záplatu na tuto zranitelnost systému, kterou Microsoft vydal v březnu.

WannaCry se šířil agresivně, protože každý počítač se systémem Windows připojený k síti s chybou MS17-010 může být infikován, a to bez nutnosti interakce uživatele. Takto aktivní malware se z nakaženého počítači snaží šířit v rámci lokální sítě i podsítě a náhodně vybírá IP adresy své další destinace. Jakmile najde zranitelný počítač, ransomware se do něj rozšíří. To se děje právě proto, že WannaCry obsahuje funkci červů.

Uživatelé systému Windows XP zůstali bezradní. Microsoft ukončil podporu starého operačního systému (OS) v roce 2014, takže i v případě, že si uživatelé XP chtěli záplatu stáhnout, nemohli. Microsoft od té doby vydal záplatu pro starší operační systémy.

I přes to, že Windows XP byl kvůli nedostupné záplatě ještě před útokem tím nejzranitelnějším systémem, k většině pokusů o útoky došlo na systémech Windows 7 v počítačích, které neměly instalovány tyto bezpečnostní záplaty. Důrazně doporučujeme, aby si záplatu stáhli všichni ti, kteří ji ještě nemají, včetně majitelů starších verzí OS Windows.

Postiženy útokem byly nejen velké společnosti jako španělská Telefonica a německé Deutsche Bahn, ale bohužel i nemocnice po celém světě. Ty často postrádají rozpočet na řádné IT zabezpečení, a proto byly v pátek těžce zasaženy, což výrazně ovlivnilo péči o pacienty.

Jak WannaCry odstranit?

Odstranění ransomwaru WannaCry z počítače není obtížné. Antivirový software by měl být schopen ransomware odstranit tím, že vloží škodlivé soubory do karantény, ale to bohužel neřeší problém – soubory zůstanou zašifrované.

V současné době není pro dešifrování k dispozici žádný bezplatný nástroj a na základě naší analýzy se zdá, že šifrování je velmi silné (AES-128 v kombinaci s RSA-2048). Pokud je váš počítač napaden, nejlepší řešení je obnovení souborů ze zálohy, samozřejmě je-li záloha k dispozici. To byste měli provést na čistém počítači, na kterém jsou nainstalované všechny záplaty. Pro maximální bezpečnost a minimalizaci rizika šifrování zálohovacího úložiště byste vše měli provádět offline.

Vypínač (Kill Switch)

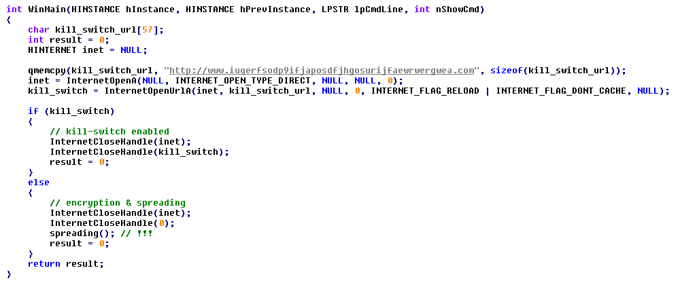

Již zmíněný analytik MalwareTech zjistil, že v kódu malware existuje jakýsi vypínač, kterým následně zastavil další šíření nejrozšířenější varianty WannaCry.

Motivace pro vložení takového vypínače do kódu WannaCry je stále nejasná. Vypínač byl zahrnut do ransomwaru zřejmě pro případ, že by se skupina stojící za WannaCry rozhodla celou akci zastavit. Vypínač fungoval tak, že WannaCry poslal požadavek na konkrétní doménu, www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com (zkuste si zapamatovat celý název domény), a pokud byla přijata odpověď ukazující, že doména je aktivní, malware by jednoduše skončil a zastavil svoje šíření. Předtím než MalwareTech aktivoval vypínač, nebyla doména zaregistrována a WannaCry se tím pádem nekontrolovatelně rozšířil.

Jinými slovy, vypínač si můžete představit jako ruční brzdu v autě. Dá se použít v nouzových případech, abyste zastavili auto, ale nemůžete ji používat k ovládání vozu.

Tento vypínač sice zabránil šíření jedné varianty WannaCry, ale nijak bohužel nepomůže těm, jejichž počítač už byl nakažen. Kromě toho interní komponenty WannaCry, stejně jako komponenty pro šifrování souborů, neobsahují tzv. funkci červů (což umožnilo napadnout tolik počítačů), a proto je není možné ovládat a mohou stále způsobovat škody. Takže pokud se setkáte se samotným ransomwarem, který se šíří z již infikovaného zařízení například pomocí kopie souboru na USB klíči, můžete se stále infikovat.

Použití vypínače výrazně zpomalilo šíření WannaCry. Zaznamenali jsme ale minimálně šest dalších variant tohoto ransomware, které obsahují ještě jiné vypínače (URL adresy). Našli jsem dokonce i několik typů, kde byl vypínač odstraněn úplně, což znamená, že útočníci stojící za těmito variantami chtějí, aby se jejich verze nekontrolovatelně rozšířily. Na základě podobnosti všech variant se domníváme, že pozdější verze jsou pouze upravenými verzemi původní varianty WannaCry a pravděpodobně byly modifikovány jinými skupinami nebo jednotlivci.

Kolik útočníci vydělali?

Výkupné, které skupina útočníků požadovala, se pohybuje mezi 300 až 600 dolary (300 dolarů = 0,17222 bitcoinů, podle kurzu z 16. 5. 2017) a požadavky se s rostoucím časem zvyšují. Hrozba, že ransomware odstraní zašifrované soubory, pokud oběti nezaplatí během sedmi dnů, je ale falešná.

Sledovali jsme adresy bitcoinových plateb používané skupinou za útokem a víme, že došlo k více než 260 platebním transakcím, takže celková částka zaslaná v době psaní tohoto příspěvku byla 41 bitconů. To je zhruba 70 000 dolarů, což je výrazně méně než škoda, která byla způsobena.

Nicméně, protože odpočítávání v okně WannaCry stále ještě běží a krátí se tak čas, který dosavadní oběti mají, aby zaplatili, než údajně ztratí svá data (což je podvrh, nezapomeňte), v následujících dvou dnech pravděpodobně uvidíme, že na kontě útočníků přibude více bitcoinů. Doporučujeme ale těmto vyděračům neplatit, protože neexistuje žádná záruka, že vaše soubory budou dešifrovány. Naopak, zaplacení výkupného povzbuzuje autory malware k spuštění dalších útoků a kampaní.

Vypadá jako WannaCry, chová se jako WannaCry, ale není to WannaCry

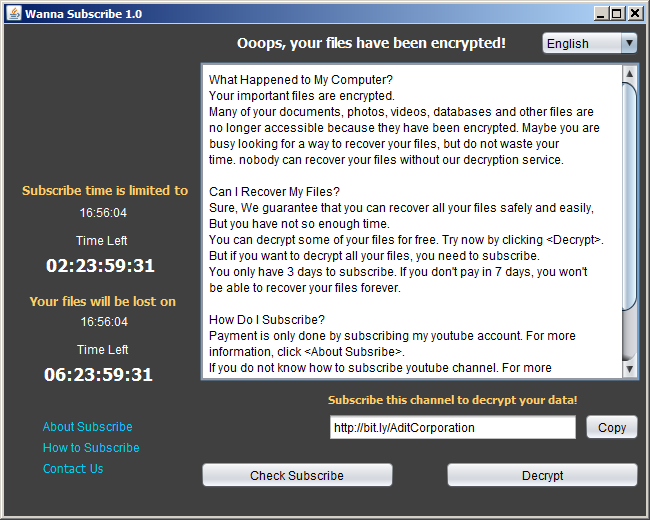

Jakmile se WannaCry osvědčil a stal se oblíbeným, snažili se ostatní hackeři z celé situace také něco vytěžit. Začali jsme registrovat hned několik nekvalitních škodlivých aplikací, které se za WannaCry vydávaly. Příkladem je snímek níže.

(Zdroj vzorku: Karsten Hahn https://twitter.com/struppigel)

Závěry

V pátek jsme se s kolegy účastnili workshopu CARO, skvělé bezpečnostní konference, kde jsme prezentovali nedávno objevený ransomware Spora, který se také šíří jako červ. Během workshopu jsme se bavili s výzkumníky z ostatních antivirových společností a diskutovali o nejnovějších trendech a útocích posledních let jako Loveletter, Blaster nebo Nimda.

Ohlédnutí za minulostí skončilo v momentě, kdy se objevil tento Wann-ageddon. Je těžké popsat hukot, který hned vzápětí nastal. Všichni jsme se vrhli do práce a začali útoky řešit. Na konci dne nám bylo jasné, že jsme byli u vypuknutí nejhoršího ransomwaru útoku v historii.

Uvidíme, co přinesou další dny. Již existují spekulace o původu tohoto útoku a rovněž jsme již viděli další hrozby, které používají stejný způsob šíření.