В последнее время виросуписатели нацеливаются не только на персональные компьютеры –наши специалисты все чаще сталкиваются со сложными и досконально продуманными образцами троянцев-вымогателей и для мобильных устройств.

Программы-вымогатели все чаще становятся предметом широкого освещения в прессе. Обнаруженный в конце февраля 2016 года

троянец-шифровальшик  под названием Locky проник на рабочие станции больниц, заблокировав доступ к системе и базам данных пациентов и медицинских работников, полностью парализовал работу учреждений. В последнее время злоумышленники нацеливаются не только на персональные компьютеры – наши специалисты все чаще сталкиваются со сложными и досконально продуманными образцами данного типа вредоносного ПО и для мобильных устройств.

под названием Locky проник на рабочие станции больниц, заблокировав доступ к системе и базам данных пациентов и медицинских работников, полностью парализовал работу учреждений. В последнее время злоумышленники нацеливаются не только на персональные компьютеры – наши специалисты все чаще сталкиваются со сложными и досконально продуманными образцами данного типа вредоносного ПО и для мобильных устройств.

Что такое программа-вымогатель?

Программа-вымогатель – это тип вредоносного ПО, которое, проникнув на устройство, полностью шифрует хранимые на нем данные и блокирует доступ к системе. Уникальный ключ для расшифровки известен только злоумышленникам, требующим уплату выкупа в обмен на разблокирование данных.

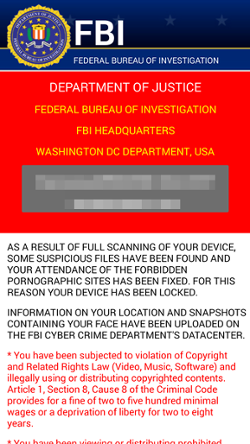

Для постоянно следящих за нашими новостями пользователей вряд ли будет новинкой, что и программы-вымогатели в подавляющем большинстве случаев распространяются с помощью методов социальной инженерии, завлекая пользователей под благовидным предлогом перейти по ссылке и/или скачать то или иное ПО или файл. В итоге будущая жертва злоумышленников абсолютно уверена в том, что загружает оригинальную программу или копию счета-фактуры, по которой необходимо произвести оплату, хотя на самом деле, в этот момент в систему проникает троянец-шифровальщик и обратного пути часто уже нет. После успешной установки вымогатель отображает на экране пользователя сообщение о том, что пользователь якобы нарушил закон (скачивая нелегальный видеоролик порнографического содержания и тп.). Вслед за этим программа шифрует все данные или блокирует доступ к системе устройства, требуя уплату выкупа за разблокировку. После оплаты выкупа (злоумышленники предпочитают криптовалюту Bitcoins) через Tor, программа-вымогатель автоматически отправляет запрос на управляющий сервер, который, в свою очередь, посылает ключ для разблокировки в ответ.

“Программы-вымогатели очень эффективны, так как напрямую воздействуют на психоэмоциальное состояние пользователя. Злоумышленники могут заработать только на страхе и нетерпении своих потенциальных жертв“ - комментирует Николаос Крисаидос (Nikolaos Chrysaidos), вирусный аналитик компании Avast. “Социальная инженерия играет решающую роль в создании и поддержании образа, вызывающего страх у пользователя. Изображения, на которых используются официальные символы силовых структур, агрессивная цветовая палитра зачастую не оставляют у пользователя ни малейшего сомнения в подлинности происходящего, волей-неволей заставляя поверить в противоправность своих действий. Нетерпимость и беспокойство подогреваются использованием обратного отсчета времени до полного уничтожения всей зашифрованной информации в случае неуплаты требуемой суммы.”

Как программы-вымогатели переквалифицировались на мобильные устройства

Киберпреступники тщательно отслеживают самые последние тренды, поэтому появление программ-вымогателей для мобильных устройств было лишь вопросом времени. Если раньше основной мишенью вымогателей были исключительно рабочие станции, в памяти которых хранилась самая важная информация, то теперь акцент сместился в сторону мобильных устройств, содержащих в себе огромное количество персональных данных, расстаться с которыми готов далеко не каждый. Причины переквалификации вымогателей на мобильные устройства очевидны на первый взгляд: во-первых, по данным исследования компании Ericsson, к 2020 году 70% мировой популяции будет пользоваться мобильными устройствами; во-вторых, стремительно увеличивается количество выполняемых на смартфоне задач и, следовательно, объем хранимой на нем конфиденциальной информации. Для киберпреступника это верный индикатор того, что пользователь тем охотнее заплатит выкуп, чтобы не лишиться наиболее ценных для него данных.

2014

В 2014 году появился первый Simplocker для мобильных устройств. Simplocker – первый шифратор для ОС Android, который действительно зашифровывал изображения, документы и видео с использованием стандартного симметричного алгоритма блочного шифрования (Advanced Encryption Standard - AES). Предшественники Simplocker лишь создавали видимость шифрования пользовательских данных с целью вызвать панику, однако в действительности данные зашифрованы не были.

Несмотря на то, что первый вариант программы-шифратора Simplocker можно по праву назвать революционным, для шифрования пользовательских данных использовался один универсальный ключ. Поэтому, как только нашим специалистам удалось получить ключ для расшифровки, мы смогли создать приложение Avast Ransomware Removal, которое с успехом разблокировало тысячи устройств, зашифрованных данным троянцем-вымогателем.

2015

Несколько месяцев спустя появилась вторая, усовершенствованная версия программы-вымогателя Simplocker. Вирусописатели, разработавшие первую версию вредоносной программы, осознали, что технология использования единого мастер-ключа для расшифровки исчерпала себя, поэтому в новой версии программа была применена технология уникальных ключей для каждого зараженного устройства. Это максимально осложнило разблокировку инфицированных устройств.

“Ключи для разблокировки, используемые программами-вымогателями, стали сложнее, однако им все еще далеко до тех, которые используются для блокировки ПК” – комментирует Филипп Хитри (Filip Chytry), вирусный аналитик компании Avast. “Мобильные вымогатели шифруют данные с помощью 256-битного шифрования, разблокировка которого возможна лишь только при использовании единственно верного ключа.”

В течение 2015 года более 200,000 наших пользователей пришлось на личном опыте убедиться в коварности программ-вымогателей. Количество жертв троянцев-шифровальщиков для мобильных устройств продолжает расти, среди наших пользователей мы наблюдаем среднегодовой темп прироста в районе 5-6%, и у нас нет оснований полагать, что в обозримом будущем динамика пойдет на спад.

Как распространяются троянцы-шифровальщики

Так как распространять вредоносное ПО через официальный магазин приложений Google Play становится все труднее, злоумышленники прибегают к специальным техникам по заманиванию пользователей на поддельные веб-страницы с размещенным на них вредоносным ПО. Наши специалисты исследовали много случаев, когда вредоносное ПО распространялось под видом антивируса через веб-сайт, с виду ничем не отличавшийся от официального магазина приложений Google Play. Чаще всего это происходит следующим образом: при просмотре веб-страниц пользователю отображается баннер, сообщающий что его устройство инфицировано. При нажатии на баннер, автоматически открывается страница, маскирующаяся под официальную страницу Google Play. Однако если приглядеться внимательнее, то можно увидеть отличие в доменном имени. Поддельная страница использует такой URL-адрес, как, например, google.xy, а не google.com. Затем, для завершения успешной зегрузки «антивируса», пользователю предлагается разрешить скачивание приложений из неизвестных источников.

Программы-вымогатели могут также распространяться с использованием системных уязвимостей, к примеру Certifi-gate. При использовании системной уязвимости вредоносное приложение не запрашивает у пользователя разрешение на загрузку из неивестных источников, а активирует его самостоятельно.

Что происходит после заражения устройства

После установки троянца-вымогателя на устройство жертвы он отправляет подробную информацию об устройстве на управляющий сервер злоумышленников: сведения об установленных приложениях, IMEI устройства, номер телефона и тп. Затем, в зависимости от степени совершенства вредоносной программы, управляющий сервер отправляет на устройство: либо общий ключ для шифрования, либо уникальный для конкретного устройства, или общение с сервером не происходит вовсе. В случае отправки ключа для шифрования, устройство может быть заблокировано, а данные зашифрованы.

Что происходит после уплаты выкупа

Нередки случаи, когда данные не дешифруются даже после уплаты выкупа. Наши специалисты сталкивались и с такими случаями, когда после уплаты требуемой суммы в действительности возвращался доступ к данным и устройству, однако сама вредоносная программа прописывалась в глубоко систему устройства и оставалась там в скрытом виде даже после ее «удаления» пользователем. Несмотря на то, что обычный пользователь даже не заметил бы присутствия программы на устройстве, она по-прежнему отправляла конфиденциальные данные на сервер злоумышленников. Разумеется, не исключался сценарий повторного использования вымогателя злоумышленниками в любое удобное для них время. Поэтому мы настоятельно рекомендуем всем пользователям, которые стали жертвами троянцев-вымогателей, воспользоваться современным антивирусным решением для устройств на ОС Android (например, Avast Mobile Security), чтобы убедиться в полном отстранении вредоносной программы и невозможности ее повторного использования.

Пранкеры и киберпреступные группировки

Распространители троянцев-шифровальщиков для мобильных устройств делятся на две группы:

“30% всех троянцев-шифровальщиков распространяются непрофессионалами с целью моментального заработка. Распространяемые ими программы-вымогатели, как правило, менее совершенны и в действительности ничего не зашифровывают или зашифровывают, используя универсальный ключ для разблокировки ”- комментирует Филипп Хитри. “70% троянцев распространяются киберпреступными группировками. Их шифровальщики более совершенны и предназначены для реализации более сложных атак. Они связаны с управляющим сервером и создают уникальные ключи для каждого конкретного зараженного устройства. Можно с уверенностью говорить о хорошо организованных преступных сообществах с разветвленной серверной инфраструктурой по всему миру, крайне затрудняющей их блокировку антивирусными компаниями.”

Что делать, если ваш телефон был зашифрован троянцем-вымогателем?

Если ваше устройство было зашифровано троянцем-вымогателем, к сожалению, многого сделать уже не удастся. Несмотря на то, что мы не одобряем вариант уплаты выкупа, поощряющую деятельность киберпреступников, зачастую это одна-единственная возможность попытать счатья, чтобы вернуть свои данные. Помните, что в некоторых случаях на зашифрованное устройство все еще можно загружать приложения, поэтому мы настоятельно рекомендуем установить Avast Mobile Security и попытаться удалить вымогателя с устройства, прежде чем уплачивать требуемую злоумышленниками сумму.

Как эффективно защититься от троянцев-шифровальщиков

Кау уже упомянуто выше, самый эффективный метод защиты всех устройств от троянцев-шифровальщиков - это использование современного антивирусного решения!

Мы с полной долей уверенности заявляем это не только как разработчики антивирусных решений для ПК, устройств с ОС Android, и Mac, а на основании многолетнего практики борьбы с вредоносным ПО, которая показывает, что на сегодняшний день нет более эффективной борьбы со всеми типами вредоносного ПО, чем качественное антивирусное решение.

В дополнение к использованию современного антивирусного решения, крайне необходимо соблюдать осторожность при просмотре страниц в Интернете. Не переходите по ссылкам и не скачивайте никаких файлов из подозрительных усточников – именно таким образом хакеры чаще всего пытаются заманить вас в ловушку.

Следите за новостями Avast в сетях Facebook, Twitter, YouTube и Google+ , где вы сможете каждый день узнавать о последних событиях в мире кибербезопасности.