Avast обнаружил в Google Play Store несколько вредоносных программ, способных украсть учётные записи Facebook.

Несколько вирусных «загрузчиков» попали в Google Play Store. Используя дополнительные системные приложения в совокупности с тактикой социальной инженерии, вредоносное ПО может получить доступ к вашей учётной записи в Facebook.

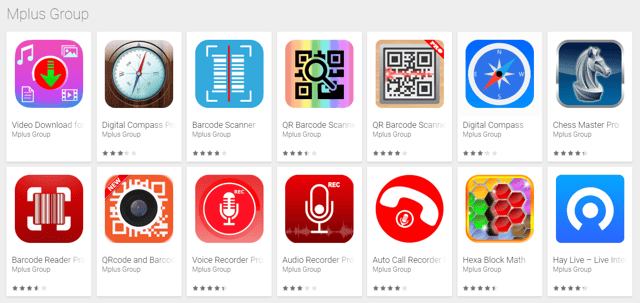

Первые найденные нами подобные приложения были скрыты под маской развлекательного софта: диктофон, шахматная игра, сканер штрих-кодов. Их работа была нацелена на англоязычных и вьетнамоязычных пользователей Android. Avast незамедлительно сообщили о всех находках в Google, и учётные записи разработчиков блокировались.

Несмотря на то, что многие из таких приложений выполняют функции, заявленные в описании, каждое из них содержит код, способный похитить данные учётной записи.

Обратите внимание на приложение HayLive, загруженное разработчиком Mplus Group. Данная программа не является вредоносной и имеет большое количество скачиваний, однако рекламная веб-страница, рекомендующая пользователям другие приложения от этого разработчика, отсылает на вредоносное ПО. Мы не знаем преднамеренно ли Mplus Group сделали подобную отсылку, но советуем вам не забывать проверять все скачиваемые вами приложения.

Обход авторизации Google Play Store

Сами по себе приложения, загруженные в Google Play Store, не могут содержать в себе какие-то вредоносные функции, так как это помешало бы им пройти проверку официального магазина. Однако есть уловка, позволяющая приложениям докачивать фрагмент кода (или дополнительные программы) после того, как уже установлено на устройство. Приложение может отправить запрос на сторонний сервер и скачать вирусный фрагмент, который программа скачает повторно в случае его удаления.

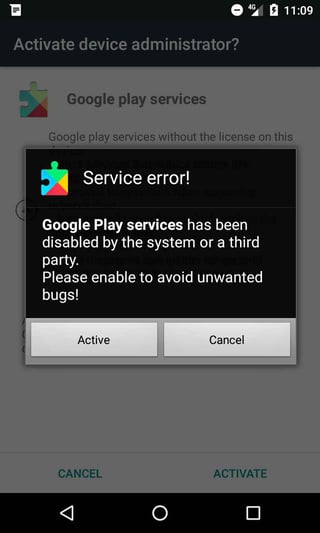

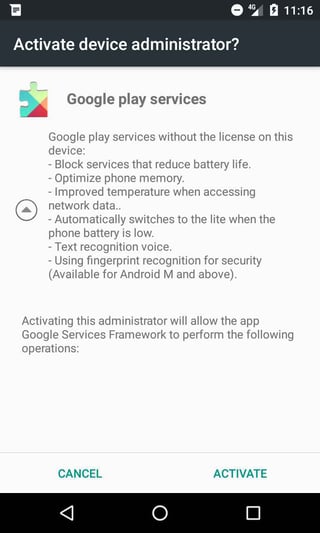

Получение прав администратора

Скачанное вредоносное ПО, в первую очередь, пытается получить права администратора устройства. В большинстве случаев, если приложение не получает соответствующих прав, оно выдаёт ошибки до тех пор, пока не получит желаемого. Разумеется, вся некорректная работа — это также часть кода, которую предусмотрел разработчик, чтобы добраться до необходимых прав.

После того, как права администратора получены, приложение отправляет запрос на сервер, позволяя серверу знать, что права были предоставлены. (/manager/update_state.php)

Я слежу за тобой

Получив необходимые права, приложение быстро начинает собирать информацию об устройстве: уникальный идентификатор, местоположение, язык и параметры отображения. Местоположение устройства получается из IP-адреса, который используется при обращении к онлайн-службам. Приложение узнаёт его, с помощью двух следующих сервисов:

freegeoip.net

ip-api.com

Эти ресурсы не требуют от приложения иметь доступ к местоположению устройства, им достаточно лишь подключение к интернету. При этом, если пользователь использует VPN, то сервис получит адрес конечной точки, к которой подключено устройство через режим анонимности.

Информация об устройстве отправляется на сервер (/manager/insert_device.php, manager / get_facebook_ads_manager_v4.8.php).

Похищение учётных данных Facebook

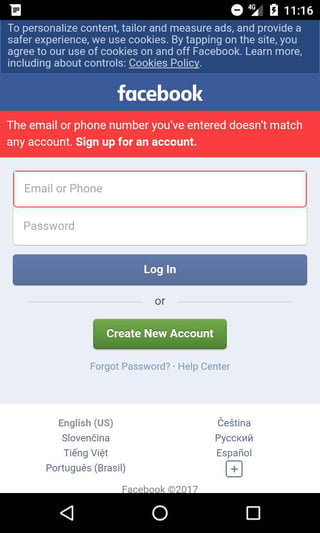

Как мы сказали ранее, конечная цель этих приложений: получить доступ к вашему профилю Facebook. Однако приложения не крадут учетные данные из самого приложения Facebook и не злоупотребляют уязвимостями системы или программ. Вместо этого, от имени другого авторитетного приложения они выдают ложное сообщение о некорректной работе Facebook и выходе из системы, после чего предлагают пользователю «залогиниться» повторно.

Вредоносные приложения быстро загружают веб-страницу с помощью мобильной версии Facebook, чтобы доказать проблемы. Они эмулирют экран загрузки Facebook, который является не поддельной страницей, и включают официальную форму входа со встроенным JavaScript для считывания вводимых данных.

Этот способ кражи учетных данных Facebook становится все более популярным. Скорее всего, это связано с тем, что разработчики используют встроенные веб-браузеры (WebView, WebChromeClient) в своих приложениях вместо того, чтобы открывать веб-страницу в браузере. Широкое использование этого метода означает, что всё большее количество приложений может подвергнуться подобным атакам.

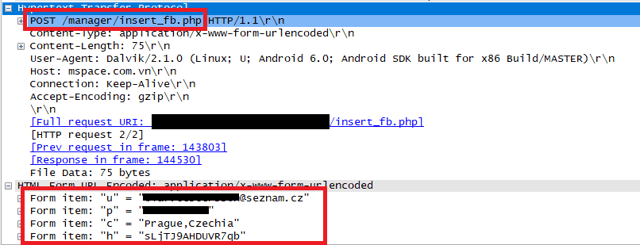

Украденные учетные данные сохраняются в SharedPreferences вредоносного приложения и отправляются на удаленный сервер. Соединение с удаленным сервером выполняется с использованием HTTP, который является незашифрованным, что означает наличие открытого доступа к украденным данным.

Несмотря на то, что Facebook обладает системой, которая блокирует подозрительные действия над аккаунтом, вход, совершенный злоумышленниками, пройдёт эту проверку: логин и пароль будут введены корректно с первого раза, а местоположение злоумышленники заменят на местоположение устройства.

Продажа продвижения

После получения доступа к странице, JavaScript отправляет на сервер весь список друзей пользователя. Таким образом, разработчик может рекламировать друзьям юзера быстрое продвижение от реальных людей. Украденные учётные записи являются авторизованы и не будут помечены проверкой Facebook, как спам.

Просмотр объявлений и неотображаемые действия

Приложения содержат функцию, которая позволяет автоматически нажимать на объявления, показанные на аккаунте, тем самым увеличивая конверсию рекламного сообщения. Эти программы управляют блокировкой клавиатуры устройства, включением экрана и уменьшением яркости, чтобы пользователь не понимал, что вредоносное приложение тайно нажимает на объявления от его имени.

Фокус на пользователей Вьетнама и Англии

Приложения, которые мы обнаружили, нацелены на вьетнамоязычных и англоязычных пользователей Android. Данные приложения получили доступ к широкому спектру пользователей из-за включения английского языка. Тем не менее, вьетнамский таргет в этом списке кажется странным выбором, поэтому мы предполагаем, что вредоносное ПО было изобретено именно во Вьетнаме. Еще один аргумент в пользу этого: многие зараженные приложения используют имена пакетов популярных вьетнамских программ.

Как обезопасить себя от вредоносных программ

1. Загрузите антивирусное приложение, например Avast Mobile Security, которое обезопасит от вас от вирусных угроз.

2. Скачивайте приложения через официальные магазины

3. Всегда читайте отзывы о приложениях: знакомьтесь как с положительными, так и с негативными сторонами программы

4. Внимательно ознакомьтесь с правами, к которым приложение запрашивает доступ. Если приложению, например, фонарь необходимо ваше местоположение, то подумайте дважды перед установкой.

Следите за нашими новостями в социальных сетях ВКонтакте, Одноклассники, Facebook и Twitter.