Se você ainda não tomou medidas para se proteger do último ataque – e dos que virão com certeza nos próximos meses – é melhor se apressar e seguir nossas dicas.

A ameaça que assustou o mundo no dia 12 de maio, o WannaCry, ainda não morreu totalmente. Marcus Hutchins, o jovem de 22 anos da Inglaterra, conhecido como @malwaretechblog no Twitter, apertou o interruptor para parar a infecção do ransomwares: registrou um domínio que faz o código do malware ser interrompido. Ele gastou 10,69 dólares (cerca de R$ 35,00). Estima-se que os cibercriminosos ganharam menos do que 100.000 dólares. Dizemos “apenas” devido ao grande número de ataques que realizaram. Somente a Avast protegeu quase 300.000 ataques aos seus usuários.

O ransomware WannaCry bloqueia o acesso dos usuários aos seus arquivos, que são criptografados. Somente pagando um resgate médio de 300 dólares, o usuário recebe (em teoria) o código para liberar seus arquivos.

Segundo @malwaretechblog, os cibercriminosos por trás do WannaCry estão tentando ligar o interruptor novamente, simplesmente derrubando o domínio. Apesar de algumas fontes terem dito que Marcus apertou o interruptor “por acaso”, é difícil de acreditar que alguém iria querer registrar o seguinte site: www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com. Parece que o objetivo inicial de Marcus era monitorar o ransomware, que se comunicava continuamente com esse site. Na prática, foi o interruptor que bloqueou a disseminação do vírus.

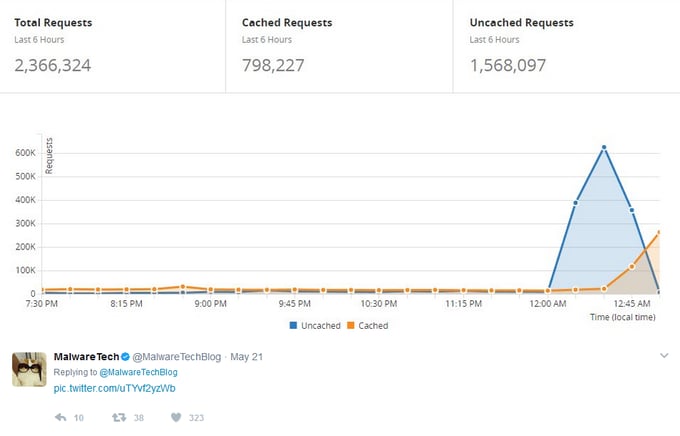

O site está sofrendo um ataque de negação de serviço (DDoS). Segundo Marcus, os cibercriminosos realizaram mais de 2,3 milhões de solicitações de acesso ao endereço. Ele adotou medidas técnicas para evitar a queda do domínio, mas podem não ser suficientes para “segurar” o tráfego.

Fonte: MalwareTechBlog.

O que fazer se o pesadelo começar de novo?

Caso o site seja derrubado, a infecção pelo WannaCry vai começar de novo. Também o ransomware pode se propagar offline (ou em redes internas). O que é mais perigoso nesses ataques é que não necessitam de nenhuma ação do usuário conectado a uma rede, nem clicar em um link ou abrir um email: se a “falha” do Windows estiver presente e o computador estiver conectado a uma rede, pronto! E uma vez infectado, o computador se torna um foco de contaminação de todos os outros.

Esteja preparado e siga estes passos simples

- Como havíamos alertado antes do ataque, habilite o Windows Update (se já não estiver habilitado) e atualize completamente o Windows. Também recomendamos atualizar todos os seus aplicativos críticos.

- Tenha um backup dos seus dados tanto online (na nuvem) quanto offline (em discos rígidos externos).

- Instale e mantenha atualizado um antivírus. O escaneamento do Verificador de Wi-Fi mostra se o seu computador (ou qualquer outro da sua rede) corre o risco de ser alvo do WannaCry e do Adylkuzz.

- Não clique em links desconhecidos vindos através de e-mail ou por suas redes sociais. Na dúvida: não abra, não clique! As versões pagas do Avast protegem você automaticamente com funções Antispam.

- Cuidado com fraudes por email (phishing). O Real Site é uma função das versões pagas do Avast que, com um só clique, verifica a identidade dos sites e evita que você caia em golpes e fraudes.

Avast Real Site: nossa poderosa proteção antiphishing

Avast Real Site: nossa poderosa proteção antiphishing

Foto: Tim Gouw.