Atualização de informações sobre o WannaCry: quem foi afetado, quem eram os alvos, como removê-lo e muito mais.

Ainda que a sexta-feira passada não era sexta-feira, 13, parece que foi. Computadores em todo o mundo, incluindo os de hospitais e agências governamentais, foram alvo do ransomware WannaCry (também chamado do WanaCrypt0r ou WCry), criando o caos. Até o momento, acompanhamos mais de 250.000 detecções em 116 países. Isto significa que mais de 250.000 usuários do Avast foram atingidos pelo ransomware, mas foram protegidos já que o Avast impediu que o ransomware infectasse os computadores. A situação se acalmou e podemos concluir que foi o maior ataque ransomware da história.

Cerca de 15% dos mais de 400 milhões de usuários do Avast não corrigiram a falha do Windows (MS17-010) que os deixava vulneráveis a este ataque se não tivessem o Avast lhes protegendo.

Na tarde de sexta-feira (12 de maio de 2017), mais de 50.000 usuários do Avast foram alvo do ransomware. No início da madrugada de sábado, o número de detecções já havia crescido a mais de 100.000.

Por onde o WannaCry andou

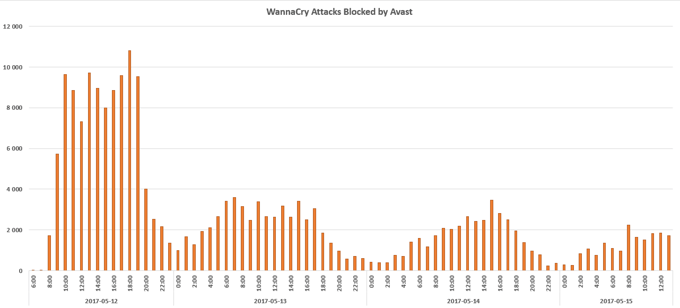

Vemos abaixo um gráfico mostrando as ondas de detecção subindo e baixando.

O Avast detecta todos os componentes do WannaCry, não somente as variantes incluídas no worm (vetor de infecção), mas também aquelas que simplesmente criptografam os arquivos e desaparecem, sem infectar outros computadores. O worm é quem determina como o WannaCry se espalha (veja explicação abaixo). Alguns pesquisadores dizem que a disseminação acabou, mas isso só é verdade para esta variante do WannaCry que se espalhou com este worm específico.

Detectamos cerca de 10.000 ataques por hora logo após a crise, o que é realmente um número alto para uma simples família de malware.

Depois que um pesquisador de malwares apertou o botão de desligar (veja adiante neste artigo), o número de detecções diminuiu significativamente até atingir 2.000 por hora, no início da noite de sexta-feira. O número dos ataques vem diminuindo desde aquele momento e esperamos que esta tendência continue assim.

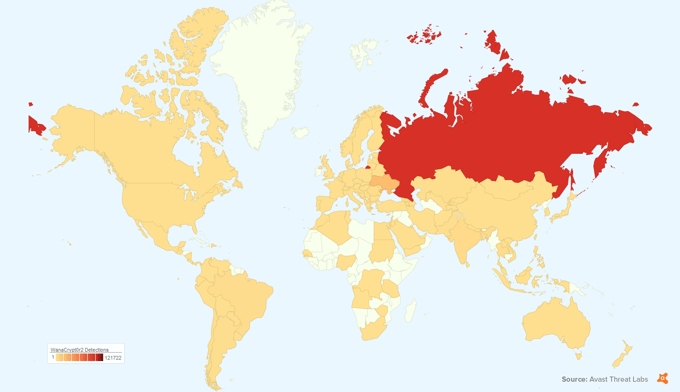

Os 10 países mais atingidos, de acordo com os nossos dados, são (pela ordem): Rússia, Ucrânia, Taiwan, Índia, Brasil, Tailândia, Romênia, Filipinas, Armênia e Paquistão. Mais da metade das tentativas de ataque em toda a nossa base de usuários foi bloqueada na Rússia.

Quem eram os alvos do WannaCry?

WannaCry, como a maioria das outras linhagens de ransomwares, não tinha um alvo específico. O ransomware usava o aplicativo ETERNALBLUE, que se aproveitava da falha MS17-010 do Windows SMB (em inglês, Server Message Block, um protocolo de compartilhamento de arquivos em rede). Portanto, o WannaCry escolhe seus alvos de forma aleatória entre todos aqueles computadores que não tinham essa falha corrigida pela atualização que a Microsoft lançou em March.

O WannaCry se espalha de forma tão agressiva porque cada computador Windows conectado a uma rede onde exista a falha MS17-010 pode ser infectado sem que o usuário tenha de fazer nada. O malware, uma vez ativo no computador, escaneia tanto as redes locais e escolhe endereços IP aleatoriamente. Cada vez que ele encontra um computador vulnerável, o ransomware também infecta aquele computador, porque o WannaCry contém um tipo de malware conhecido como worm (em termos não técnicos, ele se autorreplica).

Os usuários do Windows XP estavam sem nenhuma defesa contra o ataque. A Microsoft deixou de dar suporte ao antigo sistema operacional em 2014, por isso, mesmo se os usuários do XP quisessem baixar a atualização, eles não podiam. Depois do ataque, a Microsoft lançou uma atualização extraordinária para os sistemas operacionais mais antigos.

Apesar de que o Windows XP é o mais vulnerável, pois não dispunha de uma correção (atualização) antes de o ataque ter sido executado, a maioria das tentativas de infecção ocorreram em sistemas como o Windows 7, em computadores onde a atualização de segurança existente não havia sido instalada. Nós urgentemente recomendamos a todos que ainda não o fizeram, incluindo aqueles que usam uma antiga versão do sistema operacional Windows, a que baixem e instalem essa atualização.

Grandes empresas, como a Telefonica e o Deutsche Bahn foram afetadas pelo ataque, mas, o que foi ainda pior, hospitais em todo o mundo também foram afetados. Os hospitais frequentemente não dispõem de orçamento para manter os seus sistemas atualizados e, por isso, foram severamente atingidos na sexta-feira, o que afetou gravemente o atendimento dos pacientes.

Removendo o WannaCry

Remover o WannaCry de um computador não é difícil, os antivírus devem ser capazes de remover o ransomware e enviar os arquivos maliciosos para a quarentena, mas isso não resolve o problema: os arquivos permanecem criptografados.

No momento, não existe uma ferramenta de descriptografia disponível e, com base na nossa análise, a criptografia utilizada parece muito forte (AES-128 combinada com RSA-2048). A melhor solução para um computador infectado é recuperar os arquivos de um backup, se estiver disponível. Você deve fazer isto em um computador que não estiver infectado, com todas as atualizações instaladas e, para sua segurança, faça essa recuperação sem estar conectado à internet ou a uma rede interna, para minimizar o risco de que também os arquivos de backup sejam criptografados.

O interruptor

Um pesquisador, conhecido no Twitter como MalwareTech, descobriu um "interruptor" que bloqueou a disseminação da variante mais comum do WannaCry.

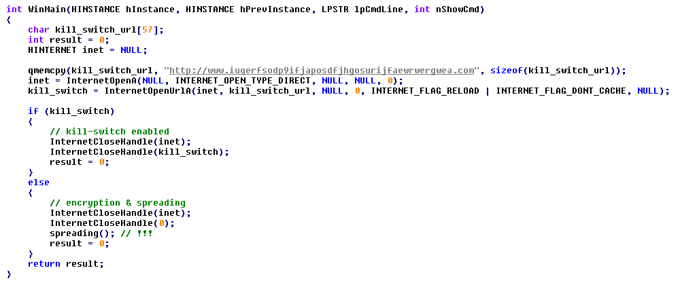

Não se sabe ao certo por que existe um interruptor. Acreditamos que ele tenha sido incluído no ransomware caso o grupo por trás do WannaCry quisesse bloqueá-lo. O interruptor funciona da seguinte forma: se o WannaCry faz um pedido a um domínio específico, por exemplo, www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com (duvidamos muito que você tente memorizar o nome do domínio...), e recebe uma resposta, mostrando que o domínio está disponível (não pertence a ninguém), o código do malware simplesmente termina e ele não se espalha mais. Antes de que o interruptor fosse ativado, o domínio não havia sido registrado e o WannaCry podia se espalhar livremente.

Em outras palavras, pense no interruptor como o freio de mão do seu carro. Você pode utilizá-lo em casos de emergência, para parar o seu carro, mas você não pode utilizá-lo para controlar o seu carro em situações normais. A mesma coisa acontece com um interruptor: ele pode parar imediatamente a disseminação do malware.

Repare que o interruptor somente bloqueia a disseminação da variante do WannaCry, mas não resolve o problema daqueles que já tiveram o seu computador infectado. Além disso, os componentes internos do WannaCry, como a parte que criptografa os arquivos, não depende da função worm (autorreplicante, como explicamos acima) e, por isso, não é controlada pelo interruptor e pode continuar a causar danos. Por isso, se você se deparou com o próprio ransomware, vindo, por exemplo, da cópia de arquivos de um computador infectado através de um pendrive, você ainda pode ser infectado.

Desde que o interruptor foi acionado, a disseminação do WannaCry caiu significativamente. Contudo, notamos que pelo menos outras seis variantes do WannaCry contém outros interruptores (isto é, utilizam outro endereço de domínio ou URL). Já detectamos inclusive várias variantes onde o "interruptor" foi removido, o que significa que os criminosos por trás dessas variantes desejam que suas versões continuem a se espalhar de forma incontrolável. Com base nas semelhanças entre as variantes, pensamos que as últimas versões são modificações da variante original do WannaCry e provavelmente foram modificadas por outros grupos ou indivíduos.

Quanto os cibercriminosos lucraram

O resgate exigido pelo WannaCry estava entre 300 e 600 dólares (sendo que 300 dólares = 0,17222 Bitcoins = R$ 932, em 16 de maio de 2017) e os valores cresceram ao longo do tempo. A ameaça que o ransomware faz dizendo que irá apagar os arquivos criptografados se o resgate não for pago em sete dias é falsa.

Estivemos monitorando os endereços de pagamento de Bitcoin que foram utilizados pelo grupo por trás do ataque e houve mais de 260 pagamentos, gerando um pagamento total de 41 BTC (até o momento em que este artigo foi publicado em inglês). Isto significa aproximadamente 70.000 dólares, o que não é muito considerando o estrago que causou.

Contudo, à medida em que o temporizador na janela do WannaCry avança, diminuindo o tempo disponível para que as vítimas paguem o resgate antes que percam seus dados (o que já dissemos que é falso), provavelmente veremos mais pagamentos dentro de um ou dois dias. Recomendamos firmemente que não seja pago o resgate, porque não há garantias de que seus arquivos sejam descriptografados, e isso anima os autores do ransomware a lançar novas campanhas.

Parece com o WannaCry, age como o WannaCry, mas não é o WannaCry

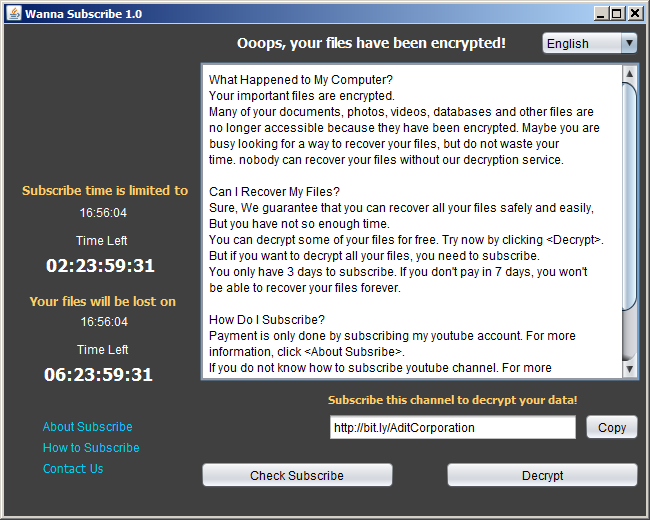

Assim que o WannaCry se tornou "popular", outros cibercriminosos começaram a se aproveitar da agitação para ganhar os seus trocados. Começamos a detectar vários aplicativos de baixa qualidade que queriam se passar pelo WannaCry, como o que aparece abaixo:

(Fonte da amostra: Karsten Hahn https://twitter.com/struppigel)

Conclusões

Voltando à sexta-feira, meus colegas e eu estávamos no reconhecido CARO workshop sobre antivírus, em uma conferência sobre um ransomware recente, o Spora, que também se disseminava via worm (autorreplicação). Durante o workshop, estávamos conversando com pesquisadores de outras empresas sobre as últimas tendências e os desafios dos últimos anos, como o Loveletter, o Blaster ou o Nimda.

Todas as lembranças terminaram subitamente quando o Wannageddon aconteceu. É difícil descrever a agitação em que ficamos todos para lutar contra essa ameaça. No final do dia já tinha ficado evidente que estávamos diante do pior ataque de ransomwares da história.

Vamos ver o que os próximos dias nos reservam. Já há especulações sobre a origem do ataque e já há outras ameaças utilizando os mesmos métodos de infecção.