Os especialistas da Avast conduzem você em segurança através das ameaças da IoT deste ano que começa na primeira parte de nossas previsões.

Uma corrente é tão forte quanto o seu elo mais fraco. Isso também é verdade no mundo da segurança. Em 2018, acompanhamos uma tendência crescente nas ameaças: basta que um dispositivo – geralmente um roteador de uma residência ou pequena empresa – seja comprometido, para que os demais dispositivos na rede também possam ser facilmente invadidos.

Como os dispositivos conectados – conhecidos como Internet das Coisas – vem crescendo mais rapidamente do que qualquer outra categoria de dispositivos na história, é cada vez mais difícil comprar eletrodomésticos ou outros produtos para sua casa que não tenham uma conexão com a internet.

Desde luzes conectadas e máquinas de café até alto-falantes inteligentes e fechaduras de portas, os dispositivos da IoT continuarão a ser a porta de entrada para um tipo de ataque destinado a explorar suas deficiências de configuração, falhas de segurança e a baixa interatividade dos consumidores com as configurações dos aparelhos. Portanto, o principal tema das nossas previsões está baseado em como a invasão de um dispositivo IoT poderia levar facilmente a ultrapassar o limite, comprometer os roteadores e, portanto, toda a rede.

À medida que começamos um novo ano, estamos publicando uma série de previsões para 2019, divididas em três partes, envolvendo a segurança da IoT, as ameaças para mobiles e a inteligência artificial, todas essas postagens serão desenvolvidas a partir do conhecimento e da análise da equipe de Inteligência de Ameaças da Avast. Neste primeiro artigo, vamos nos concentrar em nossas principais previsões de ameaças da IoT para 2019, incluindo as de 2018 que continuam a apresentar desafios.

Resumo das tentativas de ataques por dispositivo e

Resumo das tentativas de ataques por dispositivo e

tipos de ataques bloqueados mensalmente pela Avast em 2018

A Internet das Coisas (Vulneráveis)

A categoria da IoT está se expandindo rapidamente, porque enquanto uma pessoa geralmente tem apenas um notebook e um smartphone, ela pode ter uma infinidade de dispositivos conectados em sua casa, desde a campainha até dispositivos de entretenimento e segurança doméstica. Segundo a Juniper Research, o número de dispositivos conectados deve chegar a 38,5 bilhões até 2020.

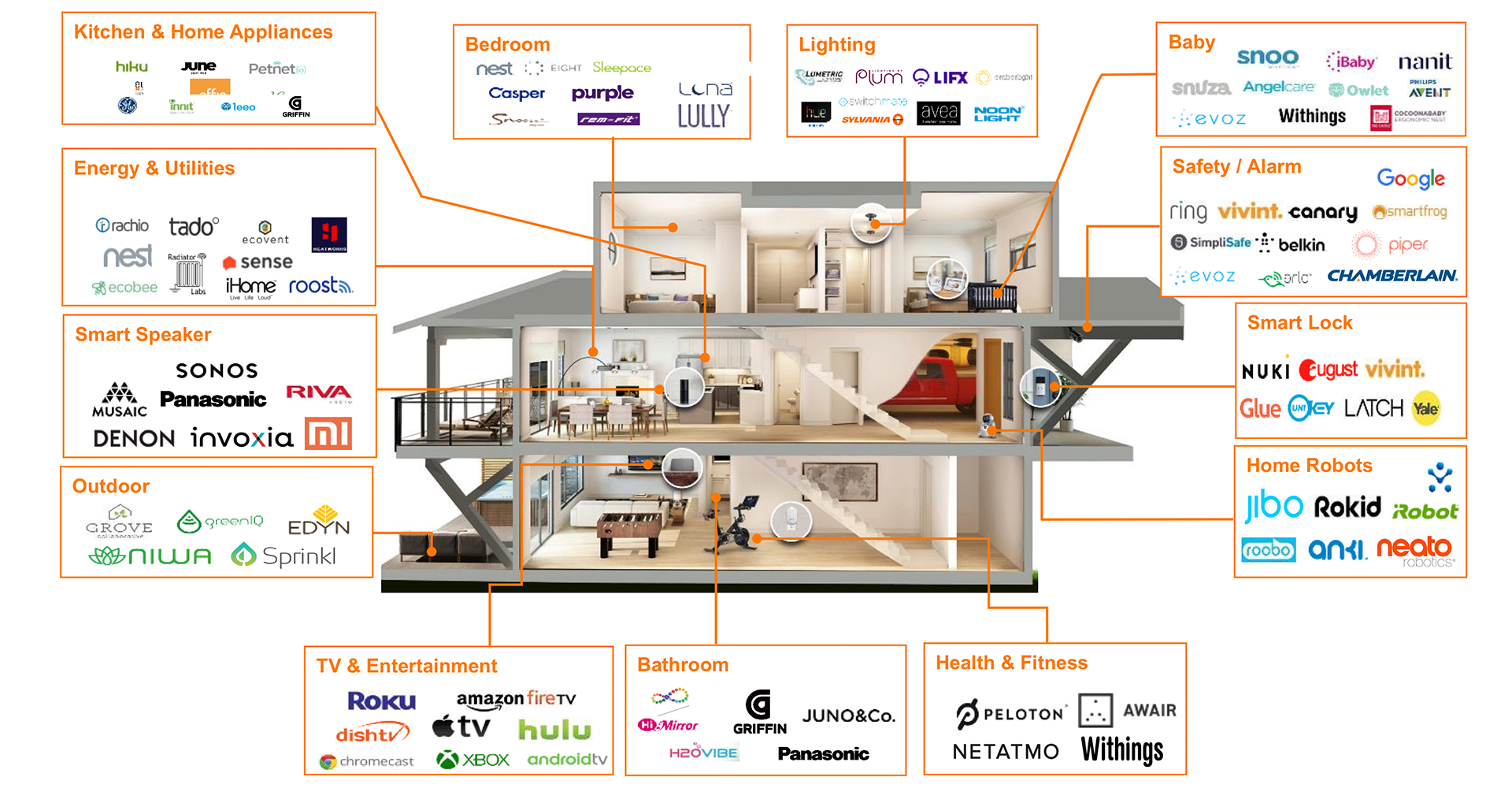

Visão das marcas e serviços que uma casa inteligente pode vir a ter em breve

Visão das marcas e serviços que uma casa inteligente pode vir a ter em breve

A tendência para os dispositivos inteligentes será tão acentuada nos próximos anos que será difícil comprar eletrodomésticos ou quaisquer outros aparelhos eletrônicos domésticos que não estejam conectados à internet.

Como muitas das nossas pesquisas mostraram, a segurança é muitas vezes, infelizmente, uma reflexão tardia na fabricação desses dispositivos. Embora muitos dos dispositivos inteligentes das maiores marcas tenham uma segurança razoável, alguns desenvolvedores economizam em segurança para manter baixos os custos e o preço final para os consumidores, o que é um erro, considerando que uma casa inteligente é tão segura quanto o seu elo mais fraco. A história tende a se repetir e, assim como os malwares para PCs e dispositivos móveis evoluíram, esperamos ver que os malwares para IoT se tornem mais sofisticados e perigosos.

Ataques aos roteadores

Qualquer pessoa cuja casa esteja conectada à internet possui um roteador ao qual se conectam os computadores, telefones e dispositivos da IoT. Os roteadores são onipresentes e importantes, mas raramente mantidos com os mais recentes padrões de segurança. Na verdade, quando um provedor de serviços de internet (uma operadora de banda larga) instala o roteador, a maioria das pessoas nem se lembra que ele existe, a menos que sofra interrupções na sua conexão.

Uma pesquisa da Avast mostrou que 60% dos usuários em todo o mundo nunca fizeram login em seus roteadores ou nunca atualizaram o firmware (software de gerenciamento) dos seus roteadores, deixando-os potencialmente vulneráveis a ataques bastante simples. O principal problema é que, quando um invasor usa uma vulnerabilidade conhecida ou credenciais de autenticação fracas para acessar um roteador, ele obtém acesso não apenas ao roteador, mas também a todos os dispositivos conectados a essa rede.

Os roteadores provaram ser alvos simples e muito fecundos para uma crescente onda de ataques. Ainda que muitos ataques contra roteadores utilizem variantes baseadas no código da rede zumbi Mirai (que foi liberado pelo seu criador logo após os ataques bem-sucedidos de setembro de 2016), muitos outros são mais complexos e apontam para um futuro sombrio no campo da segurança da rede doméstica.

Em 2018, não só vimos um aumento nos malwares que atingem os roteadores, como também mudanças nas características desses ataques. Antes, os malwares que visavam os roteadores capturavam um dispositivo com o objetivo de integrá-lo a uma rede zumbi que realizava um ataque DDoS, como foram os ataques Mirai. Os ataques de hoje em dia usam malwares para infectar um dispositivo e abrir uma linha de comunicação para um servidor de comando e controle (C&C), sem fazer nada de forma imediata.

Nós vimos isso com o VPNFilter e a Torii. Assim que o roteador for infectado, essas famílias de malwares monitoram o tráfego de rede, obtém a impressão digital da rede e dos dispositivos nela conectados, além de permitir que o C&C envie novas cargas ou instruções para os dispositivos. Os malwares passam a atingir todas as plataformas e abrem muitas possibilidades de ataques pay-per-install, ou DDoS de aluguel ou até mesmo o bom e velho spam.

Efeitos das vulnerabilidades dos roteadores

Os roteadores continuarão a ser alvos, não apenas para executar scripts mal-intencionados ou espionar os usuários, mas também para serem usados como um ponto intermediário em ataques em cadeia. No caso das campanhas Mikrotik, uma simples reconfiguração do roteador acabou afetando toda a rede interna. Os malwares disseminaram JavaScripts de mineração para todos os navegadores conectados ao roteador infectado.

Esse ataque também mostrou uma tendência potencialmente mais preocupante, já que esses roteadores não estão apenas em nossas casas, mas também são usados por muitos provedores de serviços de internet (as operadoras de banda larga). Existe a possibilidade de um roteador comprometido infectar outros centenas ou milhares de dispositivos em toda a internet. Além disso, seria muito difícil descobrir de onde a infecção está vindo.

Mais malwares modulares para a IoT

Assim como na sua infância os malwares para computadores foram muito simples, a maioria dos malwares para IoT foi criada com um objetivo muito restrito, como reunir redes zumbis em torno de um ataque DDoS. Mas, como os malwares para Windows, os malwares para IoT aprenderam e ajustaram a sua forma de atuar com um único objetivo para se tornarem verdadeiras plataformas de malware com várias finalidades e que são capazes de suportar campanhas organizadas onde os cibercriminosos recebem por instalação (PPI).

Há benefícios em infectar e, depois, se manter quito e de forma discreta, em vez de tentar monetizar imediatamente a rede. Depois de controlar um grande volume de dispositivos da IoT, os criadores dos malwares podem redirecionar as suas redes zumbi para fazer o que bem entenderem delas (ou o que for mais lucrativo).

Técnicas de disseminação mais sofisticadas

Esperamos ver mais e mais malwares infectando dispositivos IoT a partir dos navegadores. Os ataques baseados no navegador que atingem computadores pessoais e telefones celulares, os chamados CSRF (Cross Site Request Forgery), são encontrados em toda a internet, mas ainda não são muito comuns. Neste cenário, um usuário visita uma página com um JavaScript mal-intencionado que monitora a rede local do usuário, localiza um dispositivo vulnerável e o infecta. Pode ser uma boa maneira de infectar um dispositivo que não está visível pela internet, por exemplo, um dispositivo por trás de um NAT (Network Address Translation).

Malwares da IoT como proxy

No momento, os criadores de malwares da IoT normalmente ganham dinheiro por meio de ataques de criptografia ou DDoS de aluguel, mas essa não é a abordagem mais lucrativa. Acreditamos que mais e mais cibercriminosos começarão a infectar dispositivos mais poderosos e interessantes, como os smartphones, tablets e PCs.

Um exemplo seria infectar o roteador para injetar um JavaScript ou outra carga maliciosa no tráfego que o usuário recebe. Ele também pode ser utilizado como um proxy para conectar e realizar ataques a outros usuários ou dispositivos na internet. Usando uma cadeia de dispositivos infectados que mal possuem logs ou recursos de registro, os invasores podem disfarçar a sua localização original, de forma semelhante a como os proxies de anonimização funcionam.

Os malwares da IoT deixarão de lado a arquitetura x86

A x86 foi introduzida pela Intel no final dos anos 70 e é uma das arquiteturas de instrução mais comum e compatível. No entanto, à medida que mais dispositivos operam em estruturas alternativas vão se tornando disponíveis, é lógico que os criadores de malwares deixem de incluir a x86 e dificultem a engenharia reversa para quem as empresas de segurança. Há muitas sandboxes para PEs (Executável Portátil) e para ELFs x86 (Formato Executável e de Ligação), mas a maioria deles batalha para rodar também em outras arquiteturas.

Apesar dos alertas contidos nessas previsões, acreditamos que o surgimento da IoT marca um momento emocionante em nossa evolução tecnológica. Mas você precisa ter certeza de que está de olhos abertos e consciente da necessidade de segurança em cada novo dispositivo que você introduz em sua vida. Para estar melhor preparado(a) para o este cenário tecnológico, baixe e leia o relatório completo das Previsões 2019 da Avast (em inglês).