Liczba ataków ransomware na urządzenia z systemem Android cały czas rośnie. Nie musisz się jednak martwić — z tego przewodnika przygotowanego przez Avast dowiesz się, na co uważać i jak chronić swoje urządzenia.

Ataki ransomware stały się jednym z najczęstszych zagrożeń bezpieczeństwa — zarówno dla zwykłych użytkowników, jak i wielkich korporacji. Mimo że do większości tych ataków dochodzi nadal na komputerach, pojawił się kolejny popularny cel — urządzenia mobilne z systemem Android. Według ekspertów Avast ds. ransomware liczba zagrożeń tego typu ukierunkowanych na system Android wzrosła w III kwartale 2017 r. o 72%, a w IV — nawet o 116% (w porównaniu z poprzednim rokiem).

Czym różnią się ataki ransomware na system Android od ataków na komputery PC i jak można się przed nimi chronić? Przekonajmy się.

Co to jest ransomware?

Jak ransomware przejmuje kontrolę nad urządzeniem z Androidem?

Co robić, gdy urządzenie z Androidem zostanie zaatakowane przez ransomware?

Jak chronić urządzenie z Androidem przed ransomware

Postępuj rozważnie. Zastosuj ochronę.

Przykłady największych ataków ransomware na system Android w 2017 roku

Co to jest ransomware?

Ransomware to specjalny typ złośliwego oprogramowania, które traktuje urządzenie jako „zakładnika” i wymusza okup od użytkownika. Ransomware występuje zazwyczaj w dwóch odmianach — crypto (szyfrującej), która blokuje pliki na urządzeniu tak, że nie można ich otworzyć, oraz locker (blokującej), która blokuje samo urządzenie tak, że nie można z niego korzystać. W obu przypadkach cyberprzestępcy żądają okupu za odblokowanie plików lub urządzenia (zazwyczaj w kryptowalucie, takiej jak Bitcoin) do określonego terminu. Więcej informacji o ransomware zawiera nasz Przewodnik po podstawach ransomware. Podsumowując: ataki ransomware są coraz częstsze i powodują, że użytkownicy oraz firmy tracą dane, co z kolei prowadzi do tego, że coraz więcej ludzi płaci okup. Obecnie ransomware atakuje też telefony z Androidem.

Jak ransomware przejmuje kontrolę nad urządzeniem z Androidem?

Podczas gdy wiele ataków ransomware na komputery wykorzystuje znane luki w zabezpieczeniach systemu operacyjnego, aby dostać się na komputer, zagrożenie ransomware atakujące system Android opiera się głównie na błędach użytkowników. Cyberprzestępcy używają phishingu, oszustw i innych metod socjotechnicznych, aby nakłonić użytkownika do załadowania złośliwego oprogramowania na urządzeniu.

Ransomware często udaje aplikację. Aplikacja wydaje się bezpieczna, więc pobierasz ją na urządzenie i przyznajesz uprawnienia, o które prosi — nagle okazuje się jednak, że urządzenie zostało zablokowane. Ransomware może być też wysyłane w formie linku wyłudzającego informacje za pośrednictwem wiadomości e-mail, SMS-a lub komunikatora bądź jako fałszywa prośba o przeprowadzenie aktualizacji systemu/oprogramowania lub zainstalowania dodatków.

Co robić, gdy urządzenie z Androidem zostanie zaatakowane przez ransomware?

Nagle okazuje się, że ekran telefonu jest zablokowany i nie można używać urządzenia ani uzyskać dostępu do jego zawartości. W pierwszym odruchu możesz chcieć zapłacić okup i pozbyć się problemu. Nie rób tego! Po pierwsze nie ma gwarancji, że zapłacenie okupu rozwiąże problem. Nie możesz mieć przecież pewności, że przestępcy postąpią „uczciwie”. Na dodatek jeśli przestępcy zauważą, że zamierzasz zapłacić okup, prawdopodobnie chętniej zaatakują Cię znów w przyszłości. Póki ataki ransomware będą przynosić efekty, cyberprzestępcy będą ich używać.

Istnieją dwa sposoby na poradzenie sobie z tradycyjnym atakiem ransomware, w wyniku którego dostęp do urządzenia z systemem Android zostanie zablokowany. Najpierw należy spróbować uruchomić ponownie urządzenie w trybie awaryjnym, cofnąć uprawnienia administratora (jeśli zostały przyznane złośliwej aplikacji), a następnie usunąć problematyczną aplikację, program lub dodatek.

Aby uruchomić smartfon w trybie awaryjnym*:

- Naciśnij i przytrzymaj przycisk zasilania.

- Na ekranie zostanie pojawi się przycisk „Wyłącz”, który umożliwia wyłączenie urządzenia.

- Włącz ponownie urządzenie, naciskając i przytrzymując przycisk zasilania przy jednoczesnym naciśnięciu przycisków zwiększania i zmniejszania głośności.

- Gdy urządzenie będzie się uruchamiać, na dole ekranu poszukaj opcji Tryb awaryjny.

- Wybierz kolejno pozycje Ustawienia> Aplikacje> Zarządzaj aplikacjami, a następnie znajdź i odinstaluj zainfekowaną aplikację.

* Proces uruchamiania w trybie awaryjnym może się nieco różnić w zależności od urządzenia z Androidem. Zajrzyj do instrukcji obsługi.

Jeśli nie możesz uruchomić urządzenia w trybie awaryjnym lub nie rozwiązuje to problemu, jedynym wyjściem jest zresetowanie urządzenia do ustawień fabrycznych. Dzięki temu pozbędziesz się kłopotu, ale także wymażesz wszystkie dane i ustawienia przechowywane na urządzeniu. Jeśli regularnie wykonujesz kopię zapasową urządzenia na komputerze lub w chmurze, przywrócenie większości, a może nawet wszystkich danych, nie będzie stanowić problemu. To dobry moment na to, by podkreślić, jak ważne jest regularne robienie kopii zapasowych systemu.

Jak chronić urządzenie z Androidem przed ransomware

Czasem mówi się, że najlepszą formą obrony jest atak. Zamiast jednak naprawiać skutki ataku ransomware, pomówmy o tym, jak do niego nie dopuścić.

1. Chroń urządzenie z Androidem za pomocą oprogramowania antywirusowego.

Oprogramowanie antywirusowe nie jest już przeznaczone wyłącznie dla komputerów. Dobry antywirus, taki jak Avast Mobile Security, potrafi wykrywać ransomware i wszystkie inne typy złośliwego oprogramowania na telefonach i tabletach z systemem Android. Chroni te urządzenia, skanując witryny internetowe, aplikacje, gry i wszelkie inne treści, z których korzystasz, aby upewnić się, że są one bezpieczne. Jeśli przypadkowo klikniesz podejrzany link, pobierzesz fałszywą aplikację lub spróbujesz zainstalować oszukańczy dodatek, Avast Mobile Security umieści ransomware w kwarantannie i uniemożliwi zaatakowanie urządzenia.

2. Aktywuj Osłony w aplikacji Avast Mobile Security.

W aplikacji Avast Mobile Security możesz włączyć dwie przydatne osłony. Pierwsza z nich to Osłona WWW z ułatwieniami dostępu, która wyświetla alert, gdy nieświadomie odwiedzisz znaną witrynę rozpowszechniającą phishing lub złośliwe oprogramowanie, a druga to Osłona SMS, które ostrzega Cię, gdy otrzymasz złośliwy URL w wiadomości tekstowej. Oba te ustawienia można aktywować w następujący sposób:

- Otwórz aplikację.

- Naciśnij ikonę z trzema liniami w lewym górnym rogu.

- Przewiń w dół i otwórz Ustawienia, a następnie wybierz opcję Ochrona.

- Włącz opcje „Osłona WWW z ułatwieniami dostępu” i „Osłona SMS”.

- Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie.

3. Instaluj wszystkie aktualizacje systemu operacyjnego Android.

Pamiętaj, by instalować wszystkie aktualizacje Androida, ponieważ wiele z nich dotyczy zabezpieczeń. Niestety aktualizacje często trafiają na urządzenia z Androidem z dużym opóźnieniem, więc w kwestii ochrony nie możesz polegać tylko na nich.

4. Twórz kopie zapasowe wszystkich ważnych plików na urządzeniu.

Masz do wyboru wiele opcji. Warto zaplanować co najmniej dwa rodzaje regularnych kopii zapasowych. Kopie zapasowe można tworzyć w chmurze, przechowywać dane na zewnętrznym dysku twardym lub używać usługi takiej jak Dropbox.

5. Nie pobieraj aplikacji z nieznanych źródeł.

Jeśli chodzi o pobieranie na urządzenie z Androidem najnowszych i najlepszych aplikacji, trzymaj się zaufanych źródeł (takich jak Sklep Google Play) i unikaj nieoficjalnych sklepów z aplikacjami. Google stosuje wiele zabezpieczeń przed złośliwym oprogramowaniem, ale naprawdę sprytny przestępca może je ominąć — jak miało to miejsce w przypadku niedawnego wykrycia wirusa BankBot w aplikacjach. Dlatego właśnie potrzebujesz dobrego antywirusa.

Aby dodać kolejną warstwę zabezpieczeń, przejdź do menu Ustawienia i wyłącz możliwość instalowania nieoficjalnych aplikacji. W obszarze „Zabezpieczenia” wyczyść pole „Nieznane źródła”.

Jeśli aplikacja prosi o uprawnienia administratora, powinno to wzbudzić Twoje podejrzenia. Dzięki takim uprawnieniom autor aplikacji może mieć zdalny dostęp do Twojego urządzenia, co w większości przypadków jest bardzo złym pomysłem.

6. Uważaj na wyskakujące okienka z prośbą o instalację.

Wyskakujące okienka rzadko mają w sobie coś dobrego. Gdy podczas przeglądania stron lub grania w grę online zobaczysz wyskakujące okienko z prośbą o przeprowadzenie aktualizacji lub zainstalowanie wtyczki, najlepszym rozwiązaniem jest zignorowanie takiego komunikatu. Wyskakujące okienko należy po prostu zamknąć. Jeśli strona internetowa wyświetla informację, że potrzebujesz aktualizacji programu Adobe Flash, przejdź do witryny firmy Adobe i pobierz najnowszą aktualizację bezpośrednio ze źródła. To samo dotyczy wszystkich innych monitów o aktualizację oprogramowania.

7. Dobrze się zastanów, zanim klikniesz jakiś link.

Phishing jest wciąż najpopularniejszym sposobem rozpowszechniania złośliwego oprogramowania. Coraz większa liczba oszustw tego typu jest ukierunkowana na urządzenia mobilne oraz aplikacje społecznościowe i komunikatory. Nie klikaj żadnych linków w wiadomościach SMS lub e-mail, kiedy pochodzą one z nieznanego źródła. Nawet jeśli wydaje Ci się, że znasz źródło, sprawdź dokładnie adres nadawcy i źródło linku, zanim go klikniesz. Jeśli coś wzbudza Twoje podejrzenia, trzymaj się od tego z daleka.

Postępuj rozważnie. Zastosuj ochronę.

Wzrost liczby ataków ransomware na system Android z pewnością należy traktować bardzo poważnie. Dobrze jest jednak wiedzieć, że dostępne są narzędzia, dzięki którym to zagrożenie nigdy nie uzyska dostępu do Twoich urządzeń mobilnych. Wystarczy trochę zdrowego rozsądku i dobry antywirus.

Przykłady największych ataków ransomware na system Android w 2017 roku

Najlepszym sposobem na zilustrowanie działania ransomware w systemie Android jest przedstawienie go w akcji. Przyjrzyjmy się zatem niektórym atakom, które miały miejsce w 2017 r.

DoubleLocker: Jeden z najbardziej znanych ataków na system Android w 2017 roku został nazwany DoubleLocker, ponieważ blokuje urządzenie na dwa sposoby — szyfruje pliki użytkownika i zmienia zabezpieczający numer PIN, co uniemożliwia dostęp do urządzenia przy użyciu ekranu głównego. DoubleLocker został po raz pierwszy wykryty w maju 2017 r. Był on zamaskowany jako aktualizacja programu Adobe Flash w zainfekowanych witrynach internetowych. DoubleLocker to pierwsze znane zagrożenie ransomware, które wykorzystuje luki w zabezpieczeniach usług ułatwień dostępu systemu Android. Usługi te zostały zaprojektowane, by pomagać osobom niepełnosprawnym przez udzielanie witrynom internetowym uprawnień wyższego stopnia. Ta taktyka była stosowana wcześniej w atakach za pomocą złośliwych trojanów, mających na celu kradzież poświadczeń bankowych użytkowników.

WannaLocker: To oparte na systemie Android oprogramowanie ransomware jest naśladowcą robaka WannaCry, który masowo zainfekował komputery w czerwcu 2017 r. Ukierunkowane na chińskich użytkowników systemu Android oprogramowanie WannaLocker rozpowszechniało się na chińskich forach dla graczy jako fałszywy dodatek do gry King of Glory. Po zainstalowaniu zaczynało szyfrować pliki w pamięci zewnętrznej urządzenia i wyświetlało następujący komunikat o okupie:

Charger: Charger to ransomware ukryte w aplikacji „EnergyRescue”, która była dostępna w Sklepie Google Play. Gdy to złośliwe oprogramowanie zostało pobrane na urządzenie, uzyskiwało dostęp do kontaktów i SMS-ów. Następnie blokowało urządzenie i żądało od ofiary okupu w wysokości 0,2 bitcoina (około 180 USD).

SLocker: SLocker ma wątpliwy zaszczyt znajdować się wśród pierwszych programów ransomware opracowanych w 2015 r. w celu zaatakowania urządzeń z systemem Android. Niestety wygląda na to, że to złośliwe oprogramowanie powróciło. Zdekompilowany kod źródłowy programu SLocker został opublikowany w serwisie GitHub w 2017 roku, gdzie był dostępny dla wszystkich podejrzanych typków, którzy chcieli go użyć. Wkrótce nowe wersje tego zagrożenia ransomware zaczęły pojawiać się na urządzeniach na całym świecie.

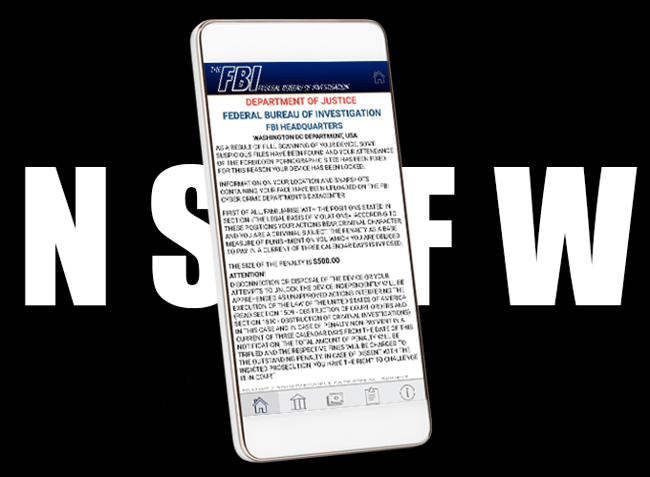

Koler: Koler to kolejne zagrożenie aktywne w roku 2017. Wykorzystywało ono fałszywą aplikację dla dorosłych, by infekować urządzenia z Androidem w Stanach Zjednoczonych. Osobom, które odwiedziły witrynę dla dorosłych, był wyświetlany monit o zainstalowanie aplikacji w celu wyświetlenia zawartości. Aplikacja była oczywiście fałszywa. Po zainstalowaniu umożliwiała programowi ransomware przejęcie kontroli nad urządzeniem. Na ekranie urządzenia wyświetlała się wiadomość, która wyglądała, jakby pochodziła od policji, i miała za zadanie zastraszenie użytkownika. Zawierała instrukcje opłacenia kary za oglądanie treści pornograficznych.

LeakerLocker: To ransomware przeznaczone dla systemu Android jest nieco inne od pozostałych, ponieważ nie blokuje urządzenia. Zamiast tego LeakerLocker grozi, że roześle osobiste zdjęcia, wiadomości i inne prywatne informacje użytkownika do wszystkich jego kontaktów, chyba że użytkownik zapłaci okup. W tym roku oprogramowanie LeakerLocker zostało znalezione w co najmniej dwóch aplikacjach w Sklepie Google Play. Na początku nowo zainstalowana aplikacja działała prawidłowo, ale w tym samym czasie gromadziła prywatne informacje użytkownika i przekazywała je na serwer w chmurze. Następnie użytkownik otrzymywał żądanie okupu w zamian za usunięcie jego zawartości z serwera.

To tylko kilka przykładów ataków na system Android. Zgodnie z raportem opublikowanym w serwisie DarkReading.com, który monitoruje aktywność w darknecie, zestawy ransomware dla systemu Android stają się „gorącym towarem” na przestępczym czarnym rynku. Im łatwiejszy będzie dostęp do tego typu materiałów, tym więcej będzie ataków.