Jakub Kroustek z firmy Avast odpowiada na pytania dotyczące złośliwego oprogramowania Petna, które zainfekowało tysiące komputerów na całym świecie.

Choć nie minęły jeszcze nawet dwa miesiące od epidemii WannaCry, nastąpiły kolejne ataki. W pierwszych godzinach i dniach po ataku ta odmiana złośliwego oprogramowania otrzymała wiele różnych nazw — takich jak Petya, Petna, NotPetya, EternalPetya, Nyetya i szereg innych. Wstępnie nazywaliśmy je oprogramowaniem bazującym na programie ransomware Petya, ale prościej będzie nazywać je Petna.

Robak Petna jest zagadkowy pod wieloma względami — nie tylko w kontekście nazwy. Czy to program ransomware Petya, czy odmiana robaka Petya? Czy Petna to ransomware, czy raczej wiper? Czy celem robaka Petna jest niszczenie danych, czy zysk finansowy?

Na podstawie dostępnych obecnie informacji możemy spróbować wyjaśnić niektóre z tych kwestii:

Czy Petna nadal się rozprzestrzenia?

Raczej nie. Szczyt aktywności tego robaka przypadał na początek lipca. Epidemia rozpoczęła się 27 czerwca rano. Szczytowa aktywność zagrożenia Petna miała miejsce tego samego dnia — tysiące prób ataku na godzinę. Potem, jeszcze tego samego dnia, intensywność ataków znacznie zmalała i nadal utrzymuje się na niskim poziomie.

Czy ten atak można porównać do WannaCry?

Na podstawie danych z naszej bazy użytkowników — nie. Odnotowaliśmy około 20 000 ataków na całym świecie, czyli dużo mniej niż unieszkodliwione przez nas działania robaka WannaCry — powstrzymaliśmy 1,5 miliona jego ataków.

Które kraje odnotowały najwięcej ataków?

Z naszych danych telemetrycznych wynika, że dotąd najwięcej ataków (ponad 90%) wystąpiło na Ukrainie. Pozostałe kraje to Stany Zjednoczone, Rosja, Litwa, Białoruś, Belgia i Brazylia. W każdym z nich odnotowano od kilkudziesięciu do kilkuset ataków.

.png?width=680&height=417&name=petna_map%20(1).png)

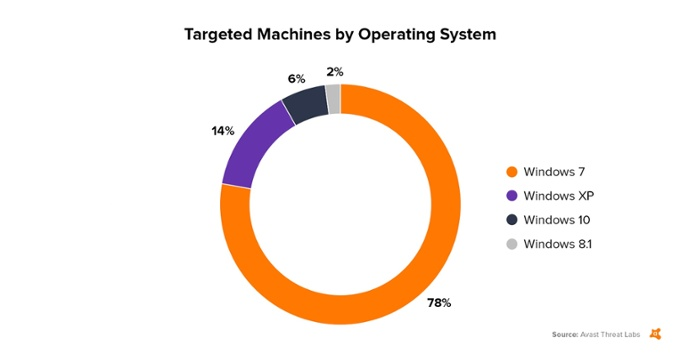

Które systemy operacyjne padły ofiarą ataków?

Większość zaobserwowanych przez nas ataków wystąpiła na komputerach z systemami Windows 7 (78%) i Windows XP (14%). Liczba ataków w nowoczesnych systemach operacyjnych była znacznie niższa.

Jak robak Petna dostał się na komputery?

Podczas analizy tej epidemii odkryliśmy mechanizm infekcji powiązany z programem aktualizującym ukraińskie oprogramowanie księgowe, M.E.Doc, co może tłumaczyć wysoki odsetek ataków na Ukrainie.

To smutny paradoks — użytkownikom zawsze zaleca się aktualizowanie oprogramowania, ale w tym przypadku to właśnie zmodyfikowany program aktualizujący stanowił punkt zapalny infekcji.

Nadal trwa badanie innych możliwych mechanizmów działania.

Dlaczego zainfekowane zostały także komputery spoza Ukrainy?

Jedna z przyczyn to posiadanie przez zainfekowane firmy oddziałów na Ukrainie. Kiedy robak Petna zainfekował komputer, rozprzestrzeniał się za pośrednictwem sieci, docierając do komputerów w innych krajach. Nadal badamy inne możliwe mechanizmy działania.

Co dzieje się, gdy Petna zainfekuje komputer?

Po zainfekowaniu komputera Petna próbuje zaszyfrować pliki z określonymi rozszerzeniami. Lista plików stanowiących cel ataku nie jest tak długa jak w przypadku typowego ataku ransomware czy w przypadku oryginalnego robaka Petya, ale obejmuje zdjęcia, dokumenty, kod źródłowy, bazy danych, obrazy dysków itp. Oprócz szyfrowania plików Petna działa także jak robak internetowy — próbuje powielić się na innych komputerach w sieci lokalnej. Jak opisaliśmy w poprzednim wpisie na blogu, robak stosuje trzy różne metody rozprzestrzeniania: korzysta z luki EternalBlue (znanej z ataku WannaCry), luki EternalRomance i udziałów sieciowych w systemie Windows przy użyciu skradzionych poświadczeń ofiary (odbywa się to za pomocą narzędzia w postaci pakietu typu Mimikatz, które wyodrębnia hasła) oraz zwykłych narzędzi, takich jak PsExec i WMIC. Po zaszyfrowaniu plików i rozprzestrzenieniu się robak próbuje uniemożliwić uruchomienie systemu Windows (modyfikując główny rekord rozruchowy), a po wymuszonym restarcie komputera szyfruje plik MFT (Master File Table) na dysku systemowym. To działanie uniemożliwia uruchomienie systemu Windows, a zatem korzystanie z komputera.

Czy komputer, który ma zainstalowane wszystkie poprawki zabezpieczeń, może zostać zainfekowany przez robaka Petna?

Tak — ze względu na różne metody rozprzestrzeniania się złośliwego oprogramowania, które opisano powyżej. Nawet jeśli luki EternalBlue i EternalRomance na danym komputerze zostały zlikwidowane, infekcja może nastąpić za pomocą trzeciej metody.

Czy to Petya, WannaCry 2.0, czy jeszcze coś innego?

Petna bazuje na programie ransomware Petya. Szyfrowanie pliku MFT odbywa się niemal identycznie jak w przypadku obserwowanego wcześniej robaka „Golden” Petya. Jednak proces nie przebiega całkowicie tak samo. Występują również inne różnice względem znanych wersji robaka Petya. Charakter modyfikacji wskazuje, że mogły one zostać wprowadzone przez inne osoby niż autorzy robaka Petya, Janus, którzy zresztą skomentowali te doniesienia na Twitterze.

Głównym podobieństwem między zagrożeniami Petna i WannaCry jest wykorzystanie luki EternalBlue do rozprzestrzeniania robaka.

Plotka głosi, że Petna nic nie szyfruje, tylko wymazuje zawartość dysków. Czy to prawda?

Nie. Ta odmiana szyfruje pliki użytkownika i plik MFT. Możliwość odszyfrowania tych plików to jednak osobna kwestia.

Czy istnieje bezpłatne narzędzie odszyfrowujące?

Niestety nie. Zastosowane szyfrowanie jest zbyt silne, aby pliki można było odszyfrować. Oprócz szyfrowania plików użytkownika Petna szyfruje także plik MFT, co zdecydowanie utrudnia odszyfrowanie.

Czy należy zapłacić okup?

Nie! Nigdy nie zalecamy płacenia okupu, ponieważ te pieniądze mogą finansować kolejne ataki. Ponadto nie ma żadnej gwarancji, że po zapłaceniu okupu odzyskasz swoje dane. W tym przypadku jest to w zasadzie oczywiste. Dlaczego?

-

Adres e-mail wowsmith123456@posteo.net pokazany na ekranie z informacjami o okupie, który był podany ofiarom w związku z okupem, został zamknięty przez dostawcę usług pocztowych wkrótce po pojawieniu się epidemii. Osoby stojące za robakiem Petna nie wiedzą więc, kto zapłacił, a kto nie.

-

Odszyfrowanie pliku MFT nie jest nawet możliwe, ponieważ klucz zostaje utracony po zaszyfrowaniu pliku przez robaka Petna. W poprzednich wersjach oprogramowania Petya ten klucz był przechowywany w identyfikatorze ofiary, ale w przypadku robaka Petna jest to tylko losowy ciąg znaków.

-

Co więcej, zastosowane szyfrowanie jest dość niechlujne. Jak wcześniej zauważyliśmy, w implementacji jest błąd, przez co odzyskanie części plików może się nie udać.

-

Jeśli nawet powyższe problemy nie miałyby zastosowania, operatorzy robaka Petna mieliby spory kłopot z odszyfrowaniem zainfekowanych komputerów. Odszyfrowanie wymagałoby intensywnej komunikacji z ofiarami, aby można było najpierw odszyfrować plik MFT, a potem pliki użytkownika.

Jak widać, prawdopodobieństwo pełnego odszyfrowania zainfekowanego komputera (nawet przy udziale autorów robaka Petna) jest w zasadzie zerowe.

Mimo to ofiary tego robaka cały czas wpłacają okup. W czasie, kiedy pisaliśmy ten artykuł, portfel bitcoinów związany z programem Petna zawierał niemal 4 bitcoiny, czyli około 10 000 dolarów. To niezbyt wiele w zestawieniu ze skalą zniszczeń.

Czy to mógł być atak testowy? Czy można spodziewać się kolejnych takich epidemii?

Wiele osób twierdziło, że WannaCry miał być tylko atakiem testowym, ale nic nie wskazuje na to, aby tak faktycznie było. Można jednak spodziewać się nasilenia ataków ransomware — zwłaszcza że robaki WannaCry i Petna dowiodły, że ten pomysł się sprawdził.

Jaki był cel tego ataku? Czy sponsorowało go jakieś państwo?

To trochę jak wróżenie z fusów ... Podsumujmy fakty. Ten atak, podobnie jak wiele innych zaobserwowanych w ostatnich miesiącach, najbardziej odczuła Ukraina. W ostatnim ataku wykorzystano najbardziej (jak dotąd) zaawansowaną, a przy tym najbardziej niszczącą odmianę oprogramowania ransomware — Petya. Modyfikacje i dodatki wprowadzone w robaku Petya są więcej niż podejrzane. Działające oprogramowanie ransomware zdeformowano bowiem do postaci programu uniemożliwiającego odszyfrowanie plików. Ponadto wpłata okupu jest praktycznie niemożliwa, co jest nietypowe dla programu ransomware, ponieważ zwykle służy on do osiągnięcia korzyści finansowych. Płatność nie została skojarzona z witryną w sieci Tor, ale z adresem e-mail hostowanym przez zwykłego dostawcę. Szybko okazało się, że Petna nie pozwala odszyfrować plików, przez co suma wpłat jest stosunkowo niska.

Patrząc z dystansu, musimy przyznać, że widzieliśmy już dziesiątki słabej jakości odmian oprogramowania ransomware, które właściwie uniemożliwiały odszyfrowanie plików. Błędy niemal na pewno nie były poczynione przez autorów celowo. Znane są też przypadki, gdy przestępcy korzystali z istniejącego kodu oprogramowania ransomware, wklejając jedynie instrukcje dotyczące płatności, aby wyświetlane były dane dotyczące ich portfela. Wtedy ofiary również nie miały możliwości odzyskania plików. Niemal codziennie pojawiają się publikowane na szybko wersje testowe nowych odmian programów ransomware. Często zawierają krytyczne błędy w algorytmach szyfrowania i/lub nie udostępniają żadnych instrukcji dotyczących płatności.

Jeśli potraktujemy robaka Petna jak program ransomware, znajdziemy wiele podobieństw z poprzednimi przypadkami i możemy uznać, że występujące w nim błędy stanowią po prostu wynik niedbałości.

Jednak skutki działania robaka Petna są takie, że trzeba podejść do niego niestandardowo. Jedna z możliwości zakłada, że robak miał „tylko” siać zniszczenie. Przy tym założeniu musimy przyznać, że mu się udało. Z informacji dostępnych publicznie wynika, że zainfekowane zostały setki komputerów, przez co nie można było z nich korzystać, a w firmach wystąpiły przestoje. W tym scenariuszu okup stanowiłby tylko przykrywkę z korzystnym skutkiem ubocznym w postaci 10 000 dolarów w portfelu bitcoinów autorów ataku. Istnieje też teoria, że cały zamęt wprowadzony przez robaka Petna miał na celu odwrócenie uwagi od innych (potajemnych) ataków, które zostały przeprowadzone w tym samym czasie.

Oprogramowanie Avast wykrywa wszystkie znane odmiany robaka Petna i chroni przed nimi użytkowników produktów Avast oraz AVG. Ochrona jest wielowarstwowa — obejmuje funkcje takie jak Osłona plików, Monitorowanie zachowań i Osłona przed ransomware, a także zaporę pozwalającą wykrywać exploity.