中間者(MITM)攻撃は、被害者、被害者がアクセスしたいウェブサイト、そして攻撃者の3者で構成されています。攻撃者は、ログイン情報や、銀行口座やクレジットカード番号などの個人情報を盗もうと、被害者とウェブサイトの間に侵入します。

MITMの変異種には、「マン・イン・ザ・ブラウザ(MITB)」として知られている攻撃があります。攻撃者は、標的のデバイスをマルウェアに感染させることで、ユーザーがアクセスしようとしているウェブサイトのフィッシング版を表示し、アカウント情報を入力させようとします。

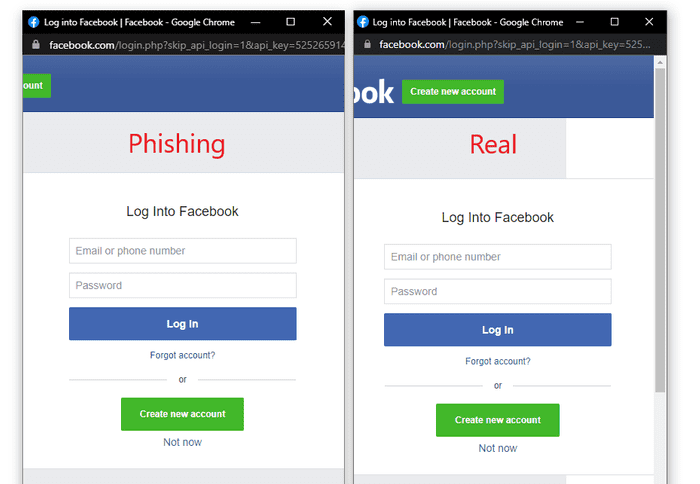

今回紹介する「ブラウザ・イン・ザ・ブラウザ」と呼ばれる攻撃も、MITMから派生しました。攻撃者は、JavaScriptのコードを書き換え、標的に偽のポップアップ・ウィンドウを表示し、アカウント情報を入力するよう促します。以下の画像からお分かりになる通り、偽物(左)と本物(右)のウェブサイトを区別するのは極めて困難です。

出典:mr.d0x

出典:mr.d0x

ポップアップで表示されている情報が突然消えたり、ウィンドウを動かせない場合、偽のポップアップの可能性があります。これに似た攻撃は2019年に初めて報告されており、ユーザーが偽のポップアップにてスクロールすると、本物のURLバーが隠され、偽のURLバーに置き換えられるため、「インセプション・バー」攻撃と名付けられました。

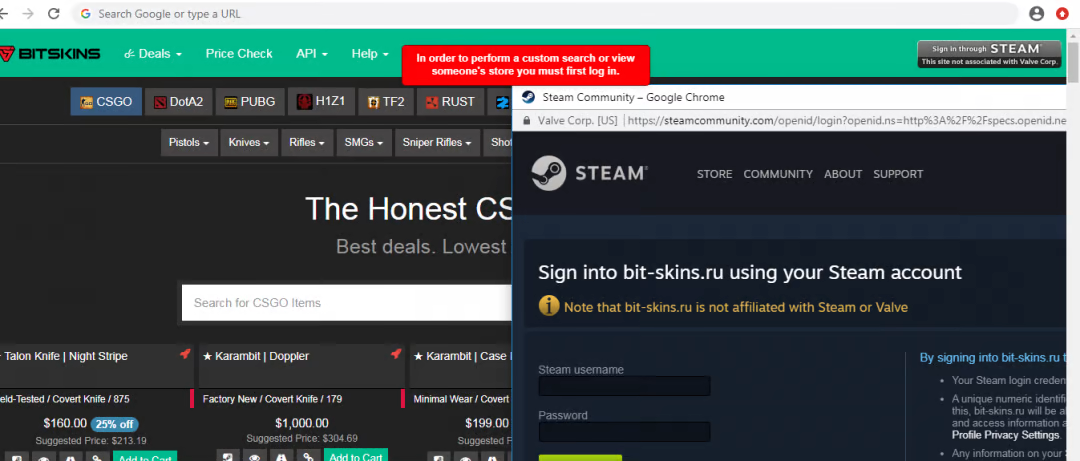

中間者攻撃には、ゲーム「Counter-Strike: Global Offensive」のプレイヤーを狙った攻撃もあります。この種のフィッシング攻撃は、ユーザーのSteam(ゲーム配信プラットフォーム)の認証情報を得ることで、アカウント内のデジタル資産を盗み出したり、ほかのアカウントに攻撃を仕掛けることができます。攻撃者は偽のチャットボックスを表示し、ユーザーを騙そうと試みますが、ブラウザ・イン・ザ・ブラウザ攻撃と同様、ウィンドウを動かしてみると、正規のポップアップではなく、本物のウェブサイトとは異なるHTML構造であることがわかります。

出典:Zscaler

出典:Zscaler

これらのフィッシング詐欺を見破るのは容易ではないため、インターネット上でアカウント情報を要求されたときは細心の注意が必要です。このような中間者攻撃を阻止するには、アバスト セキュア ブラウザなど、悪意のあるポップアップを阻止するブラウザを使用しましょう。

アバスト プラットフォームエンジニアリング ディレクターであるトーマス・サロモン(Thomas Salomon)は、次のように述べています。「アバスト セキュア ブラウザは、業界をリードするフィッシング対策技術により、多くのフィッシング攻撃を阻止しており、このようなフィッシング攻撃を防止できるよう、製品の改良に常に取り組んでいます。」