Avast Threat Labs 29 jun 2021

Avast Threat Labs 29 jun 2021

Cómo detectar páginas de fraude de soporte técnico, darte cuenta de que estás siendo atacado y saber qué hacer en estas situaciones

Esta publicación fue escrita por Alexej Savcin y Michal Stanek.

Cuando Jamil Qandah recibió una llamada del soporte técnico de Avast, no tenía ninguna razón para pensar que en realidad no éramos nosotros. No fue hasta que el "soporte técnico" le robó los ahorros de su vida de más de $ 200,000 que se dio cuenta de que se había convertido en víctima de una forma cada vez más popular de estafa en línea: el fraude de soporte técnico.

El fraude de soporte técnico es un gran negocio para los delincuentes. Es posible que no te des cuenta, pero estos esquemas en realidad se ejecutan como empresas, con sofisticados centros de llamadas y scripts comprobados que utilizan.

Las pérdidas por fraude de soporte técnico son enormes. Según el Informe de delitos en Internet de 2020 del Centro de Quejas de Delitos en Internet (IC3) (sitio en inglés) del FBI, el FBI recibió 15,421 quejas de fraude de soporte técnico de víctimas en 60 países en 2020. Las víctimas perdieron más de $ 146 millones, un aumento del 171% en pérdidas desde 2019.

El fraude de soporte técnico es un delito que afecta de manera desproporcionada a las personas mayores. Según el informe de IC3, la mayoría de las víctimas de fraude de soporte técnico (66%) tienen más de 60 años y experimentaron el 84% de las pérdidas totales (más de $ 116 millones).

Para ayudar a combatir este problema, echemos un vistazo a algunos de los trucos que utilizan los estafadores de soporte técnico para engañar a la gente y robar su dinero.

El fraude de soporte técnico es un problema de toda la industria en el que los estafadores usan tácticas de miedo para engañarte para que compres servicios de soporte técnico innecesarios y con un precio excesivo que supuestamente soluciona problemas con tu computadora, dispositivo o software.

En el mejor de los casos, los estafadores intentan que tú les pagues para "arreglar" un problema inexistente. En el peor de los casos, intentan robar tu información personal o financiera. Y si les permites conectarse de forma remota a tu computadora para realizar esta "reparación", a menudo instalarán malware , software de escritorio remoto u otros programas no deseados que pueden robar tu información o dañar tus datos o dispositivo.

Como parte de su trabajo para "solucionar" estos "problemas", es posible que te pidan que abras algunos archivos o ejecute un análisis en tu computadora y luego te indiquen esos archivos o los resultados del análisis muestran un problema. Luego, intentarán convencerte de que pagues por los servicios de soporte técnico que no necesitas, para solucionar un problema que no existe. Como parte del fraude, a menudo te piden que pagues transfiriendo dinero, colocando dinero en una tarjeta de regalo, tarjeta prepaga o tarjeta de recarga de efectivo, o usando una aplicación de transferencia de dinero porque saben que esos tipos de pagos pueden ser difíciles de revertir. Eso significa que es más difícil para ti recuperar tu dinero si te das cuenta de que es un fraude.

El fraude de soporte técnico generalmente comienza de dos maneras: o recibes una llamada por teléfono de alguien que dice estar con soporte técnico diciendo que está llamando para ayudarte o terminas en una página web que los estafadores de soporte técnico han configurado . Echemos un vistazo a los sitios web de fraude de soporte técnico.

Para convencerte de que tu computadora tiene algún tipo de problema, los estafadores crean páginas web que imitan el aspecto de un conocido software antivirus o firewall que muestran mensajes falsos con advertencias y alertas. Una vez que estás en su sitio malicioso, intentan bloquear tu navegador para evitar que abandones el sitio web o cierres todo el navegador.

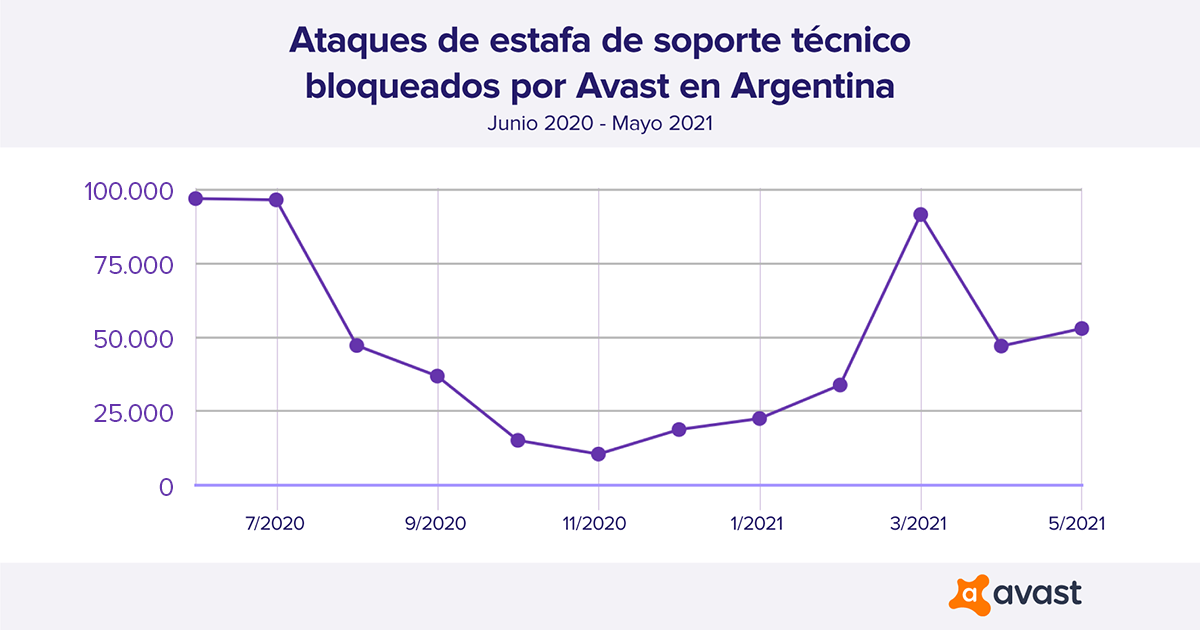

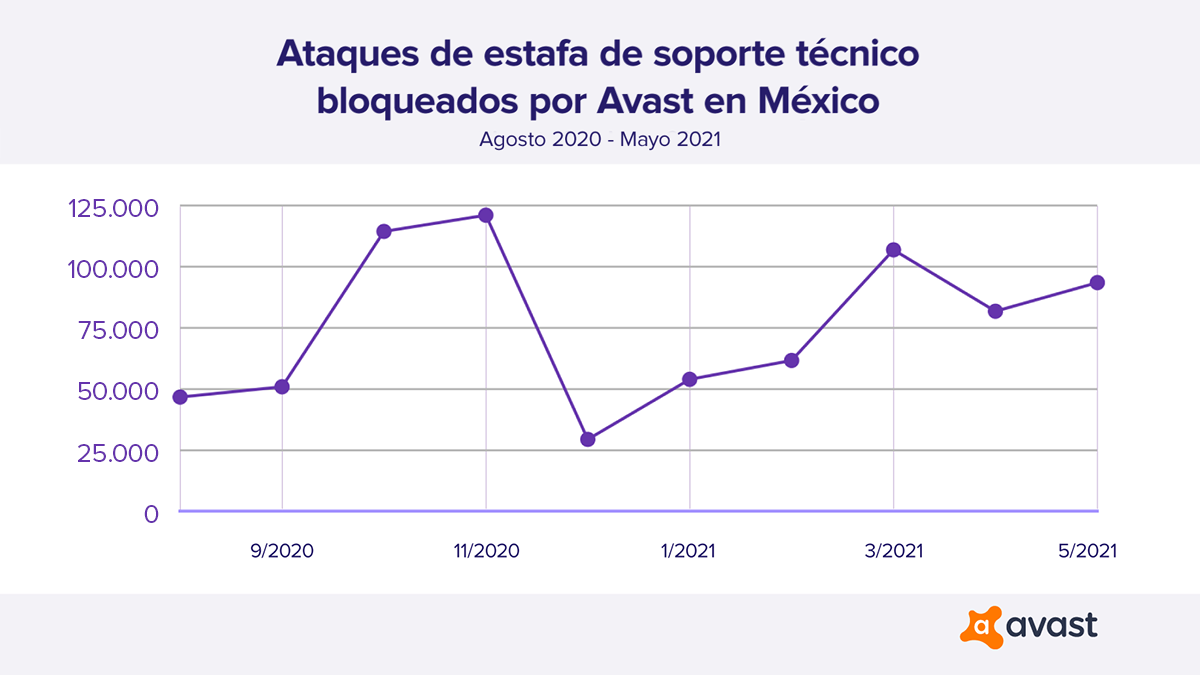

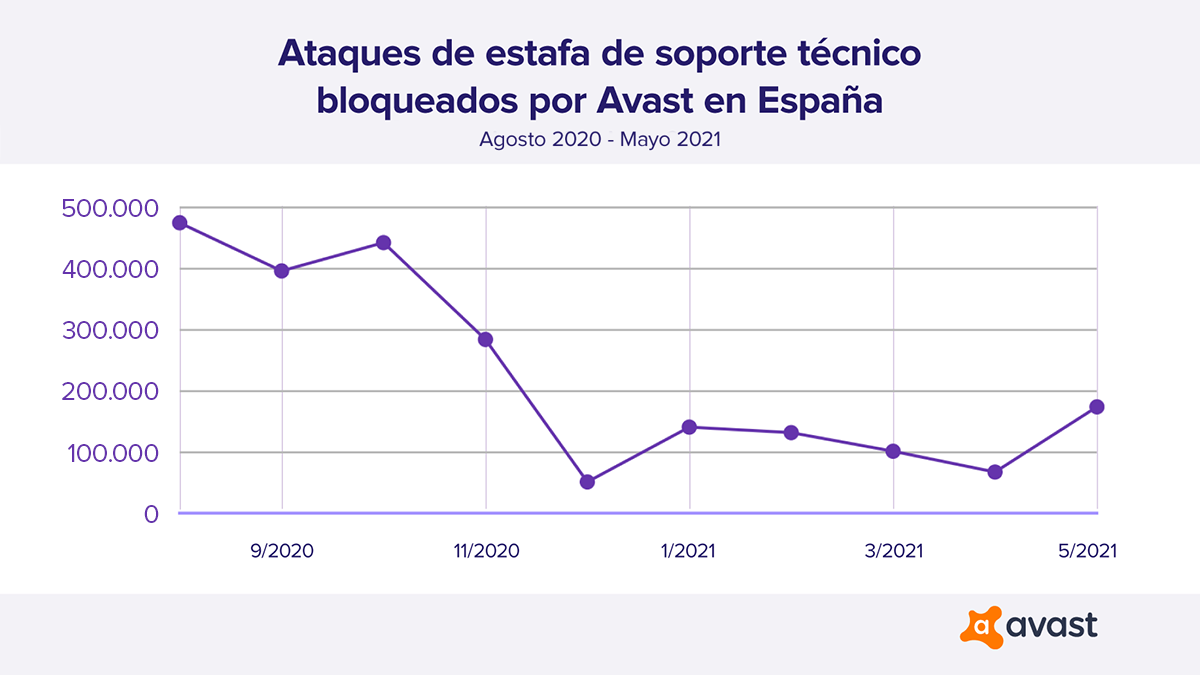

El siguiente gráfico muestra la cantidad de intentos de ataque de fraude de soporte técnico bloqueados en los países de México, Argenitina y España Por Avast desde junio de 2020 hasta mayo de 2021.

El primer paso en el fraude de soporte técnico es hacer que las víctimas potenciales accedan a los sitios que controlan los estafadores. Una vez que las víctimas potenciales están en estos sitios, utilizan una variedad de técnicas para manipular la computadora y el navegador para que parezca que hay un problema que debe solucionarse.

Los estafadores de soporte técnico pueden explotar la publicidad, que es una parte clave de Internet, para atraer a posibles víctimas a sus sitios. Las campañas publicitarias pueden ser realmente complejas y, como todos los sistemas, existen puntos débiles de los que los ciberdelincuentes pueden abusar. Incluso pueden colarse convencer a los anuncios maliciosos (Malvertising) en las redes de anuncios con el fin de obtener una víctima para hacer clic en sus sitios. Y si bien hay muchos tipos de publicidad en línea, en la que nos enfocamos funciona según el principio de las ofertas en tiempo real.

Los estafadores abusan de los mercados publicitarios en línea con anuncios que atraen a las víctimas a su infraestructura, que consiste en servidores que alojan sitios web que están bajo su control. El sitio web puede ser una página web de fraude de soporte técnico o podría ser una página simple que le pide al usuario que permita notificaciones automáticas: los estafadores usan esto para preparar el escenario para anuncios fraudulentos más adelante. También puede ser un complemento de navegador no deseado que puede acceder a los datos de los usuarios.

Notificaciones push

El proceso funciona de la siguiente manera:

Así es como los estafadores de soporte técnico de Internet consiguen que las víctimas accedan a su página. Ahora, hablemos de algunas de las técnicas que usan una vez que una persona está allí.

Los estafadores de soporte técnico a veces usan lo que se llama La Técnica del Cursor Maligno. Esta técnica se puede utilizar para evitar que los usuarios cierren una pestaña o ventana del navegador y funciona en todos los navegadores porque utiliza hojas de estilo en cascada (CSS). CSS es un mecanismo simple para agregar estilo (por ejemplo, fuentes, colores, espaciado) a documentos web. Sin embargo, en este caso, los atacantes abusan de él para tratar de mantenerlo bloqueado en su página maliciosa para que parezca que hay un problema real que necesita que "solucionen".

A pesar de que este truco no es nuevo, nuestros datos muestran que está lejos de ser obsoleto y en realidad es bastante popular.

Evil Cursor funciona abusando de la propiedad del cursor en una página web. La propiedad del cursor se establece en una imagen codificada en base64 con dimensiones de 128 por 128 píxeles. Las dimensiones estándar del cursor son de 32 por 32 píxeles, por lo que de repente los usuarios tienen un cuadro grande que actúa como cursor. Este simple reemplazo del cursor estándar por uno personalizado mucho más grande puede hacer que la navegación sea muy difícil.

A continuación, puede ver un ejemplo del código HTML del sitio web malicioso, abusando de la propiedad del cursor.

Código fuente de EvilCursor

Si decodificamos esta imagen de base64, obtenemos una forma ligeramente diferente del cursor del sistema estándar dentro de un cuadro transparente, como se muestra a continuación.

Imagen decodificada que muestra un cursor falso

El resultado es que el usuario ve solo un cursor "normal", que está en la esquina de la imagen decodificada. Sin embargo, todos los clics apuntan a un área diferente. El resultado final es que cerrar las ventanas emergentes o las pestañas del navegador con el mouse o el panel táctil es más difícil, si no imposible.

Podemos ver esto en acción en la imagen de abajo. Los círculos animados muestran dónde está realmente el cursor usando una función (sitio en inglés) en Microsoft Windows que puede usar para ubicar su cursor. En esta imagen, podemos ver que el cursor está realmente oculto detrás del cuadro de mensaje, mientras que se muestra un cursor falso en el botón "Aceptar". Dado que el cursor real no está en el botón Aceptar, al hacer clic con el botón del mouse no se activará el botón Aceptar. Esto crea la ilusión de falta de respuesta que los estafadores explotan para convencer al usuario de que existe un problema.

Dónde ves el cursor frente a dónde está realmente: una animación predeterminada de Windows indica la posición real del cursor a través del círculo, mientras que el usuario ve el cursor sobre el botón "Aceptar", ya que los estafadores han alterado la posición visual del cursor.

Uno de los primeros trucos simples que utilizaron los creadores de sitios de fraude de soporte técnico fue abusar de una ventana emergente de autorización que en algunos casos imita el diseño del sistema de Microsoft Windows. Hacen esto para engañar al usuario haciéndole creer que el mensaje proviene de Microsoft. Por lo general, esta ventana emergente contiene algunos mensajes básicos y números de teléfono para comunicarse con los estafadores de soporte técnico y no se puede cerrar simplemente. A continuación se muestra un ejemplo de uno de estos mensajes falsos.

Una vez más, los estafadores utilizan una página web especialmente construida para crear la ilusión de un problema. Un formulario de inicio de sesión es lo que los visitantes del sitio web utilizarán para iniciar sesión en un sitio web en particular para acceder al contenido de los usuarios registrados (como una página de perfil). En muchos casos, el inicio de sesión que se muestra no hará nada, ya que los sitios web fraudulentos no tienen ninguna administración. El propósito principal del formulario de inicio de sesión que se muestra es evitar la interacción con el resto de la página web.

Uso del formulario de inicio de sesión

Otra técnica que utilizan los estafadores para hacer que un visitante del sitio web piense que hay un problema que debe solucionarse es bloquear el navegador con descargas de archivos. Esto puede hacer que el navegador se sobrecargue y no responda, haciendo que parezca que hay un problema. Bloquear el navegador con múltiples descargas de archivos también consume una gran cantidad de memoria RAM, lo que ralentiza la computadora de la víctima y crea la impresión de que la computadora está infectada con software malicioso. Los usuarios desinformados se asustan por el comportamiento repentino y desconocido de su computadora y llaman al número de estafadores presentes en la página de destino.

Una vez más, los estafadores usan la codificación en la página web que controlan para crear un comportamiento que hace que parezca que hay un problema que necesita ser "arreglado". El código fuente de la página de destino contiene un script simple que se ejecuta cuando se carga la página, como se muestra a continuación.

Este script desencadena un loop infinito, que consta de dos pasos:

Todo el guión está escrito de una manera muy caótica para ofuscar el propósito real, que es más probable que confunda las herramientas de seguridad.

Lo primero que los usuarios pueden intentar hacer cuando ven una ráfaga inesperada de ventanas emergentes y alertas es, por supuesto, cerrarlas todas. Ya hemos visto que algunas ventanas emergentes no se pueden cerrar fácilmente, ya que están abiertas en un bucle infinito. También hemos visto cómo los sitios de fraude de soporte técnico pueden manipular el cursor para que los usuarios no puedan presionar el botón de cierre. Entonces, ¿qué pasa con los atajos de teclado? Los estafadores de soporte técnico han tenido en cuenta esto en muchos casos y bloquean los atajos de teclado de uso común, como ALT + F4, F5, F12 y la tecla "Escape".

Los códigos de tecla son valores numéricos que corresponden a teclas físicas en el teclado, pero no necesariamente corresponden a un carácter en particular. Por ejemplo, la tecla "A" del teclado produce el mismo código de tecla cuando se presiona, aunque su código de carácter puede ser 65 (A mayúscula) o 97 (a minúscula), dependiendo de si la tecla "Shift" está presionada en el Mismo tiempo.

En el siguiente ejemplo, podemos ver que la página web de los estafadores usa código para reasignar los códigos de teclas que corresponden a los atajos de teclado de uso común.

De hecho, los estafadores han reasignado no solo las teclas sino también el mouse derecho, como se muestra a continuación.

El resultado neto de esta técnica es que cuando un visitante de la página web intenta usar los atajos del teclado o del mouse para cerrar el navegador o navegar fuera de la página, esos no funcionarán porque los estafadores los han secuestrado.

Además de secuestrar los atajos de teclado, otro truco que usan los estafadores es asegurarse de que el botón "atrás" ya no sea una opción para salir de su sitio.

Los estafadores pueden hacer que la página actual aparezca como la página "atrás" cuando haces clic en el botón manipulando el historial de sesiones de tu navegador.

Los estafadores usan la API del historial para manipular el historial de tu navegador, por lo que cada vez que haces clic en "Atrás", simplemente se recarga la página en la que se encuentra actualmente. Mirando el código en el ejemplo anterior, puedes ver que hacen esto reemplazando inicialmente la página a la que irías con el botón Atrás con la página actual.

Aquí, la técnica nuevamente hace que parezca que el navegador está congelado o funciona mal.

Esta técnica es similar a la interferencia de descarga de archivos. En este caso, la página web maliciosa usa un bucle infinito para enviar continuamente comandos de impresión al navegador, lo que una vez más lo hace parecer lento y no responde.

El bucle infinito se inicia mediante un breve script que se ejecuta cuando el navegador carga la página. Durante este ciclo, se llama a una única función window.print () con un intervalo de 100ms. Esta función activa un diálogo de impresión, que evita que el usuario salga de la página, creando un bloqueo del navegador similar al que hemos visto antes. A continuación se muestra un ejemplo del código que hace que esto suceda.

Esta técnica probablemente apunta a navegadores obsoletos como Internet Explorer o versiones anteriores de Safari, porque los navegadores más nuevos pueden salir de la página incluso cuando el cuadro de diálogo de impresión está activo.

El fraude de soporte técnico es un gran negocio global y Avast monitorea varios grupos en todo el mundo.

Hemos dividido a los estafadores en grupos según la geografía y patrones de ataque similares. Estas agrupaciones pueden incluir varios grupos de fraude que utilizan la misma herramienta o utilizan métodos de bloqueo del navegador similares. La siguiente tabla representa los resultados únicos de cada grupo durante el primer trimestre de 2021.

|

Grupo lógico |

Éxitos únicos durante el primer trimestre de 2021 |

|

GR1 |

137,730 |

|

GR2 |

220,557 |

|

GR3 |

1,992 |

|

GR4 |

10,824 |

|

GR5 |

709,615 |

|

GR6 |

70,448 |

|

GR7 |

97.487 |

|

Regiones objetivo |

Técnicas de bloqueo |

|

|

|

Regiones objetivo |

Técnicas de bloqueo |

|

|

|

Regiones objetivo |

Técnicas de bloqueo |

|

|

|

Regiones objetivo |

Técnicas de bloqueo |

|

|

|

Regiones objetivo |

Técnicas de bloqueo |

|

|

|

Regiones objetivo |

Técnicas de bloqueo |

|

|

|

Regiones objetivo |

Técnicas de bloqueo |

|

|

Ahora que hemos descrito varias de las técnicas que usan los atacantes, centrémonos en cómo puedes detectar este tipo de páginas de fraude de soporte técnico, darse cuenta de que estás siendo atacado y qué hacer en estas situaciones.

Las páginas de fraude de soporte técnico se pueden detectar cuando se sabe qué buscar. Lo fundamental es mantener la calma y pensar en lo que acaba de pasar.

Lo primero que debes notar es el proceso de acceso a la página web de soporte. ¿Realmente busqué una página de soporte y llegué aquí directamente desde un motor de búsqueda, o la página apareció por sí sola? Las páginas de soporte oficiales no solo parecen alertarle de que algo anda mal.

El mayor consejo que estás buscando en un intento de soporte técnico fraudulento es a menudo la página web sola. ¿No es sospechoso que el navegador se haya congelado en una página de soporte oficial? ¿Y por qué querrían que los llames? Si una herramienta de seguridad detectara realmente actividad maliciosa, se bloquearía automáticamente sin necesidad de llamar a una línea de ayuda.

Algunas páginas de fraude pueden ser más sofisticadas y parecer casi idénticas al soporte oficial. Sin embargo, lo único que diferencia es la URL de la página. Un dominio complejo en lugar de uno simple es un gran consejo. Si el dominio se parece a mysupport.micr0s0ftzy56.com en lugar de support.microsoft.com, es un consejo de que probablemente no sea un sitio legítimo. De hecho, la única forma de estar seguro de la identidad de un sitio que está viendo es verificar el nombre en el certificado digital, como en la imagen a continuación.

¿Y si el sitio no tiene certificado digital? Esa es una gran advertencia, ya que todos los sitios de soporte legítimos en la actualidad tienen certificados digitales.

Después de eso, puedes identificar sitios fraudulentos respondiendo estas preguntas a continuación. En situaciones que no son obvias, los usuarios siempre deben tener en cuenta la regla de oro sobre la privacidad en Internet: nunca ingresar tus credenciales en una página que no hayas navegado tú mismo o que parezca sospechosa.

Si te encuentras atrapado en una página fraudulenta, ¿qué puedes hacer a continuación? Lo más importante es que recuerdes que no existe una amenaza real hasta que llames al número de fraude y permitas que el estafador acceda a tu computadora a través de herramientas de acceso remoto.

Como explicamos anteriormente, los atacantes utilizan muchos métodos diferentes para engañar a las víctimas haciéndoles creer que su navegador está bloqueado. Sin embargo, siempre es solo una ilusión y para todos los métodos hay un contrapaso. El más obvio, pero el más efectivo, es simplemente salir del navegador. A veces, los estafadores intentan evitar que los usuarios lo hagan cambiando el navegador al modo de pantalla completa, por lo que el botón Salir está oculto a la vista. Esto se puede revertir con un atajo de teclado F11 .

Si incluso eso falla, es seguro salir del navegador a través de la lista de tareas de la computadora. Para hacerlo, en Microsoft Windows abre el Administrador de tareas de la computadora con un atajo de teclado “CTRL + MAYÚS + ESC”, y en Apple Macs abra las Aplicaciones Forzar salida de la computadora con un atajo de teclado Opción, Comando y Esc (Escape). Una vez que la lista de tareas esté lista, busca la tarea del navegador y haz clic en el botón "Finalizar tarea" (Windows) o "Forzar salida" (Mac).

Si eso no funciona, siempre puedes reiniciar la computadora.

El fraude de soporte técnico es un gran negocio y las personas detrás de él utilizan una serie de técnicas para intentar convencerte de que necesitas su ayuda. Como hemos visto, la mayoría de las técnicas que utilizan estos sitios web tienen como objetivo hacer que tu navegador y tu sistema parezcan averiados.

Pero la verdad es que tu sistema está bien y puedes volver a la normalidad saliendo del sitio web.

Lo más importante que debes recordar es que el apoyo legítimo es el apoyo que busca, no el que te busca a ti. Ya sea una llamada telefónica o un sitio web, si alguien o algo te ofrece apoyo que no estabas buscando, es casi seguro que se trate de algún tipo de fraude.

Todo lo que tienes que hacer es colgar el teléfono o navegar fuera del sitio sin interactuar con ellos ni darles ninguna información. Eso es todo lo que necesitas para protegerte.

Información adicional, explicaciones y sugerencias de protección con respecto al fraude de soporte técnico están disponibles en el PSA de fraude de soporte técnico más reciente en el sitio web de IC3 (sitio en inglés).

No hace falta decir que tenemos que concientizar al público sobre el fraude en el soporte técnico; debes formar parte de las conversaciones educativas sobre Internet, tanto en familia como entre amigos. La gente necesita hablar sobre el fraude de soporte técnico a sus abuelos, padres, amigos e hijos. Los usuarios, en caso de duda de si están siendo estafados, siempre deben hablar con familiares y amigos sobre la situación en la que se encuentran, ya que una persona externa puede darse cuenta de una estafa más fácilmente que la persona afectada en el calor del momento.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Política de Privacidad