Jugar es gratis, pero ten en cuenta los costes potenciales relacionados. ¿Son los ciberdelincuentes los verdaderos ganadores?

¿Quién es el objetivo?

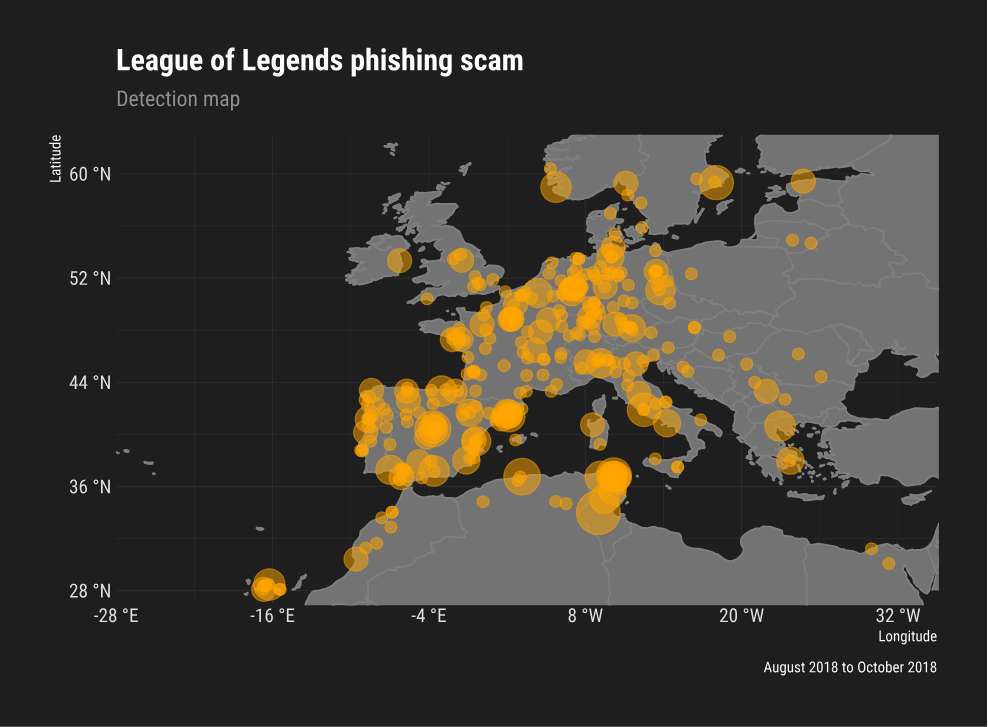

A finales de este verano pasado, empezamos a observar una nueva estafa de phishing por internet destinada a los jugadores de League of Legends. Al parecer, los atacantes dirigen sus actividades principalmente hacia Europa occidental, con la mayoría de los ataques producidos en Francia, seguida de Alemania y España. Y, siendo más de cien millones los jugadores activos en League of Legends cada día, este colectivo es un objetivo atractivo para los estafadores de phishing.

El juego fue publicado inicialmente en 2009 por Riot Games. Su modelo de juego gratuito, relativamente nuevo en aquel momento, le permitió tener mucho éxito, especialmente en Asia. Se calcula que hasta un 5 % del total de la población de Taiwán jugó a este juego durante las horas pico. La infografía siguiente muestra la popularidad de League of Legends, con una cifra de usuarios activos situada entre los suscriptores de XBox Live y los jugadores de World of Warcraft.

¿No juegas a League of Legends? Tus credenciales siguen estando en peligro.

Puede que pienses que el hecho de que un hacker robe las credenciales de una cuenta de League of Legends no es lo mismo que si robara el nombre de usuario y la contraseña de tu correo electrónico personal, ¿no? Piénsalo bien. Las personas tienden a utilizar una misma contraseña para sus distintas cuentas. Como publicó recientemente Dark Reading, tres de cada cinco personas utilizan una única contraseña para distintos servicios. Por lo tanto, aunque te resulte gratis jugar a un juego determinado, el robo de credenciales puede ser valioso si el ciberdelincuente puede usarlas para obtener acceso a tu correo electrónico personal o a tu cuenta de PayPal. Es importante recordar que la reutilización de la contraseña para servicios distintos no es una decisión acertada. Como alternativa, siempre debes utilizar contraseñas seguras y asegurarte de que generas contraseñas únicas.

Vamos a profundizar en la estafa

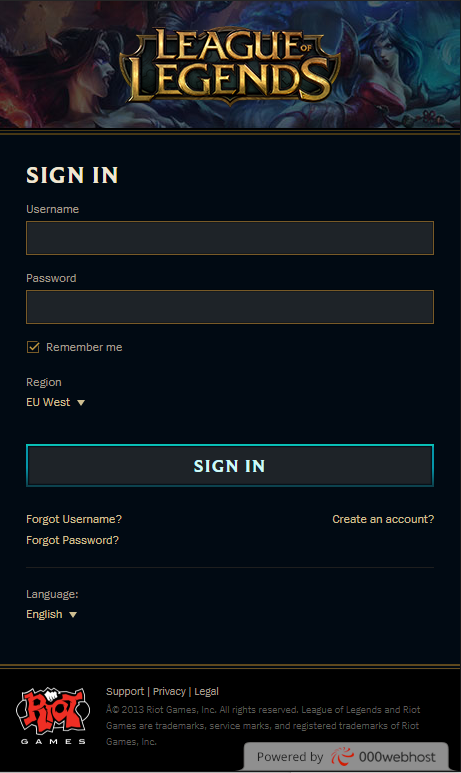

Echemos un vistazo a la estafa de phishing de League of Legends. A primera vista, la página de inicio de sesión parece convincente y real, a los ojos de personas inexpertas. La calidad de la imagen no está degradada y el diseño imita con bastante realismo el aspecto del sitio web original. Los enlaces para restablecer la contraseña o para recuperar una cuenta redirigen al sitio web real de Riot Games.

Sin embargo, tras una evaluación más a fondo de la pantalla de inicio de sesión, podemos descubrir fácilmente una enorme señal de alerta: el hosting del sitio web lo realiza un proveedor gratuito: 000webhost. Puede verse en el pie de página de la parte inferior derecha del sitio. Las empresas reconocidas, del tamaño de Riot Games, rara vez utilizan un hosting gratuito. Además, algunos elementos de la interfaz de usuario del sitio no funcionan. Resulta imposible activar la casilla «Remember me» o seleccionar la región deseada. Esta opción queda siempre marcada como «EU west». Siempre debes aumentar tu nivel de sospecha si detectas elementos de la interfaz de usuario que no funcionan correctamente.

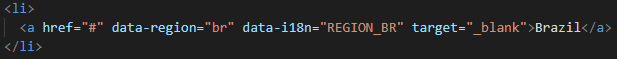

Una mirada más profunda al código HTML nos permite ver claramente que el enlace redirige solo a la parte superior de la página: «href="#"».

Al hacer clic en el botón de inicio de sesión, las credenciales del usuario se envían al archivo «done.php» y probablemente al correo electrónico del atacante, o se almacenan en otro sitio para su uso posterior.

Detección de una URL sospechosa

Antes de seguir, vamos a repasar algunos conceptos básicos de las URL. Debes saber que conocer la estructura de una URL puede ayudarte a distinguir los sitios web potencialmente sospechosos de aquellos que son de confianza. En este caso, nos centraremos en los elementos básicos de una URL: dominio de nivel superior, nombre de dominio y subdominio. La imagen siguiente muestra la URL de un sitio web de la compañía Avast.

El dominio de nivel superior (TLD) es la sección que va después del último punto entre las barras. Sería «.com,» que arriba aparece resaltado de color azul. Probablemente conocerás muchos otros, como «.es», «.org», «.net», etc. El nombre de dominio es el segmento situado a la izquierda del TLD, de nuevo terminado con un punto y resaltado de color rojo arriba. En general, el nombre de dominio es el nombre de tu sitio web y normalmente es el nombre de una compañía o una marca asociada que sea fácil de recordar, como «Avast». El punto fundamental aquí es que los nombres de dominio personalizados siempre tienen un coste económico. Por último, el nombre de subdominio aparece resaltado de color naranja. Está situado a la izquierda del nombre de dominio y termina con el nombre de protocolo, «https://» en el ejemplo anterior.

La creación de un subdominio es una forma barata de desarrollar muchos sitios web independientes dentro del propio dominio. También puedes conseguir más sitios creando carpetas diferentes. Los subdominios, no obstante, proporcionan una manera fácil de asignar recursos. Es por ello que el subdominio es la única parte modificable de la URL cuando se utiliza un hosting de sitio web gratuito. Quizás te preguntes cómo puedes saber si un sitio web utiliza un hosting gratuito (en lugar de uno de pago). Nunca resulta fácil saberlo. Pero aquí te presentamos algunos de los nombres de dominio de hosting gratuito más frecuentes: «bravenet», «weebly», «000webhost», «x10hosting», «awardspace», «5gbfree», «freehostia», «freewebhostingarea», «godaddysites».

¿Por qué un sitio web utilizará un hosting gratuito?

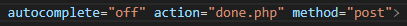

La razón principal por la que muchas estafas de phishing usan un hosting gratuito es económica. Las estafas de phishing no ocupan mucho espacio de disco y no generarán una gran cantidad de tráfico. No necesitan ninguna de las prestaciones avanzadas que proporcionan los servicios de pago. Por lo tanto, el hosting gratuito es la opción más lógica. Según los datos que hemos recopilado de distintas URL de phishing del mismo tipo de amenaza, el hosting de la estafa de League of Legends se realiza mayoritariamente en 000webhost.

Como puedes ver, los ciberdelincuentes tienden a hacer que los sitios de phishing parezcan más fiables mediante la creación de un nombre de subdominio que imite el nombre original. En este ejemplo, apuestan por la posibilidad de que la víctima no preste atención al sitio de hosting, que no lo conozca o que no sepa que es gratuito. Como se describió anteriormente, los atacantes intentan imitar el sitio web real «leagueoflegends.com» modificando el nombre de subdominio. No es necesario tener muchos conocimientos para darse cuenta de que el nombre «league0flegendsIII» tiene un aspecto sospechoso. En la imagen anterior, vemos que el patrón se repite una y otra vez.

Esta es la razón por la que algunos navegadores modernos intentan resaltar el dominio de hosting (000webhostapp.com) en la barra de título del navegador. El navegador de internet Opera muestra el nombre de subdominio de color gris, de forma predeterminada, como se muestra a continuación. El navegador Mozilla utiliza un enfoque muy parecido.

El navegador Safari en MacOS, por otro lado, ha optado por un planteamiento distinto con las últimas actualizaciones y muestra solo el nombre de dominio, de forma predeterminada. Y Google, con su navegador Chrome, declaró recientemente que la estructura de las URL se está volviendo demasiado compleja para un usuario medio y está pensando en la posibilidad de dejar de utilizarlas.

Otra ventaja que juega a favor de los atacantes es el certificado SSL que se muestra como un candado verde en la barra de búsqueda. Se proporciona para cada subdominio de 000webhostapp como opción predeterminada. Por desgracia, un certificado SSL no significa necesariamente que el usuario deba confiar en el sitio web. Se trata simplemente de un indicador de que la comunicación entre el usuario y el sitio web está cifrada. Por lo tanto, aunque la información no será visible para terceros, el sitio podrá seguir realizando un uso inadecuado de los datos que se transmiten al sitio web.

Cuatro formas de tener las credenciales protegidas

- Revisar la URL: si no estás seguro de si un sitio web es de confianza o no, revisa siempre de una forma más atenta la estructura de la URL. Una mirada al nombre de dominio nos dice muchas cosas. Si incluye ceros en lugar de letras «O», como en nuestro ejemplo «leage0flegends», es posible que algo no vaya bien.

- Buscar el host: es muy extraño que una compañía tenga una página de inicio de sesión en un sitio de hosting gratuito; aunque muchos usuarios quizás no conozcan ningún sitio de hosting gratuito, es posible consultar el host con una búsqueda rápida en Google.

- Desconfiar de los enlaces falsos: es muy habitual que un sitio web de phishing tenga desactivados todos los enlaces que no son importante para el atacante, o que no funcionen. Intenta hacer clic en el enlace del acuerdo de licencia o de recuperación de contraseña olvidada, o en cualquier otro enlace, para ver si funcionan. Si no lo hacen, mucho cuidado.

- Utilizar un antivirus potente: el uso de una solución como Avast Free Antivirus garantiza que las URL visitadas se analizan en busca de características sospechosas. Nuestra solución también utiliza inteligencia artificial y reconocimiento visual para comprobar automáticamente la URL de un sitio en busca de tokens sospechosos, metainformación de un dominio y aspectos visuales desubicados, para mantener a los usuarios protegidos frente a los sitios web de estafa.