El ransomware llamado “BadRabbit”, basado en el código de NotPetya, se está propagando.

Anteayer, una nueva cepa de ransomware, llamado BadRabbit, empezó a propagarse. Esta vez, los ciberdelincuentes utilizaron populares sitios web de noticias rusas para difundir el ransomware. A pesar de reciclar parte del código de NotPetya, BadRabbit no se extendió de forma tan generalizada como WannaCry o NotPetya. Sin embargo, logró afectar al Ministerio de Infraestructura de Ucrania, al aeropuerto de Odessa, al metro de Kiev y a dos medios rusos.

BadRabbit solicita un rescade de .05 Bitcoin o $276 dólares americanos.

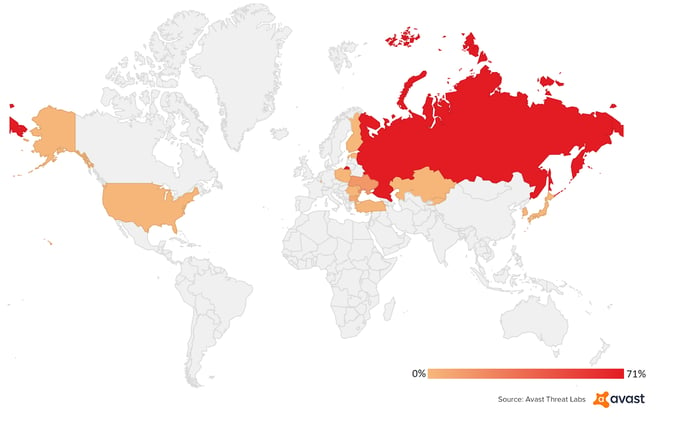

De acuerdo con el Laboratorio de Amenazas de Avast, hasta el momento, usuarios de 15 países han sido atacados. El país más atacado es Rusia, con el 71 por cierto de las detecciones detectadas, seguido de Ucrania con el 14 por ciento y Bulgaria con el 8 por ciento.

Mientras que Estados Unidos y otros países de Europa central y oriental, incluidos Polonia y Rumania, también se han visto afectados, el número de encuentros en estos países, incluyendo Estados Unidos, fue mucho más bajo que lo observado en Rusia. Sin embargo, en el momento de redactar este informe, calculamos una tasa de detección de solo un uno por ciento o menos en cada una de estas regiones.

Mapa de los ataques de BadRabbit

Cómo se propaga BadRabbit

Para infectar los dispositivos con BadRabbit, los ciberdelincuentes infectaron sitios web de noticias populares en Rusia, como Interfax y Fontanka, con el objetivo de atacar a los visitantes de estos sitios. Aunque uno de los objetivos del ransomware es recolectar dinero, otro de los objetivos puede ser desactivar las operaciones de una compañía. Las campañas previas de ransomware de este año han demostrado que esto se puede lograr, ya que algunas de las grandes empresas afectadas incluso enviaron a sus empleados a casa el día posterior a la infección de sus sistemas. El script malicioso inyectado en estos sitios web comprometidos incitó a los visitantes a descargar una falsa actualización del instalador de Adobe Flash. Una vez ejecutado, BadRabbit empieza a hacer su trabajo.

Una vez BadRabbit infecta un dispositivo, intenta propagarse dentro de la red conectada para infectar a más dispositivos. BadRabbit tiene un conjunto de combinaciones de inicio de sesión y contraseñas que se utilizan para moverse por la red local. Además, utiliza Mimikats para extraer otras combinaciones utilizadas por el usuario infectado. Esta técnica también fue utilizada anteriormente por NotPetya. Este movimiento se realiza a través del protocolo SMB, pero a diferencia de WannaCry y NotPetya, esta vez no se utilizaron exploits. La propagación dentro de las redes internas se basa solo en contraseñas extraídas, ataques de inicio de sesión de diccionario o en recursos compartidos en redes completamente abiertas.

Mimikatz explota un proceso de Windows llamado LSASS (Servicio de Subsistema de Autoridad de Seguridad Local) que almacena hashes y contraseñas utilizadas durante varias sesiones de autenticación, por ejemplo, al acceder a una carpeta compartida utilizada en un dispositivo diferente. Para acceder a la carpeta compartida y/o a un dispositivo diferente, se debe ingresar un nombre de usuario y contraseñas. Las credenciales se almacenan en LSASS para que no necesiten ser ingresadas nuevamente durante la sesión activa.

Escanea la memoria LSASS para encontrar pres de credenciales y posteriormente las vuelca. Los ciberdelincuentes pueden utilizarlas para autorizar el acceso a recursos compartidos remotos, que es lo que necesita el ransomware BadRabbit para cifrar recursos compartidos remotos o para expandirse a máquinas adicionales.

Para evitar que Mimikatz haga su trabajo, es posible ejecutar LSASS en modo protegido en los sistemas Windows 8.1 y posteriores. Desafortunadamente, esta opción no está activada por defecto.

Proceso de cifrado

En lugar de reinventar la ruda, los ciberdelincuentes detrás de BadRabbit simplemente han reutilizado partes del código de NotPetya. Todo lo que tenían que hacer era corregir errores y adaptar el código para nuevos requisitos.

BadRabbit cifra el disco y los archivos en el dispositivo infectado. Los archivos se cifran primero, utilizando el cifrado integrado en Windows (Crypto-API). Simultáneamente, se instala un software de cifrado de disco, Diskcrypt, en el PC y se parara para el reinicio del sistema, tras lo cual se realiza el cifrado a nivel de disco. BadRabbit utiliza el software legítimo Diskcrypt para esta tarea, que tiene más de tres años.

Durante el proceso de instalación de Diskcryptor, el malware crea un servicio llamado “cscc”. En caso de error, el servicio “cdfs” (sistema de archivos CD-ROM) de Windows se secuestra en su lugar.

BadRabbit también cifra archivos en el sistema. El archivo original está cifrado en su ubicación original, lo que reduce en gran medida la posibilidad de recuperarlo sin la clave de descifrado. A veces, las cepas de ransomware escriben contenido del archivo cifrado en un nuevo archivo que posteriormente sustituye al archivo original. Sin embargo, si se elimina un archivo, todavía se puede encontrar en algún lugar en la unidad del dispositivo y, por lo tanto, se puede recuperar.

BadRabbit cifra archivos utilizando AES-128, que es lo suficientemente fuerte como para que no se pueda descifrar por la fuerza bruta, además de utilizar la misma clave de cifrado para todos los archivos del PC infectado. Los archivos cifrados están marcados por una cadena “cifrada” al final de su contenido.

La calve de cifrado es una clave aleatoria de 33 bytes, generada utilizando CryptGenRandom, un generador de números aleatorios de alta calidad. Esa clave se convierte en una contraseña de texto de 32 caracteres que luego se envía a un hash MD5. El resultado del hash MD5 es la clave para el cifrado AES-128, es decir, la clave de cifrado de archivos.

La clave AES-128 está empaquetada junto con el nombre del dispositivo, el nombre de dominio, la zona horaria y un valor aleatorio. Luego se cifra con la clave RSA pública que está codificada en binario. El resultado se almacena en un archivo X:\readme.txt (donde “X:” es una unidad fija en el sistema) como “ID de usuario”, que también se presenta en la pantalla de inicio.

A diferencia de NotPetya, que apareció en julio, la generación de la clave de cifrado se realiza correctamente esta vez. Eso significa que los archivos cifrados por BadRabbit no están dañados, mientras que los archivos afectados por NotPetya sí lo estaban.

Tratando de ser más astutos que los buenos

Para eludir la detección del virus, el ransomware utiliza complicadas líneas de comando para evitar o engañar a los analizadores de línea de comandos y añade referencias a Juego de Tronos. Un ejemplo de tal línea de comando es:

C:\Windows\system32\cmd.exe /c schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR "C:\Windows\system32\cmd.exe /C Start \"\" \"C:\Windows\dispci.exe\" -id 4294681185 && exit"

Que realmente significa:

C:\Windows\dispci.exe -id 4294681185

Si los cibercriminales hubiesen utilizado la línea de comando real, el software antivirus habría detectado inmediatamente el software de cifrado de disco.

Tanto Avast como AVG detectan BadRabbit como Win32:Malware-gen, protegiendo a los usuarios de Avast y AVG frente a BadRabbit.

Cómo evitar la infección de BadRabbit

Existe un tipo de archivo “vacuna” que evitará que BadRabbit infecte un dispositivo si el archivo está presente. Si estás ejecutando el sistema como administrador y hay un archivo llamado “C:\Windows\cscc.dat”, el malware no se ejecutará. Puedes crear este archivo creando un archivo txt y renombrándolo cscc.dat y guardándolo en C:\Windows\.

Si tu PC ya está infectado por BadRabbit, te recomendamos no pagar el rescate, como recomendamos con todo el ransomware. Pagar el rescate demuestra a los ciberdelincuentes que el ransomware es una forma efectiva de ganar dinero y los anima a seguir propagándolo.

Para protegerte del ransomware como BadRabbit:

- Instala un antivirus en todos los dispositivos posibles, incluyendo tu smartphone. El software antivirus bloqueará el ransomware que te puedas encontrar.

- Actualiza todo tu software cada vez que esté disponible una nueva versión que pueda ayudar a evitar que el ransomware aproveche una vulnerabilidad de software para infectar tu dispositivo. Si bien en este caso se solicitó a las víctimas que actualizaran su Adobe Flash y pensaban que estaban haciendo lo correcto, es importante actualizar solo los programas desde canales de distribución oficiales.

- Ser cuidadoso también puede ayudar a evitar el ransomware. Pese a que esta vez los sitios web legítimos fueron infectados, en general debes mantenerte alejado de sitios web con mala reputación, ten cuidado con lo que descargas y no abras enlaces o archivos adjuntos que te envíe un desconocido. Muchas personas no creen que un documento Word o Excel pueda derivar en la descarga de algo malicioso, por lo que a los ciberdelincuentes les gusta utilizarlos para sus ataques. Los archivos adjuntos maliciosos, enviados en forma de documento Word o Excel, suelen solicitar la activación de macros, lo que permite que el documento descargue de Internet malware, incluido ransomware.

- Aunque no evite el ransomware, realizar copias de seguridad de tus datos con cierta frecuencia ayudará a evitar la pérdida de datos en caso de caer víctima del ransomware. Realizar una copia de seguridad de tus datos de forma regular, mientras no estás conectado a la red, en un disco duro externo que tampoco esté conectado a Internet, reducirá en gran medida el riesgo de que alguien pueda acceder a tus datos a través de Internet.

Continuaremos monitorizando y analizando el ransomware BadRabbit. A medida que descubramos nueva información, se publicarán las actualizaciones para nuestros usuarios.