Jakub Křoustek, experto de Avast, responde a preguntas abiertas sobre Petna, el software malicioso basado en Petya que infectó equipos de todo el mundo.

A finales de Junio, y menos de dos meses después del brote de WannaCry, hemos sido testigos de otro ataque de ransomware a gran escala. En las horas y los días posteriores al ataque, esta variedad recibió diversos nombres: Petya, Petna, NotPetya, EternalPetya y Nyetya son solo algunos de ellos. Al principio se decía que era un software malicioso basado en Petya, pero, para simplificar, lo vamos a llamar Petna.

Existen muchas incógnitas acerca de Petna y no solo sobre la denominación que debe recibir. ¿Se trata del ransomware Petya o es una variante de Petya? ¿Se debe considerar como ransomware o como wiper? ¿Se diseñó para destruir o se propagó para obtener un beneficio económico?

Partiendo de la información disponible, vamos a aclarar algunos conceptos:

¿Petna se sigue propagando?

No, ya no. La epidemia de Petna se produjo hace tres días. La propagación comenzó a primera hora del 27 de junio. Petna alcanzó su máxima propagación ese día y realizó miles de intentos de ataques cada hora. Pasado este máximo, la intensidad de los ataques cayó de forma notable el mismo día y, desde entonces, hemos venido observando una presencia muy baja.

¿Este ataque es comparable al de WannaCry?

Consultando la información obtenida de nuestra base de usuarios, no se puede comparar. Se registraron 20 000 ataques en todo el mundo, una cifra mucho menor que los 1,5 millones de ataques de WannaCry que hemos impedido hasta la fecha.

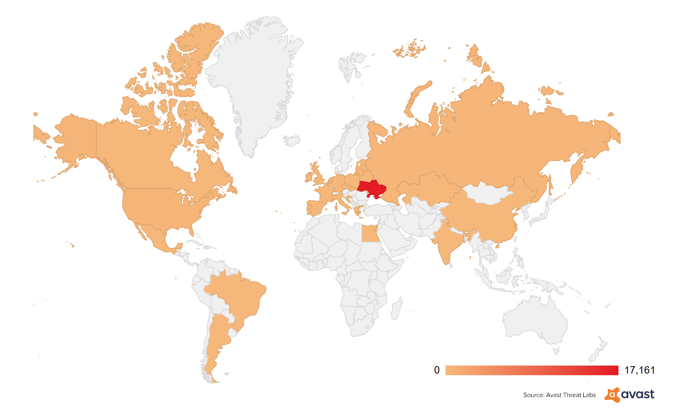

¿Qué países fueron los más perjudicados?

Según nuestros datos telemétricos, Ucrania, blanco de más del 90 % de los ataques, fue el más afectado con diferencia. Los otros fueron Estados Unidos, Rusia, Lituana, Bielorrusia, Bélgica y Brasil, que sufrieron cientos de intentos de ataques.

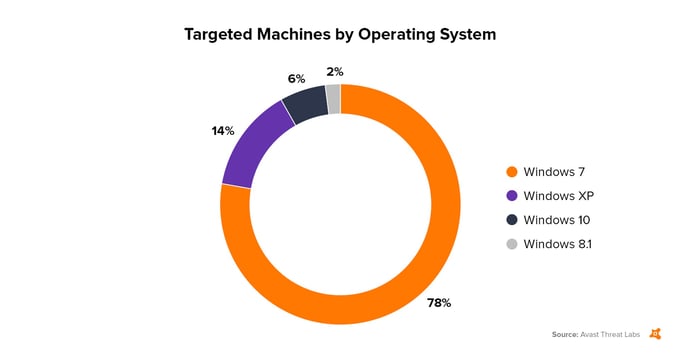

¿Qué sistemas operativos se vieron afectados?

La mayoría de los ataques que observamos se dieron en equipos Windows 7 (78 %) y Windows XP (14 %). El número de ataques dirigidos a sistemas más modernos fue mucho más reducido.

¿Cómo consiguió Petna introducirse en los equipos?

Cuando analizamos el brote, hallamos un vector de infección asociado a un programa de actualización del software de contabilidad ucraniano, M.E.Doc, motivo por el cual este país resultó tan gravemente afectado.

Es una amarga paradoja, ya que siempre se advierte a los usuarios de que deben actualizar el software y, en este caso concreto, lo que inició la cadena de infección fue un programa de actualización de este software que tenía un troyano.

No obstante, se sigue investigando la posible existencia de otros vectores de infección.

¿Por qué el ataque afectó también a equipos de fuera de Ucrania?

Una de las razones es que algunas de las empresas afectadas cuentan con filiales en Ucrania. Después de infectar un equipo, Petna se propagaba dentro de la red. De este modo, llegó hasta equipos situados en otros países. Seguimos investigando la posible existencia de otros vectores de infección.

¿Qué sucede cuando Petna infecta un equipo?

Cuando Petna infecta un equipo, intenta cifrar los archivos con determinadas extensiones. La lista de los archivos que puede cifrar no es tan extensa como la de los archivos que normalmente cifran las variedades de ransomware ni el virus original, Petya, pero contiene formatos que corresponden a fotos, documentos, códigos fuente, bases de datos, imágenes de disco, etc. Aparte de cifrar archivos, Petna también actúa como un gusano, ya que intenta autorreplicarse en otros equipos conectados a la red local. Como explicamos en la anterior publicación del blog, se propaga a través de tres métodos: aprovechando la vulnerabilidad EternalBlue (conocida por el caso de WannaCry), aprovechando la vulnerabilidad EternalRomance y por medio de los recursos compartidos de red de Windows, a los que se accede robando las credenciales de la víctima (se consiguen con una herramienta empaquetada parecida a Mimikatz que extrae contraseñas) y con herramientas legítimas como PsExec y WMIC. Por último, tras cifrar los archivos y propagarse, intenta impedir que Windows arranque (cambiando el registro de arranque principal o MBR) y, después de forzar el reinicio, cifra la tabla maestra de archivos (MFT) de la unidad del sistema. Esto impide el arranque de Windows, con lo que el equipo queda inservible.

¿Petna puede infectar mi equipo aunque tenga todos los parches necesarios?

Sí, puede ocurrir si en el software malicioso se producen movimientos laterales, como hemos descrito arriba. Aunque las vulnerabilidades EternalBlue y EternalRomance estén parcheadas en un equipo, el virus lo puede infectar empleando el tercer método de intrusión.

¿Se trata de Petya, de WannaCry 2.0 o de otra cosa?

No hay dudas de que Petna se basa en Petya. Por ejemplo, el cifrado de la MFT es muy parecido al de "Golden" Petya, pero no es exactamente igual. Ahora nos hemos fijado en algunas diferencias que en versiones anteriores de Petya pasamos por alto. Se han hallado indicios de que el autor de las modificaciones no es el creador de Petya, Janus, quien ya lo señaló en Twitter.

La principal similitud entre Petna y WannaCry es que ambos utilizan la vulnerabilidad EternalBlue para propagarse.

Existen rumores de que Petna no cifra los archivos, sino que borra los discos

No es verdad. Esta variedad sí cifra los archivos y las MFT. Que estos archivos se puedan descifrar o no ya es otra cuestión.

¿Existe alguna herramienta gratuita para descifrar?

Por desgracia, no existe ninguna. Además de cifrar archivos, Petna también cifra las MFT, lo cual complica mucho el proceso de descifrado.

¿Hay que pagar el rescate exigido?

¡No! Desaconsejamos pagar el rescate en todos los casos, ya que pagarlo refuerza a los delincuentes y esto los puede animar a continuar. Asimismo, la probabilidad de no recuperar los datos a pesar de haber pagado el rescate es muy elevada. En este caso concreto, es más evidente que nunca. Se preguntará el porqué.

- Poco después del brote, el proveedor de servicios de correo electrónico cerró la dirección oficial wowsmith123456@posteo.net, que figuraba en la pantalla en la que se instaba a las víctimas a enviar el rescate. Esto significa que los autores de Petna no pueden saber quién ha pagado y quién no.

- Ni siquiera es posible descifrar la MFT porque su clave se pierde cuando Petna la cifra. En versiones anteriores de Petya, esta clave se almacenaba en el identificador de la víctima, pero, en el caso de Petna, se trata de una cadena cualquiera.

- Además, el cifrado que se usa en estos archivos es bastante caótico. Como ya señalamos anteriormente, existe un error en la implementación que puede impedir la recuperación de algunos archivos.

- Aun dejando de lado los inconvenientes citados, sería muy difícil que los autores de Petna lograran descifrar del todo los equipos infectados. Para conseguirlo, habría que establecer numerosas comunicaciones con las víctimas para descifrar primero la MFT y después los archivos.

Como puede ver, las posibilidades de descifrar completamente un equipo infectado, aunque se encargaran de ello los autores de Petna, son casi nulas,

pero las víctimas del virus siguen pagando los rescates. En el momento de redactar esta publicación, la cartera de bitcoines de Petna contenía casi 4 bitcoines, en torno a 10 000 dólares, que no es mucho, en comparación con el daño causado.

¿Se trató una prueba? ¿Podemos esperar más ataques de este tipo?

Muchas personas especulan con que WannaCry era una prueba, pero no hay indicadores de que esto sea cierto. No obstante, es muy probable que cada vez veamos más variantes de ransomware que sigan el mismo patrón que los gusanos, sobre todo teniendo en cuenta que WannaCry y Petna han confirmado la viabilidad de este mecanismo.

¿Cuál era la intención de este ataque? ¿Fue un ataque auspiciado por el Estado?

(Buscando una bola de cristal... ). Vamos a resumir lo que ha pasado. Este ataque, al igual que muchos otros perpetrados durante los últimos meses, ha asestado los más duros golpes a Ucrania. En este último ataque se usó una versión modificada de una de las variantes de ransomware más avanzadas y destructivas creadas hasta el momento: Petya. Las modificaciones y ampliaciones de Petya son más que sospechosas: las personas responsables modificaron un ransomware corriente hasta convertirlo en indescifrable. Además, pagar el rescate perdía sentido y esto no es normal tratándose de ransomware, ya que lo que motiva su propagación suele ser ganar dinero. El pago no estaba asociado con una página de Tor, sino con una dirección de correo electrónico alojada en un proveedor común, y rápidamente se supo que Petna no se podía descifrar, así que muy poca gente pagaba el rescate.

Si observamos el caso con calma y detenimiento, podemos decir que hemos visto docenas de variantes de ransomware con una codificación deficiente que prácticamente imposibilitaba el descifrado, algo que, casi con toda seguridad, los autores no hicieron deliberadamente. Otros delincuentes utilizan el código binario del ransomware y parchean las instrucciones de pago para que figuren sus propias carteras. El resultado es que las víctimas no pueden recuperar los archivos. Asimismo, se han publicado casi a diario versiones de prueba de nuevas variantes de ransomware, a menudo con errores fatales en los algoritmos de cifrado o sin unas instrucciones de pago.

Si seguimos viendo a Petna como un tipo de ransomware, encontraremos muchas similitudes con los casos anteriores y podremos concluir que sus errores fueron, probablemente, el resultado de un trabajo mal hecho.

Sin embargo, dados los efectos de Petna, también debemos adoptar otras perspectivas. Una de las posibilidades es que el objetivo principal era, únicamente, hacer daño. En este caso, hay que admitir que los autores lo han conseguido. Según la información publicada, cientos de equipos resultaron infectados y quedaron inservibles, lo cual dejó paralizadas a las empresas. Desde este punto de vista, la historia del ransomware sería una simple tapadera con un jugoso botín para los autores: los 10 000 dólares que tienen en la cartera de bitcoines. Y, por último, también existe la hipótesis de que la finalidad de Petna era provocar un gran desastre para tapar otros ataques (furtivos) que se estaban perpetrando simultáneamente.

Avast detecta y protege a los usuarios de Avast y AVG frente a todas las variantes conocidas de Petna por medio de escudos de protección dotados de varias capas, como el Escudo de archivos, el Escudo de comportamiento y el Escudo de ransomware, así como con un cortafuegos que detecta vulnerabilidades.