Actualización de Avast sobre WannaCry: quién ha sido infectado, quién ha sido el objetivo, cómo eliminarlo y más.

Pese a que el pasado viernes no fue viernes 13, sí que lo parecía. PCs de todo el mundo, incluyendo los de hospitales y agencias del gobierno, fueros atacados por el ransomware WannaCry (también conocido como WanaCrypt0r o WCry), causando el caos. Hasta ahora, hemos observado más de 250.000 detecciones en 116 países. Más o menos, el 15% de nuestros más de 400 millones de usuarios de todo el mundo no han instalado el parche que corrige la vulnerabilidad MS17-010, lo que les ha podido hacer vulnerables al ataque, siempre que Avast no los estuviese protegiendo.

El viernes por la tarde, observamos más de 50.000 detecciones de ransomware en la base de usuarios de Avast. Poco después, sobre medianoche, el número de detecciones aumentó a más de 100.000. Lo que esto significa es que más de 100.000 usuarios de Avast se toparon con el ransomware, pero fueron protegidos ya que Avast bloqueó el ransomware y evitó que los PCs se infectaran. Al establecerse la situación, concluimos que se trataba del peor brote de ransomware de la historia.

Por dónde se movía WannaCry

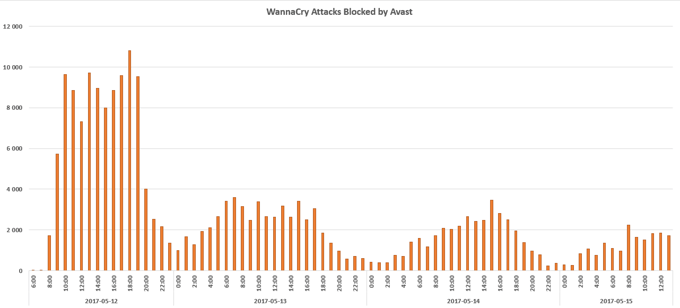

Debajo está el gráfico que muestra cuando incrementaron las detecciones y cuando volvieron a bajar.

Detectamos todos los componentes de WannaCry, no solo las variables que incluyen el gusano, también las que simplemente cifran los archivos y no se propagan. El gusano determina cómo se propaga WannaCry, lo que describimos más adelante. Algunos investigadores dicen que la propagación ha finalizado, pero esto sólo es cierto para la variante de WannaCry que anteriormente se propagaba como un gusano.

Observamos 10.000 detecciones por hora, poco después del brote, un número muy alto para una sola variedad de malware.

Después de que un analista de malware presionara el interruptor de la muerte, algo que describiremos más adelante, el número de detecciones se redujo significativamente a, aproximadamente, 2.000 por hora. Este ratio ha seguido descendiendo hasta ahora y esperamos que esta tendencia continúe.

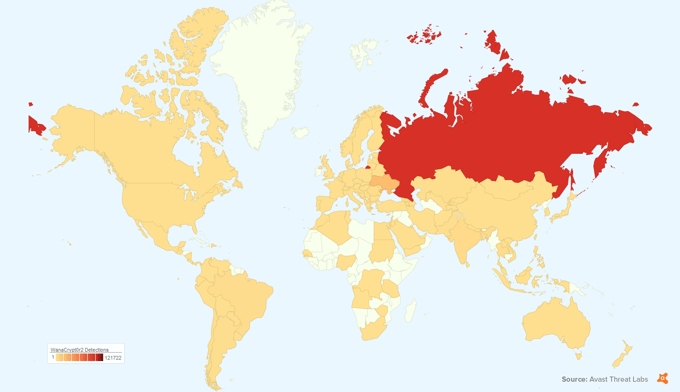

Según nuestros datos, los 10 países más afectados han sido (en orden): Rusia, Ucrania, Taiwán, India, Brasil, Tailandia, Rumanía, Filipinas, Armenia y Pakistán. Más de la mitad de los intentos de ataque bloqueados en nuestra base de usuarios fueron bloqueados en Rusia.

¿Quién era el objetivo de WannaCry?

WannaCry, como la mayoría de variantes de ransomware, no tenía un objetivo en concreto. El ransomware utilizó un exploit conocido como ETERNALBLUE, que se aprovecha de una vulnerabilidad de Windows SMB (Server Message Block, un protocolo de transferencia de archivos) etiquetada como MS17-010. De este modo, WannaCry atacaba ciega y aleatoriamente a aquellas personas que no instalaron el parche que soluciona la vulnerabilidad, publicado por Microsoft en marzo.

WannaCry se propagó tan agresivamente debido a que, cada PC Windows conectado a una red, con la vulnerabilidad MS17-010, podía ser infectado sin la interacción del usuario. El malware activo en un PC analiza tanto la red local como la subred y elige direcciones IP aleatoriamente. Cuando encuentra un PC vulnerable, el ransomware también se propaga a dicho PC, algo posible debido a que WannaCry contiene un gusano.

Los usuarios de Windows XP estaban indefensos ante el ataque. Microsoft dejó de ofrecer soporte para este sistema operativo en 2014, por lo que incluso si los usuarios de Windows XP deseaban descargar el parche, no podían. Desde entonces, Microsoft ha lanzado un parche para sistemas operativos antiguos.

Pese a que Windows XP era el más vulnerable, dada la no disponibilidad del parche antes del ataque, la mayoría de ataques que bloqueamos ocurrieron en Windows 7, en PCs donde la actualización de seguridad no estaba instalada pese a estar disponible. Animamos a todos los que no han instalado el parche de seguridad, incluyendo a los que tengan una versión antigua de Windows, a instalarlo con urgencia.

Grandes compañías, como Telefónica y el Deutsche Bahn fueron afectadas por el ataque, y peor aún, hospitales de todo el mundo también fueron afectados. A menudo, los hospitales no suelen tener mucho presupuesto para mantener sus sistemas actualizados, por lo que fueron especialmente afectados el viernes, algo que también afecto al cuidado de los pacientes.

Eliminando WannaCry

Eliminar WannaCry de un PC no es difícil, un software antivirus debería ser capaz de eliminar el ransomware metiéndolo en cuarentena, pero esto no soluciona el problema, los archivos seguirán cifrados.

En este momento, basándonos en nuestros análisis, no hay una herramienta gratuita de descifrado, ya que el cifrado utilizado parece muy robusto (AES-128 combinado con RSA-2048). Si tu PC ha sido infectado, la mejor solución es recuperar tus archivos de una copia de seguridad. Deberías hacerlo en un PC limpio, con todos los parches instalados y con la máxima seguridad. También deberías hacerlo sin estar conectado a Internet, para minimizar el riesgo de cifrar también el dispositivo donde almacenas la copia de seguridad.

El interruptor de la muerte

Un investigador conocido en Twitter como MalwareTech descubrió la manera de evitar que la variante más prevaleciente de WannaCry siga propagándose.

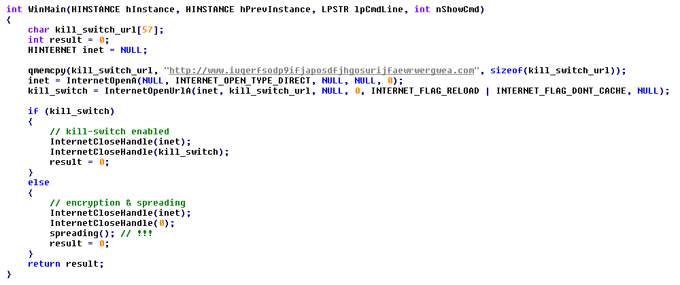

La motivación por la que se incluyó un interruptor de la muerte no está del todo clara. Creemos que el interruptor de la muerte fue incluido en el ransomware para que el grupo que anda detrás de WannaCry pudiese detenerlo cuando quisiera. El interruptor de la muerte funciona así: Si WannaCry hace una petición a un dominio en concreto, www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com, (te retamos a tratar de memorizar este nombre de dominio) y recibe una respuesta, indicando que el dominio está activo, el malware deja de propagarse. Antes de que el interruptor de la muerte estuviese activo, el dominio no estaba registrado y WannaCry se propagaba incontrolablemente.

En otras palabras, piensa en este interruptor de la muerte como si fuese el freno de mano de tu coche. Puedes utilizarlo en casos de emergencia, para parar el vehículo, pero no puedes utilizarlo para controlar tu coche. Lo mismo se aplica en este caso, detuvo inmediatamente la propagación.

Es importante destacar que este interruptor de la muerte sólo detuvo la propagación de una variante de WannaCry, pero no soluciona la infección en los PCs infectados. Además, los componentes internos de WannaCry, como el cifrado de archivos, no contienen la funcionalidad del gusano (lo que permitió que el ataque infectara tantos PCs) y, por lo tanto, no están controlados por el interruptor de la muerte y pueden seguir causando daños. Así pues, si te has topado con el ransomware, ya sea en un dispositivo infectado a través de una memoria USB, por ejemplo, aún puedes ser infectado.

Desde que se activó el interruptor de la muerte, la propagación de WannaCry se ha reducido significativamente. Sin embargo, observamos, por lo menos, seis variantes de WannaCry que contiene diferentes interruptores de la muerte (URLs). Incluso hemos detectado variantes en las que el interruptor de la muerte ha sido eliminado, lo que significa que las personas que andan detrás de estas versiones desean que se propaguen sin control. Basándonos en las similitudes entre todas las variantes, creemos que las últimas versiones son sólo versiones modificadas de la variante original de WannaCry y posiblemente han sido modificadas por otros grupos o individuales.

Cuánto ganaron los cibercriminales

El pago solicitado por WannaCry es de entre $300 y $600 ($300 = 0.17222 Bitcons, a día 16 de mayo de 2017) y el precio aumentaba con el tiempo. La amenaza que hace el ransomware, indicando que los archivos serán eliminados tras siete días si el pago no se realiza, es falsa.

Hemos estado monitorizando las direcciones de pago de Bitcoins utilizadas por el grupo tras el ataque y hemos observado más de 260 transacciones, ascendiendo el total de dinero enviado a 41 BTC en el momento en el que redactamos este artículo. Esto es, aproximadamente, $70.000, lo que no es mucho si consideramos el daño causado.

Sim embargo, dado que la cuenta atrás de WannaCry sigue descendiendo, reduciendo el tiempo que supuestamente tienen las personas infectadas para pagar antes de perder sus archivos (lo que es falso, recuerda), es posible que observemos más pagos durante los dos próximos días. Recomendamos no pagar, ya que no garantiza que los archivos sean descifrados y anima a los creadores del ransomware a realizar más campañas de ransomware.

Se parece a WannaCry, actúa como WannaCry, pero no es WannaCry

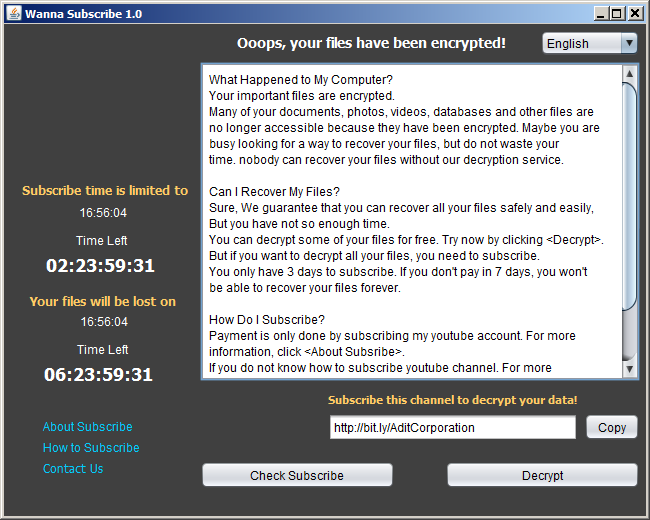

Dado que WannaCry se ha vuelto muy popular, otros ciberdelincuentes han empezado a utilizar esta tendencia para intentar ganar dinero. Hemos detectado múltiples aplicaciones de baja calidad que se hacen pasar por WannaCry, como por ejemplo la de la siguiente imagen.

(fuente: Karsten Hahn https://twitter.com/struppigel)

Conclusiones

El viernes, mis compañeros y yo estábamos atendiendo al CARO workshop, una gran conferencia sobre Antivirus, concretamente en una charla sobre Spora, el reciente ransomware, que también se propaga como un gusano. Durante el workshop, hablamos con investigadores de otras compañías sobre las últimas tendencias y los últimos brotes, como Loveletter, Blaster o Nimda.

Toda esta mirada al pasado finalizó repentinamente al producirse el Wannageddon. Es difícil describir el zumbido que apareció cuando todos empezamos a dar lo mejor de nosotros para lidiar con el brote. Al final del día, era obvio que nos encontrábamos ante el peor brote de ransomware de la historia.

Veremos lo que nos espera durante los próximos días. Ya existen especulaciones sobre el origen del ataque y hay otras amenazas que utilizan el mismo vector de infección.