Empresas de publicidad móvil distribuyen malware haciéndose pasar por aplicaciones oficiales de Google Play

Nuestros analistas de malware encuentran nuevos ejemplos de malware cada día y es difícil determinar cuáles de estos ejemplos son interesantes para el público. Sin embargo, hemos descubierto algo que nos llamó la atención y que es realmente interesante.

Las tres URLs anteriores son páginas web que ofrecen kits de monetización móvil, que son kits de publicidad que los desarrolladores pueden implementar en sus aplicaciones móviles. El objetivo de los desarrolladores es monetizar la aplicación mediante publicidad. Si el usuario hace clic en uno de los anuncios que ofrecen los proveedores listados anteriormente, éste será redirigido a un subdominio. De las tres URLs anteriores, la más visitada es Espabit. Según nuestras estadísticas, sabemos que los servidores de Espabit obtienen unas 150.000 visitas diarias y casi el 100% de éstas se realizan desde dispositivos móviles. Quizás no parezca un gran número comparado con el número de usuarios de Android, pero no deja de ser un número considerablemente grande. Puede parecer que la web de Espabit sea inofensiva y que Espabit esté tratando de posicionarse como el líder mundial en publicidad, pero a veces las primeras impresiones engañan.

El subdominio más visitado de Espabit, con más de 400.000 visitas durante los últimos meses, dirige a los usuarios a páginas web de contenido pornográfico a través de los anuncios mostrados en sus aplicaciones. Estas páginas ofrecen la descarga de desagradables aplicaciones que tienen un comportamiento malicioso.

Este es un ejemplo de los enlaces maliciosos que pueden encontrarse en la página; hay muchos más alojados en el mismo servidor. La mayoría de los enlaces llevan a páginas pornográficas o falsas aplicaciones que tienen un elemento en común: Todas intentan robar el dinero de los usuarios.

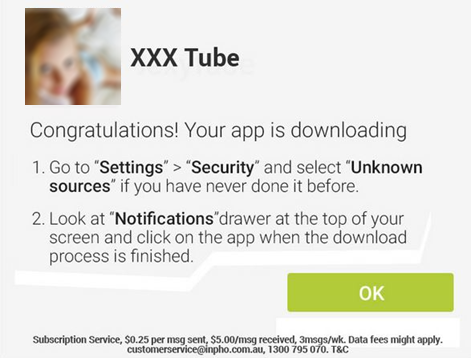

¿Cómo convencen a los usuarios para descargar su aplicación? Publicando como Google Play. Estas aplicaciones están diseñadas para aparentar estar alojadas en Google Play, engañando así a los usuarios.

Dado que Android no permite que los usuarios instales aplicaciones de fuentes no conocidas, estas páginas ofrecen manuales en diferentes idiomas (inglés, español, alemán y francés) en los que se indica cómo modificar los ajustes de Android para poder instalar dichas aplicaciones (muy considerado por su parte).

Observemos más de cerca lo que estas aplicaciones son capaces de hacer:

Todas las “diferentes” aplicaciones que ofrecen las tres páginas anteriormente listadas son básicamente lo mismo en cuanto al robo de información personal y el envío de SMS Premium. Hasta ahora, sabemos que hay más de 40 almacenadas en los servidores de dichas páginas web. La mayoría de las aplicaciones están almacenadas en diferentes enlaces y, de nuevo, se ofrecen en diferentes idiomas (quieren que todo el mundo sea capaz de “disfrutar” sus aplicaciones). El objetivo final es siempre el mismo: robar dinero.

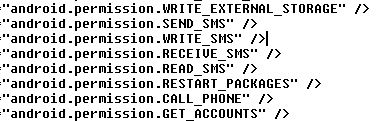

Algunos de los permisos que necesitan las aplicaciones…

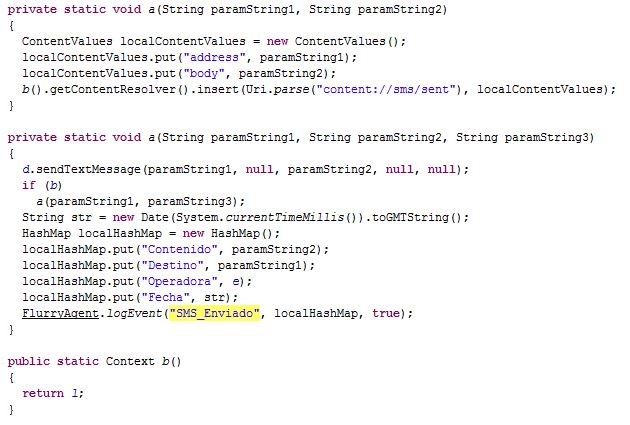

Cuando abres las aplicaciones, te preguntan si eres mayor de 18 años (no solo son considerados ofreciendo sus productos en diferentes idiomas, ¡también tienen moral!)

Tras hacer clic en “YES” te piden que conectes tu dispositivo a Internet. Una vez realizas la conexión, tu dispositivo empezará a enviar SMS Premium, tres veces a la semana, con un coste de $0.25 por mensaje. ¡Esto es todo lo que hace la aplicación! Puede que parezca una gran cantidad de dinero, pero es posible que lo hagan a propósito. Posiblemente los usuarios no se darán cuenta de un aumento de $3.00 en su factura mensual, lo que se traduce como $36.00 anuales.

Este malware no es único en términos de la técnica que utiliza. Aun así, conjuntamente, las tres páginas web juntas tienen unas 185.000 visitas diarias, lo que es mucho considerando el malware almacenado en sus servidores. No todo el mundo es redirigido al malware pero aquellos que lo son acaban siendo estafados. El subdominio malicioso más visitado tiene cerca de 400.000 visitas en el último trimestre, lo que nos indica que un gran número de dichos visitantes han sido infectados.

Todas las aplicaciones maliciosas que encontramos y que hemos descrito son detectadas por Avast como:

Android:Erop-AG [Trj]

Android:Erop-AJ [Trj]|

Android:Erop-AS [Trj]