Der Android-Trojaner GM Bot greift Kunden von mehr als 50 Banken weltweit an. Dazu zählen auch namhafte deutsche Banken wie Sparkasse, Postbank, Commerzbank, Volksbank Raiffeisen und die Deutsche Bank. In den letzten drei Monaten musste Avast Angriffe des Trojaners über 200.000 mal abwehren.

GM Bot, auch bekannt als Acecard, SlemBunk oder Bankosy, baut die Login-Seiten von Banking-Apps fast identisch nach und sorgt dafür, dass Anwender ihre Zugangsdaten und andere persönliche Informationen preisgeben. Anschließend fängt die Malware SMS-Nachrichten ab, um an die mobilen TANs (mTANs) für die Zwei-Faktor-Identifikation zu kommen. Damit erhalten Cyber-Kriminelle vollen Zugriff auf Bankkonten und die Möglichkeit, Transaktionen zu tätigen.

GM Bot basiert auf einem Open-Source-Code, der im Darknet kostenfrei erhältlich ist, sodass jeder die Schadprogramme erstellen und in Umlauf bringen kann.

Was ist GM Bot genau?

Vereinfacht gesagt, ist GM Bot eine mobile Banking-Malware. Durch den vollen Zugriff auf die Administratorenrechte von Geräten können Hacker mit Hilfe von infizierten SMS und gefälschten Eingabemasken wertvolle Informationen stehlen.

Der Trojaner trat 2014 erstmals in russischen Darknet-Foren auf. Nach Bekanntwerden der Quelle erstellte der Entwickler GanjaMan eine zweite Version.

Wie GM Bot funktioniert

Auf den ersten Blick wirkt GM Bot wie eine harmlose App. Sie kann vor allem in inoffiziellen App-Stores heruntergeladen werden, die keine so strengen Sicherheitsverfahren haben wie der Apple App Store oder der Google-Play-Store. GM Bot tarnt sich häufig als Porno-App oder Plug-in-App wie Flash.

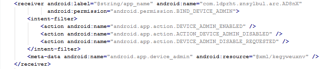

Wenn der Nutzer die App heruntergeladen hat, verschwindet das App-Symbol vom Bildschirm. Das bedeutet aber nicht, dass das Schadprogramm auch verschwunden ist. Die App verlangt immer wieder nach Admin-Rechten. Wenn dem stattgegeben wird, kann die Malware gravierende Schäden anrichten und alle Aktivitäten auf dem infizierten Gerät kontrollieren.

Die Malware wird aktiv, wenn der Anwender eine der betroffenen Apps öffnet. Dabei handelt es sich vor allem um Banking-Apps. Banken weltweit sind von GM Bot betroffen. Eine Übersicht findet Ihr weiter unten im Beitrag.

Wenn eine App, die von GM Bot infiziert wurde, geöffnet wird, sorgt die Malware dafür, dass dem Anwender eine nachgebaute Login-Seite angezeigt wird, die fast exakt so aussieht wie die der Original-App. Der User gibt nichts ahnend seine Zugangsdaten zum Online-Banking ein. Diese werden nun aber nicht an die Bank weitergeleitet, sondern an die Cyber-Kriminellen. Mit Hilfe dieser Social-Engineering-Methode werden Anwender dazu gebracht, ihre persönlichen sensiblen Daten weiterzugeben.

Die Gefahr ist aber noch größer, da GM Bot auch SMS-Nachrichten abfangen und dann mTANs für die Zwei-Faktor-Identifikation stehlen. Damit kann der digitale Bankräuber Transaktionen durchführen, ohne dass der Anwender dies überhaupt merkt. Ja, das ist kein Witz. Wenn man nicht aufpasst, können Cyberkriminelle auch diese zusätzliche Sicherheitsstufe einfach umgehen!

Die Malware sammelt Daten wie die CVV-Nummer auf der Rückseite der Kreditkarte, Telefonnummern, Kartennummern und andere Informationen, die sich aus SMS-Nachrichten ergeben, und schickt diese an die Command&Control-Server der Cyberkriminellen.

GM Bot entwickelt sich weiter

Der Quellcode von GM Bot wurde im Dezember 2015 veröffentlicht und kann nun von jedem verwendet werden, sodass auch Anwender mit nur geringem technischen Wissen die Malware verteilen können. Erfahrene Cyber-Kriminelle können den Code weiterentwickeln, um an noch mehr Informationen zu gelangen. Das führt dazu, dass immer neue Varianten mit neuen Funktionen entwickelt und in Umlauf gebracht werden.

In unseren Avast Threat Labs haben wir einen immensen Anstieg des GM Bot-Virenmusters festgestellt, seitdem der Code an die Öffentlichkeit gedrungen ist. Unsere Freunde bei McAfee haben beispielsweise herausgefunden, dass die gefälschten Eingabemasken teilweise verlangen, dass die Anwender ihre Ausweisdokumente einscannen.

Ich habe mir die Virenmuster von McAfee genauer angesehen und festgestellt, dass die folgenden Banken und Dienstleister weltweit von GM Bot betroffen sind:

Deutschland

Deutsche Bank

ING DiBa

DKB

Sparkasse

Comdirect

Commerzbank

Consorsbank

Volksbank Raiffeisen

Postbank

Santander

Österreich

BAWAG P.S.K.

easybank

ErsteBank/Sparkasse

Volksbank

Bank Austria

Raiffeisen

Frankreich

ING Direct

Crédit Mutuel de Bretagne

Crédit Mutuel Sud Ouest

Boursorama Banque

Téléchargements

Caisse d'Epargne

CIC

Crédit Mutuel

La Banque Postale

Groupama

MACIF

Crédit du Nord

Axa

Banque Populaire

Crédit Agricole

LCL

Société Générale

BNP Paribas

Polen

Comarch

Getin Group

Citi Bank

Bank Pekao

Raiffeisen

BZWBK24

Eurobank

ING Bank

mbank

IKO

Bank Millennium

Türkei

Akbank Direkt

QNB Finansbank Cep Şubesi

Garant

İşCep

Halkbank

VakıfBank

Yapı ve Kredi Bankası

Ziraat

USA und Kanada

BNC

American Express

Chase

CIBC

Citi Bank

ClairMail

Coinbase

Credit Karma

Discover

goDough

First PREMIER bank

Bank of America

JPMorgan Chase

Skrill

Western Union

PayPal

PNC

SunTrust

TD Bank

TransferWise

Union Bank

USAA

U.S. Bank Access Online Mobile

Wells Fargo

Australien

Bank West

ING Direct

National Australia Bank

Commonwealth Bank

Bank of South Australia

St. George Bank

Westpac

Wie Ihr Euch schützen könnt

- Eine Antivirus-App installieren (z.B. Avast Mobile Security)

Eine gute Antivirus-App entdeckt und blockiert Malware, wie GM Bot, bevor das Gerät infiziert werden kann.

- Vertrauenswürdige Quellen nutzen (Google Play Store, Apple App Store)

Inoffizielle App-Stores bieten vielleicht Premium-Apps kostenfrei an, aber diesen Angeboten solltet Ihr nicht vertrauen, da in solchen Stores die Sicherheit neuer Apps zumeist weniger als in offiziellen App Stores wie Google Play oder dem Apple App Store überprüft wird.

- Vorsicht bei der Vergabe von Admin-Rechten

Administratorrechte sind mächtig und ermöglichen der App und demjenigen der dahinter steckt die volle Kontrolle über das Gerät. Bittet eine App um Zugriff auf die Admin-Rechte, solltet Ihr also Euer gesundes Misstrauen walten lassen und wirklich sicher sein, dass der Admin-Zugriff Sinn macht.