Porno-Klick-App schlich sich bei Google Play ein und imitierte populäre Dubsmash-App

Die Dubsmash-App, verfügbar auf Google Play, ist unter Stars wie Rihanna oder Hugh Jackman und 10 Millionen Nutzern weltweit sehr beliebt. Nutzer können einen bestimmten Sound auswählen, wie zum Beispiel einen Song oder eine Filmszene und dazu ihr eigenes Video aufnehmen. Mit dem Sound synchronisieren sie das Video – das Ergebnis ist häufig lustig und lässt sich dann via Facebook, Twitter und Co. mit Freunden teilen.

Wenn Apps allerdings so populär werden, werden häufig leider auch Cyberkriminelle darauf aufmerksam: In diesem Fall haben Betrüger eine App namens „Dubsmash 2“ entwickelt und diese ebenfalls bei Google Play eingestellt. Bei Avast wurden wir darauf aufmerksam. Der Paket-Name der App lautete „com.table.hockes“ – und die App wurde zwischen 100.000 und 500.000 mal aus dem Google-Play-Store heruntergeladen. Wir haben Google kontaktiert und kurz darauf wurde die App aus dem Store entfernt. Wer die App heruntergeladen hat, sollte sie jetzt von seinem Smartphone entfernen.

Google entfernte die betrügerische App, nachdem Avast die App bei Google meldete

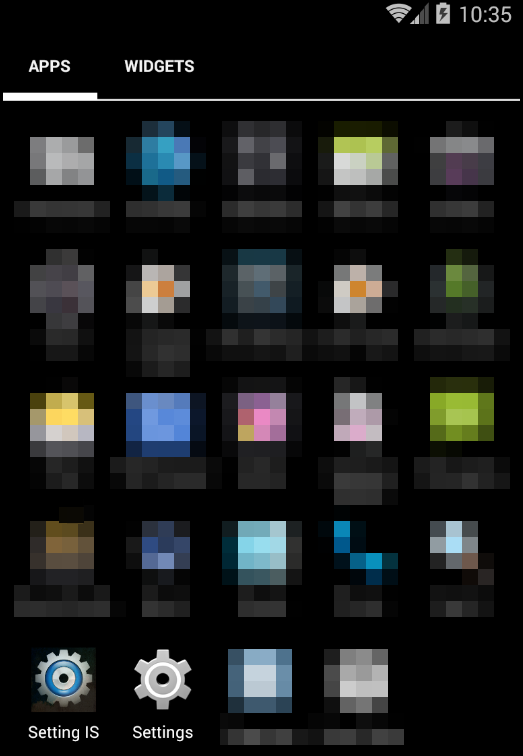

Einmal installiert, war keine App mit dem Namen „Dubsmash 2“ auf dem Android-Gerät zu finden. Stattdessen zeigte sich eine App mit dem Icon namens „Setting IS“, das dem originalen „Settings“ bzw. „Einstellungen“-Icon sehr ähnlich sah, wie es auf dem Screenshot unten zu sehen ist. Dieser Trick ist beliebt unter Malware-Autoren, da er es dem Opfer schwer macht, zu erkennen, welche der Apps Probleme bereitet. Für Nutzer sollten neue, unbekannte Icons aber Anlass zum Misstrauen sein.

Aktiv wurde die App durch zwei verschiedene Wege: Die erste Möglichkeit war, die „Settings IS“-App zu starten. Daraufhin öffnete sich die Google-Play-Store-Seite zum Download der echten „Dubsmash“-App.

Startete der Android-Nutzer die App nicht, dann wurde die BroadcastReceiver-Komponente genutzt, um die Internet-Verbindung des Geräts zu prüfen. Sobald eine Internet-Verbindung hergestellt wurde, begann die App im Hintergrund zu „arbeiten“.

Das Icon der schadhaften App sah dem Android-Settings-Icon sehr ähnlich

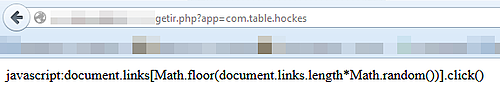

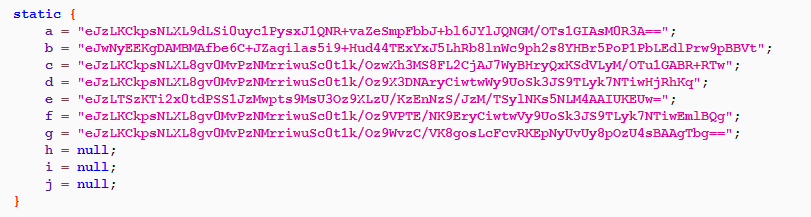

Nach der Aktivierung der App schickte diese einen HTTP-GET-Request an eine verschlüsselte URL. Enthielt die Antwort darauf eine „1“, begannen zwei Services zu arbeiten: MyService und Streaming. Mit Hilfe dieser Methode konnte der Malware-Autor den Start der Services auch ferngesteuert beenden. MyService löschte dann das „Settings IS“-Icon vom Smartphone-Menü und richtete im Hintergrund eine Aufgabe ein, die alle 60 Sekunden ausgeführt wurde. Von einer verschlüsselten URL, die in der App gespeichert war, wurde eine Liste an Links zu verschiedenen Porno-Websites heruntergeladen, gemeinsam mit ausführbarem JavaScript-Code. Im Anschluss wurde einer der Links im Browser geöffnet. Nach zehn Sekunden wurde der JavaScript-Code ausgeführt, der weitere Links auf der Website anklickte. Das Bild unten zeigt, wie diese Funktion per Zufallsauswahl einen Link auf der Website öffnete.

Der Entwickler der App verdiente wahrscheinlich mit jedem Klick Geld.

Der Streaming-Service richtete ebenfalls eine Aufgabe ein, die alle 60 Sekunden ausgeführt wurde. Dieser Service lief allerdings nicht heimlich im Hintergrund. Er checkte, ob sich die IP-Adresse oder das Datum des Geräts veränderte. Wenn sich eines von beidem veränderte, öffnete sich ein Video in der YouTube-App, wenn diese auf dem Gerät installiert war. Die Video-Adresse wurde auch von einer verschlüsselten URL abgerufen.

Die verschlüsselten URLs, die von der App genutzt wurden

Im Antiviren-Labor von Avast entschlüsselten wir die URLs und das YouTube-Video und sind zu dem Schluss gekommen, dass die Malware höchstwahrscheinlich aus der Türkei stammt. Auch der Entwickler-Name, der bei Google Play und YouTube erschien, deutete darauf hin.

Wir vermuten, dass der App-Entwickler die Porno-Klick-Methode entwickelt hat, um damit Geld zu verdienen. Für jeden Klick auf eine Anzeige auf einer Pornoseite erhielt der Malware-Autor wahrscheinlich Geld. Dabei wurden die Werbetreibenden betrogen, da sie für Klicks zahlten, die in Realität nicht von einer Person stammten.

Obwohl diese App unliebsame Funktionen birgt, ist sie zwar mehr oder weniger harmlos für den Nutzer und weniger ausgeklügelt als andere Malware-Familien wie Fobus oder Simplocker. Aber die App zeigt, dass schädliche Apps, die den Nutzer an der Nase herumführen, es trotz Sicherheitsvorkehrungen in den Google-Play-Store schaffen können.

Wer Dubsmash 2 installiert hat (Paket-Name „com.table.hockes“) kann die App unter Einstellungen -> Anwendungsmanager -> „Settings IS“ deinstallieren.

Avast Mobile Security erkennt dieses Schadprogramm als Android:Clicker. SHA-256 Hash:de98363968182c27879aa6bdd9a499e30c6beffcc10371c90af2edc32350fac4

Vielen Dank an Nikolaos Chrysaidos für die Hilfe bei der Analyse.