Подробнее о том, как расшифровать файлы бесплатно и не платить выкуп программам-вымогателям, используя утилиты Avast по удалению вирусов-шифровальщиков.

Программы-вымогатели становятся «флагманом» вредоносного ПО. За последний год мы зафиксировали рост числа атак шифрователей более чем в два раза (на 105%). Подобные вирусы блокируют доступ к файлам на компьютере, кодируя их и вымогая выкуп за предоставление кода для расшифровки.

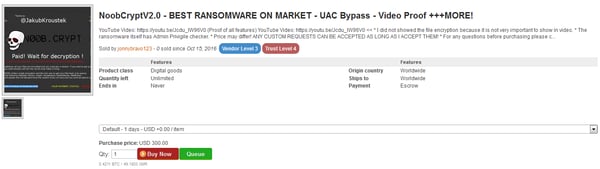

Как расшифровать файлы бесплатно? Мы рады объявить о выпуске четырех инструментов для удаления программ-вымогателей и дешифровки файлов: Alcatraz Locker, CrySiS, Globe и NoobCrypt. Все дешифраторы для файлов доступны на нашей странице и являются бесплатными.

Там же представлено подробное описание каждого вида программ-вымогателей. Наши инструменты смогут помочь вам удалить вирус-шифровальщик и разблокировать файлы. Утилиты постоянно обновляются по мере развития перечисленных видов угроз.

С момента выпуска первого пакета из семи инструментов Avast для дешифровки нам было приятно получить множество отзывов с благодарностями и рассказами о том, как наши утилиты спасли чьи-то ценные данные или даже бизнес. Надеемся, новые программы для дешифровки помогут еще большему количеству пользователей.

Ниже приведено краткое описание четырех новых видов программ-вымогателей, для удаления которых были разработаны новые бесплатные утилиты.

Alcatraz

Alcatraz Locker — программа-вымогатель, впервые обнаруженная в средине ноября 2016 года. Файлы, заблокированные ею, имеют расширение .Alcatraz. Когда они зашифрованы, появляется подобное сообщение, которое расположено в файле ransomed.html на рабочем столе зараженного компьютера:

В отличие от большинства видов шифрователей, программа Alcatraz не имеет заданного списка расширений файлов, на которые она нацелена. Иными словами, программа шифрует все, что может. Чтобы предотвратить нанесение ущерба операционной системе, Alcatraz Locker шифрует только файлы в каталоге %PROFILES% (обычно C:\Users).

Вымогатель шифрует файлы, используя встроенные функции Windows (API-интерфейс шифрования):

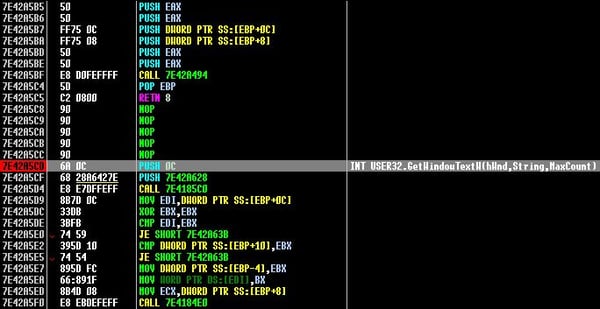

В тексте сообщения с требованием выкупа утверждается, что программа использует шифрование AES-256 с 128-битовым паролем. Анализ данного вредоносного ПО показал, что это не так (применяется 128-байтовый, а не 128-битовый пароль). Однако вирус использует 160-битовый хэш (SHA1) в качестве исходного ключа для 256-битового шифрования AES. В API-интерфейсе шифрования, который используется программой, это реализуется довольно интересным образом:

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x36.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash1).

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x5C.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash2).

- 160 битов Hash1 и 96 битов Hash2 объединяются.

Получившийся объединенный хэш используется в качестве исходного ключа для AES256.

После выполнения шифрования AES-256 программа-вымогатель также кодирует уже зашифрованный файл с помощью позиционной системы счисления с основанием 64 (BASE64), в результате чего зашифрованный файл приводится к типичной модели:

Согласно сообщению шифрователя, единственным способом вернуть свои данные является выплата 0,3283 биткойна (около $370 на момент написания статьи). Но теперь вернуть доступ к файлам можно бесплатно, воспользовавшись инструментом Avast для дешифровки Alcatraz. Существование 30-дневного ограничения, о котором идет речь в сообщении с требованием денег — еще один обман: расшифровать свои документы можно в любое время, даже спустя 30 дней.

CrySiS

Программа CrySiS (известная также как JohnyCryptor и Virus-Encode) известна с сентября 2015 года. Использует сильные алгоритмы шифрования AES и RSA. Также особенность заключается в том, что она содержит список файловых расширений, которые не подвергаются блокировке.

Заблокированные файлы выглядят следующим образом: <оригинальное-имя-файла>.id-<номер>.<email@domain.com>.<расширение>.

Хотя идентификационный номер и адрес электронной почты меняются довольно часто, есть только три различных имени расширений, которые, используются до сих пор:

.xtbl, .lock и .CrySiS.

В результате имена зашифрованных файлов могут выглядеть так:

- .johnycryptor@hackermail.com.xtbl

- .systemdown@india.com.xtbl,

- .Vegclass@aol.com.xtbl,

- .{funa@india.com}.lock

- {milarepa.lotos@aol.com}.CrySiS

Каждый подобный элемент содержит все данные, которые необходимы для его расшифровки. Файлы размером менее 262 144 байта зашифровываются полностью, а в окончании находится код, содержащий зашифрованный ключ AES вместе с остальными данными, такими как исходное имя файла, что позволяет выполнить полную расшифровку. Стоит отметить, что файлы, размер которых превышает 262 144 байта, шифруются лишь частично, однако и в этом случае использовать их не удастся. Такой способ работы вымогателя приводит к тому, что крупные файлы после шифрования еще больше увеличиваются в размере.

После блокировки этих файлов программа-вымогатель отображает сообщение, расположенное ниже, которое описывает способ возвращения доступа к зашифрованным данным. Это сообщение также содержится в файле под названием «Decryption instructions.txt», «Decryptions instructions.txt» или «README.txt» на рабочем столе зараженного ПК.

Вот пара примеров сообщений программы CrySiS с требованием выкупа:

Globe

Данная программа, существующая примерно с августа 2016 года, написана на языке Delphi и обычно упакована UPX. Некоторые варианты также упакованы при помощи установщика Nullsoft:

- bc4c0b2f6118d36f4d476db16dbd6bcc0e393f2ad08429d16efe51f3d2870d58

- fdc8de22653ebcf4cb8f5495b103e04079b0270efa86f713715f0a81f1b2e9b0

В распакованном бинарном виде программа представляет собой глобальный интерфейс «настройки», в которой автор вымогателя может вносить некоторые изменения в ее характеристики:

- изменять конечное имя исполняемого файла в папке %APPDATA%;

- изменять расширение зашифрованных файлов;

- изменять список типов файлов (расширений), которые будут зашифрованы;

- изменять сообщение с требованием денег, имеющее формат HTML;

- включать и выключать шифрование имен файлов;

- включать проверку песочниц (VirtualBox, VirtualPC, Vmware, Anubis);

- включать автозапуск вредоносной программы;

- включать удаление вирусом точек восстановления и прочее.

Так как злоумышленники могут изменять программу, мы столкнулись со множеством различных вариантов создания зашифрованных файлов с разнообразными расширениями.

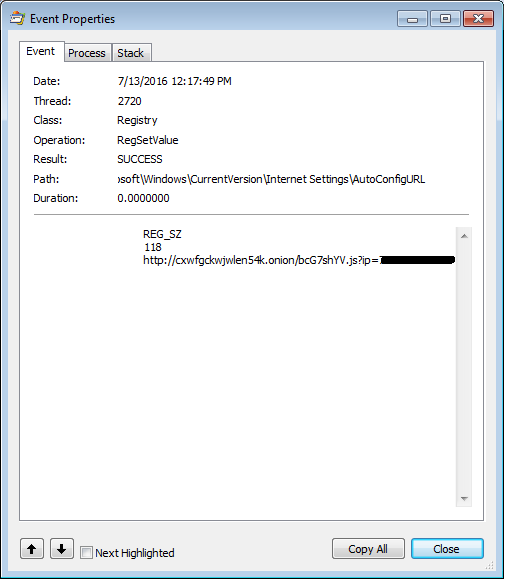

Примечательно, что программа-вымогатель имеет режим отладки, который может быть включен при помощи следующей настройки реестра:

Вирус блокирует файлы при помощи алгоритмов RC4 или BlowFish. Когда программа-вымогатель настроена на шифрование имен файлов, она выполняет его при помощи того же алгоритма, который использовался в отношении самого файла. Затем название шифруется при помощи собственной реализации кодирования Base64.

Вот несколько примеров созданных расширений, которые могут быть расшифрованы при помощи утилиты Avast:

- .globe

- .GSupport3

- .siri-down@india.com

- .zendrz

- .decryptallfiles@india.com

- .MK

Как правило, данная программа-вымогатель создает файлы с именем «Read Me Please.hta» или «How to restore files.hta», которое отображается после входа пользователя в систему.

Не платите вымогателям! Используйте дешифратор для файлов Globe.

NoobCrypt

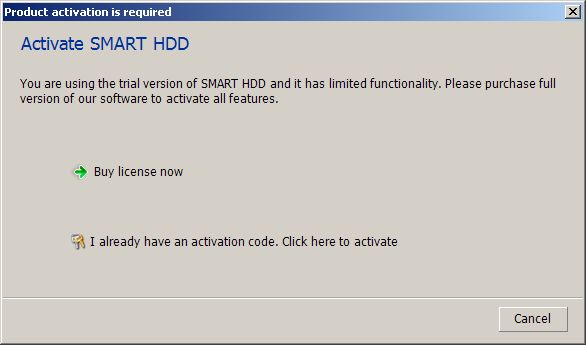

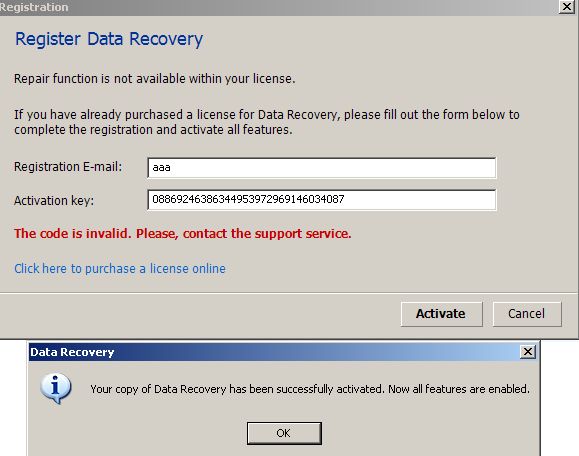

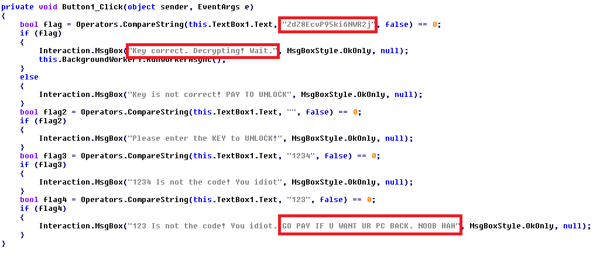

NoobCrypt, который я открыл летом 2016 года, написан на языке C# и использует алгоритм шифрования AES256. Программа имеет запоминающийся графический интерфейс, который отображается после блокировки доступа к файлам.

Данный экран с требованием выкупа — странная смесь сообщений. К примеру, он требует выплатить определенную сумму в долларах Новой Зеландии (NZD), но средства предлагает перевести на адрес в системе Bitcoin. В то же время текст с гордостью заявляет, что программа «создана в Румынии». Странное сочетание.

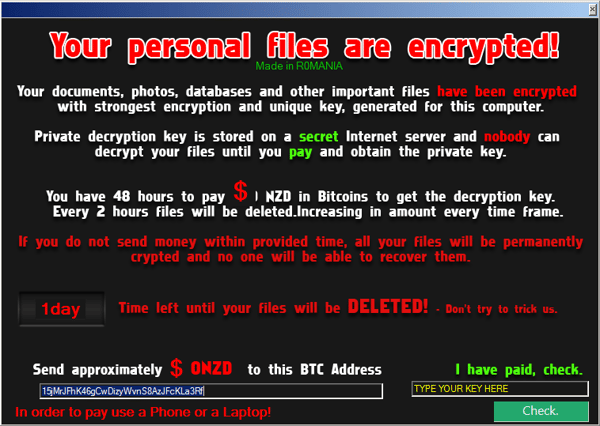

Название «NoobCrypt» было выбрано мной на основе обнаруженных в коде сообщений и ключа для расшифровки:

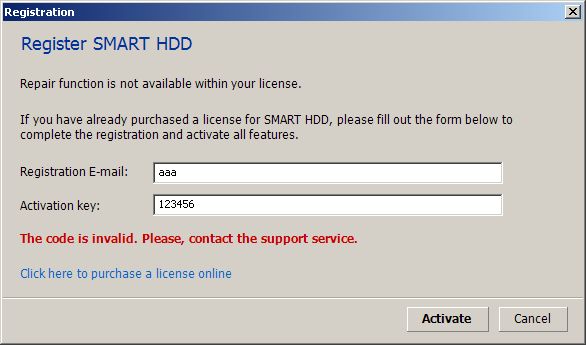

Чтобы расшифровать файлы, программа NoobCrypt предлагает «код разблокировки», который необходимо купить. В Twitter мной были опубликованы бесплатные ключи для удаления всех известных версий программы NoobCrypt (примеры: 1, 2, 3). Однако определять, какой из них следует использовать, приходилось вручную. Благодаря нашему инструменту для дешифровки вам уже не придется гадать, какой код нужно применить.

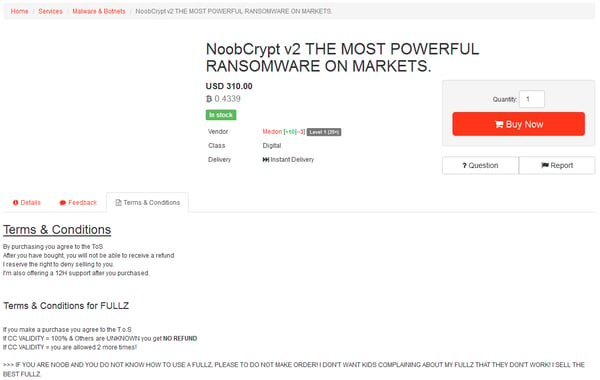

Вскоре после публикации кодов, исследователь программ-вымогателей с сетевым именем xXToffeeXx сообщил нам о создании новой версии NoobCrypt, которая рекламировалась во множестве магазинов в сетях Darknet. Стоимость этой версии, находящейся в продаже, составляет $300.

Автор даже подготовил демонстрационное видео, демонстрирующее функции, которые представлены как новые, в том числе использование «шифрования военного уровня» и «невозможность обнаружения антивирусами (кроме AVG)», что является обманом: многие антивирусы способны обнаружить эту программу.

Как видно на снимке внизу, автор даже упоминает мое имя на экране с инструкциями по выплате денег и за что-то меня благодарит. Возможно, за то, что я дал этому набору некачественного кода соответствующее название (теперь оно используется официально).

Сегодня мы представляем инструмент для дешифровки NoobCrypt, подходящий для всех его известных версий. Процесс разблокировки теперь выглядит намного проще, чем подбор нужного кода. Теперь вам не нужно платить деньги за предоставление ключа. И тем более полагаться на расшифровку своих файлов программе-вымогателю.

Ознакомьтесь с описанием программы NoobCrypt и инструментом для дешифровки на нашем сайте.

Как не стать жертвой программы-вымогателя

Прежде всего убедитесь, что на всех ваших устройствах установлен антивирус, например Avast (даже смартфоны могут быть заражены программой-вымогателем). Антивирус сможет заблокировать программы-вымогатели еще до того, как они причинят ущерб.

Следующая составляющая собственной безопасности — рациональность и предусмотрительность. Распространители программ-вымогателей часто используют методы социальной инженерии, чтобы обманом заставлять людей скачивать вредоносное ПО. Будьте осторожны при открытии ссылок и подозрительных вложений в почте, а также при скачивании материалов из Интернета. Убедитесь в надежности отправителя сообщения, скачивайте программное обеспечение только с доверенных сайтов.

Необходимо также выполнять регулярное и правильное резервное копирование своих данных. Храните резервные копии данных удаленно, иначе они могут также быть заблокированы вредоносным ПО.

Если вам не повезло и вы стали жертвой программ-вымогателей, попробуйте наши инструменты для дешифровки и проверьте, сможем ли мы помочь вам вернуть свои файлы!

Выражаю благодарность своим коллегам, Ладиславу Зезуле (Ladislav Zezula) и Петру Щепански (Piotr Szczepanski), за подготовку дешифраторов, а также Яромиру Горейши (aromír Hořejší) за его анализ программы Alcatraz Locker.

Следите за нашими новостями в социальных сетях:

ВКонтакте

Facebook

Twitter

Одноклассники

IOCs

Alcatraz Locker

918504ede26bb9a3aa315319da4d3549d64531afba593bfad71a653292899fec

b01cfc16f9465fd67a6da91d5f346ed3f07eb76b86967758ab1089d4e6399971

b8949ae0d1a481af1cae9df5e01d508d1319b6d47fb329e9b42627e4e2a72a3d

be3afa19c76c2270ccac7eacf68f89603032c0588f721215e15a9d1421567969

CrySiS

04c2ca82353deeb7e007fbba40de82cd4fac516bfe760cfb8dae1e78d568ff4f

0629ea3504e6cb577c961c6f0d37392b70b15d84b4df51a05a16d69304d8aa4d

2437e179229b7240ca2db1a7a520bc194c1ce0992c015e79cc8af611e97667f7

44c8ebd4d36950d836449df3408f6511b7256dc63c379b9835517d80a33eb8f5

47035f9e75be0a29c07c05fe54e6cacf05e18bdc5ab770efabd7f594a6b05a22

4c3f02aec4e1797f2853bb2255766cddc4edc716e8f7310909ba68676d651637

bdadaec64745f609aed3eac457046849aa6d96c1c6a2863f3c8007da6b56d1f2

e9744e8eb6c7108c74918d02810a5608082663cccd8f2708c59399089693b31e

Globe

5e714797afc35196be1f7d0bb536c2dcd4f5a18df15975ab283e353ef1f37176

6a7d674f5a587655ee22093d17a958e01131675dda73502efc0a082be6970fc5

82cdae2b1866f2c536a21ee60e1c74a6b94c12bc3b13c38be2d0c3689ce5f0c8

9727aca489a72eecacbfd00b451aaf91a56e061856a7f1989792cf9557156749

eda8b8af7b8d7d00da49f5f0a2dfa21b35ab510e4d9a625985eaef0e1d5ecbbf

f365425e42fc2fa4c0eac4a484ca9f8ef15d810de6a097ac8b071a13e803e117

NoobCrypt

571434bcc4cf4fadba142967a5ee967d907bd86adf1a380fccbb8c4c9995dd0f

8c341a114a229e75d4b4342c4288f18dc059bfb0c7740fc59789414c811c3a9e

974d2a36971b0f05c8a2d5b0daaee93732b78f0edeb4555aadbc1b7736ce995f

b34aac65a853b975810ef026d7ce8ed953d6b5d4c6279bda38f58eaff2fa461c

bb00898bc70469b39dfd511163b2b8a75e36d7ec4a455f0db6c6cfb9a26600ed

d2d2b0a4e51c185ac032cd32576ae580d885f89a23e3886a04f38fb424e6a17a

f5329b87967aa978cd47ec7c6332fd013062593d05d65f28a46f3106a9ad894a