-1.jpeg?width=48&height=48&name=Charlotte%20Empey%20(2)-1.jpeg) Charlotte Empey 12 set 2018

Charlotte Empey 12 set 2018

As melhores senhas são resistentes a ataques de força bruta e de dicionário, mas também é possível fazer com que sejam fáceis de lembrar. Experimente essas ideias de senhas para proteger suas contas online.

Toda semana, nossos pesquisadores reúnem as notícias mais recentes sobre segurança e informam suas descobertas nas páginas desse blog. Se você é nosso leitor assíduo, pode ter notado uma tendência especialmente ruim que faz novas vítimas a cada semana: os vazamentos de dados na internet. Apenas nos dois últimos meses, relatamos a violação da Ticketmaster UK, da Macy’s, da MyHeritage, da Prince Hotels e da Equifax. E essas são apenas algumas delas.

Suas senhas concedem o acesso ao seu reino pessoal, por isso, você provavelmente está pensando quais são as práticas recomendadas para criar uma senha forte para proteger suas contas contra os cibercriminosos. Se suas senhas fizerem parte de um vazamento, é melhor trocá-las imediatamente.

Então, qual é a solução? Senhas invioláveis. Antes de chegar lá, vamos examinar primeiro as várias maneiras de se violar uma senha, para que você compreenda os métodos mais comuns em uso atualmente.

Os cibercriminosos têm várias táticas de violação de senhas à sua disposição, mas a mais fácil é simplesmente comprar senhas na dark web. Esse mercado de compra e venda de credenciais de login e senhas envolve muito dinheiro e, se você usa a mesma senha por muitos anos, há grandes chances de elas já terem sido comprometidas.

Mas, se você tem sido esperto(a) o suficiente para manter suas senhas fora das listas do mercado negro, os cibercriminosos precisam quebrá-las. Se for esse o caso, eles provavelmente usarão um dos métodos abaixo. Esses ataques podem visar suas contas atuais ou possivelmente um banco de dados vazado de senhas com hash.

Esse ataque tenta adivinhar cada combinação até chegar à sua. O invasor automatiza o software para tentar o máximo de combinações possível no menor tempo possível e, infelizmente, houve um progresso na evolução dessa tecnologia. Em 2012, um hacker bastante aplicado mostrou um cluster de 25-GPU que ele mesmo programou para quebrar qualquer senha do Windows com 8 caracteres contendo letras maiúsculas e minúsculas números e símbolos em menos de seis horas. Ele tinha a capacidade de testar 350 bilhões de senhas por segundo.

Alguns ataques de força bruta usam filtros e máscaras para reduzir o possível espaço de ataque, o que os ajuda a chegar à sua senha exclusiva ainda mais rapidamente. Tudo com menos de 9 a 12 caracteres é vulnerável a invasões. O que descobrimos com ataques de força bruta é que o tamanho da senha é muito importante. Quanto maior, melhor.

Esses ataques são exatamente isso. O cibercriminoso usa um dicionário para o ataque. Enquanto que o ataque de força bruta experimenta todas as combinações de símbolos, números e letras, um ataque de dicionário tenta uma lista organizada de palavras, como em um dicionário.

Se sua senha é uma palavra comum, a única maneira de escapar de um ataque de dicionário seria se sua palavra fosse muito incomum ou se você usar várias palavras, como LavanderiaZebraToalhaAzul. Essas senhas de frases de palavras levam a melhor sobre os ataques de dicionário, que reduzem o número possível de variações, como explicado no vídeo “Como escolher uma senha” do Computerphile.

O phishing é a mais repugnante das táticas, em que cibercriminosos tentam enganar, intimidar ou pressionar você através de engenharia social para que você faça o que eles querem, sem perceber. Um email de phishing pode informar (falsamente) que há algo errado com a sua conta de cartão de crédito. Ele vai instruí-lo a clicar em um link, que levará você a um site falso, muito parecido com o da sua empresa de cartão de crédito. Os golpistas ficam só esperando que o plano funcione e que você insira sua senha. Assim que você inserir, a senha será deles.

Golpes de phishing também podem tentar iludir você através de telefonemas. Desconfie de qualquer chamada automática (ou SMS) que diz algo sobre a sua conta bancária ou o seu cartão de crédito. Observe que a gravação não especifica o cartão de crédito. Ela é uma espécie de teste para ver se você desliga automaticamente ou se você foi “fisgado”. Se você ficar na linha, será conectado a uma pessoa real que fará o máximo possível para que você entregue o maior número de dados sigilosos, incluindo senhas.

Agora que você sabe como as senhas são quebradas, podemos criar senhas fortes que superam todos os ataques (embora a maneira de evitar um golpe de phishing seja simplesmente não cair nele). Sua senha está a caminho de se tornar inviolável se você seguir essas três regras básicas.

Fique longe do óbvio. Nunca use números ou letras em sequência e nunca, nunca mesmo, use a palavra senha. Crie senhas exclusivas que não incluem nenhuma informação pessoal, como o seu nome ou data de nascimento. Se você for alvo específico de uma invasão de senha, o cibercriminoso tentará tudo que sabe sobre você nas tentativas para adivinhar sua senha.

Evite as 10 senhas mais fracas

Evite as 10 senhas mais fracas

Pensando na natureza dos ataques de força bruta, você pode evitá-los da seguinte maneira:

O fundamental para impedir esse tipo de ataque é garantir que a senha não contenha apenas uma palavra. Várias palavras vão confundir essa tática. Lembre-se de que esses ataques reduzem o número possível de tentativas ao número de palavras, como explicado nessa publicação popular da XKCD sobre este tópico.

Na Avast, conhecemos “um pouco” sobre segurança cibernética. Sabemos o que torna uma senha sólida e temos nossos métodos favoritos para criá-las. Os métodos abaixo fornecem algumas boas ideias de senha para criar suas senhas fortes e memorizáveis. Siga uma dessas dicas úteis e você estará fortalecendo a proteção do seu mundo digital.

É o método de frase com várias palavras com uma mudança: escolha palavras incomuns e bizarras. Use nomes próprios, nomes de empresas locais, figuras históricas, qualquer palavras que você conhecer em outro idioma, etc. Um cibercriminoso pode adivinhar Quagmire, mas vai ser muito difícil adivinhar um bom exemplo de senha como esse:

QuagmireHancockMerciDeNada

Embora as palavras sejam incomuns, tente compor uma frase que forneça uma imagem mental. Isso ajuda a lembrá-la.

Para aumentar o nível de complexidade, você pode adicionar caracteres aleatórios no meio das suas palavras ou entre elas. Apenas evite sublinhados entre as palavras e qualquer substituição leetspeak* comum.

Este método também é descrito como o “Método Bruce Schneier”. A ideia é pensar em uma frase aleatória e transformá-la em uma senha que usa uma regra. Por exemplo, usar as primeiras duas letras de cada palavra em “Old Duke é meu pub favorito no sul de Londres” resultaria em:

OlDuemepufanosudeLo

Para qualquer pessoa é incompreensível, mas para você faz sentido. Confira se a frase que você escolher é pessoal e não pode ser adivinhada.

Neste método, a memória fica nos seus dedos e não no seu cérebro. Isso funciona melhor para algumas pessoas e se você for uma delas, experimente. Primeiro, recomendamos usar uma ferramenta como o Avast Random Password Generator para criar senhas aleatórias até ver uma que parece “legível”. Memorize-a (foneticamente, o máximo possível) e digite-a várias vezes até que ela seja memorizada fisicamente.

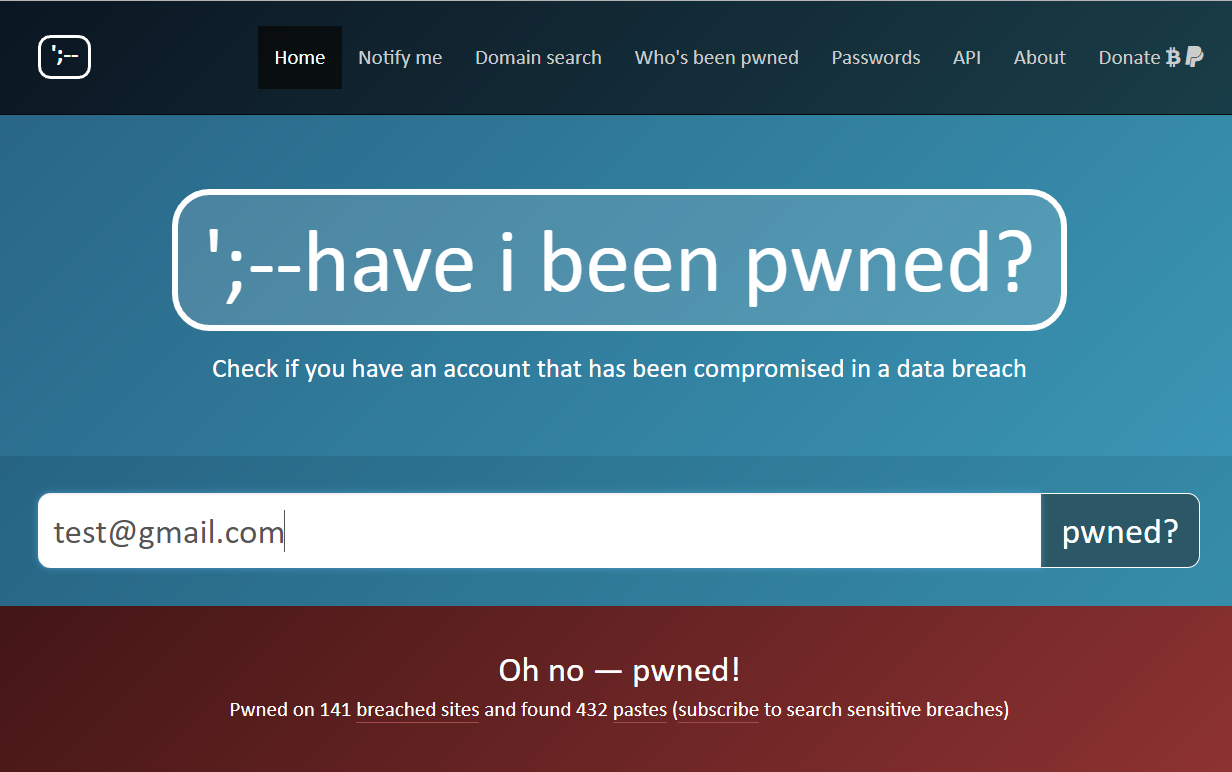

Verifique o site Have I Been Pwned para ver se seu endereço de e-mail aparece em vazamentos de dados anteriores. Se aparecer, troque imediatamente sua senha dessa conta de email.

Exemplo do teste mostrando que “test@gmail.com” foi comprometido

Exemplo do teste mostrando que “test@gmail.com” foi comprometido

em uma violação de dados anterior

Aproveitando, verifique se a sua senha foi comprometida em violações anteriores. Insira seu email na página Have I been Pwned para ver se as suas senhas foram compradas e vendidas na dark web. Se foram, troque sua senha imediatamente para uma senha forte, seguindo as informações deste blog.

Sites que se preocupam com segurança criptografam (hash) as senhas dos seus usuários, para que, mesmo se os dados vazarem, as senhas reais continuem criptografadas. Mas outros sites não se importam com isso. Antes de abrir contas, criar senhas e confiar em um site com informações sigilosas, acesse o site. Ele tem https na barra de endereço, melhorando a segurança da conexão? Você tem a sensação de que ele corresponde aos padrões de segurança mais recentes? Caso contrário, pense duas vezes antes de compartilhar algum dado pessoal neste site.

A autenticação de dois fatores (2FA) e a autenticação de vários fatores (MFA) acrescentam camadas de segurança (que se torna sua primeira camada de proteção em caso de vazamento de dados da conta). Esses protocolos se tornaram o novo padrão do setor para uma segurança eficaz. Eles exigem algo além da senha, como um código enviado ao seu telefone, dados biométricos (impressão digital, leitura de íris, etc.) ou um token físico. Assim, por mais simples ou complexa que seja sua senha, ela é apenas metade do quebra-cabeças.

Observação: devido à recente invasão do Reddit causada por interceptação de SMS, recomendamos não usar SMS como o segundo fator de autenticação.

As chaves de segurança levam a segurança a outro nível. Uma chave de segurança como a YubiKey (nome para “ubiquitous key”, ou chave onipresente) fornece a melhor proteção disponível atualmente. Ela serve como seu MFA, concedendo acesso a arquivo apenas se você possuir uma chave física. As chaves de segurança estão disponíveis nas versões USB, NFC ou Bluetooth e geralmente têm o tamanho de um pen drive. Ano passado, a Google obrigou todos os seus funcionários a começar a usar chaves de segurança e a empresa diz que não teve desde então mais nenhum vazamento de dados entre seus 85.000 funcionários. Eles anunciaram até planos de comercializar seu produto, chamado de Titan Security Key, projetado especificamente para proteger pessoas contra ataques de phishing.

Para 2FA, MFA e chaves de segurança, confira a FIDO alliance, que trabalha para criar padrões de autenticação fortes para apps de desktop e mobile. Se você estiver preocupado com a segurança online como nós, use apenas serviços que cumprem as regras da FIDO como Microsoft, Google, PayPal, Bank of America, NTTDocomo e DropBox, entre outros. Quando uma certa chave de segurança, site, app para mobile, etc. é “FIDO® Certified”, ela satisfaz o alto padrão da aliança para autenticação e proteção.

Vai levar algum tempo para os desenvolvedores ajustarem a maioria dos apps para cumprirem a FIDO, assim, enquanto isso, você precisa contar com uma chave de segurança, quando disponível. Caso contrário, a autenticação de dois fatores é recomendada.

Um gerenciador de senhas se encarrega de lembrar das senhas para você, exceto uma: a senha mestra que concede acesso a ele. Para ela, incentivamos você a usar todas as dicas e truques listados acima.

O gerenciador de senhas vai se lembrar de todas as outras senhas de todas suas outras contas. Além disso, ele pode gerar senhas longas e supercomplexas que são infinitamente mais complicadas de quebrar que qualquer senha que um ser humano pode criar.

Experimente o Avast Passwords gratuitamente ou adquira o conjunto de ferramentas excelentes de segurança quando baixar o Avast Free Antivirus.

No início do pensamento prático, Sócrates ofereceu um conselho sofisticado “conhece a ti mesmo”. Vamos tomá-lo emprestado, atualizar o conselho em alguns milhares de anos e incentivar todos vocês a fazer o que é absolutamente essencial hoje em dia: protege a ti mesmo.

Proteja ainda mais as suas informações de login com essas dicas de alta segurança:

* Definição de leetspeak: uma linguagem informal ou código usado na informações, em que as letras comuns são substituídas por números ou caracteres especiais.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Política de Privacidade