Zabezpiecz się przed oszustwami typu phishing, korzystając z tych najlepszych rozwiązań i naszej udoskonalonej technologii wykrywania phishingu opartej na sztucznej inteligencji.

Phishing to znana od dawna technika inżynierii społecznej używana przez cyberprzestępców w celu nakłaniania ludzi do podawania poufnych informacji, takich jak dane karty kredytowej i poświadczenia logowania. Może mieć ona różne formy, na przykład phishing telefoniczny, smishing (phishing z użyciem SMS-ów) oraz phishingowe wiadomości e-mail i strony internetowe.

Linki phishingowe, prowadzące do złośliwych witryn internetowych, mogą być dostarczane w wiadomościach e-mail, które wyglądają, jakby pochodziły z legalnych źródeł. Mogą być także dołączane do wiadomości wysyłanych na stronach i w aplikacjach sieci społecznościowych, takich jak Facebook i WhatsApp. Mogą się nawet pojawiać w wynikach z wyszukiwarek.

Phishingowe strony internetowe mogą być trudne do zidentyfikowania. Licząc na oszukanie ludzi i wyłudzenie od nich informacji osobistych, przestępcy projektują swoje strony tak, aby wyglądały dokładnie jak te, pod które się podszywają. Phishingowe wiadomości e-mail są na ogół mniej skuteczne dzięki zaawansowanym technikom klasyfikowania ich jako spam. Mimo to niektóre wiadomości e-mail i linki nadal trafiają do skrzynek odbiorczych.

Phishing wciąż jest wiodącą metodą ataku, ponieważ umożliwia cyberprzestępcom działanie na dużą skalę. Sprawcy zazwyczaj rozpowszechniają phishing, udając przedstawicieli dużych firm, w których docelowe ofiary ataku mają konta.

W Avast wykrywamy phishing i chronimy naszych użytkowników przed złośliwym oprogramowaniem i złośliwymi stronami, wykorzystując sztuczną inteligencję (AI, artificial intelligence).

Fałszywe strony internetowe

Aby rozszerzyć możliwości wykrywania phishingu, musieliśmy prześledzić tok rozumowania cyberprzestępcy. Cyberprzestępca tworzy phishingowe strony internetowe, które wyglądają bardzo podobnie do legalnych stron, aby zwodzić ludzi. Podobieństwa wizualne często wystarczą, aby nabrać niczego niepodejrzewających użytkowników i nakłonić ich do wprowadzenia poświadczeń oraz innych poufnych danych wymaganych przez złośliwą stronę.

Teoretycznie cyberprzestępcy na swoich phishingowych stronach mogliby używać dokładnie tych samych obrazów, które są używane na stronach, które podrabiają. Jednak właściciele legalnych stron potrafią wykryć, kiedy fałszywe strony łączą się z tymi samymi obrazami, przechowywanymi na ich serwerach.

Ponadto dokładne odwzorowanie stron wymaga czasu i wysiłku. Cyberprzestępcy musieliby zapewnić, że projektowane przez nich strony są prawidłowo zakodowane, z dokładnością do pojedynczego piksela. Zmusza ich to do wykazania się kreatywnością i przygotowywania stron wyglądających prawie tak samo, jak oryginały, ale z małymi różnicami, które mogą być niezauważalne dla przeciętnego użytkownika.

Mimo że nasze aparaty wykrywania oznaczają witryny phishingowe na podstawie zawartości HTML, bardziej wyrafinowane metody używane przez cyberprzestępców do tworzenia fałszywych stron mogą pozwolić im ominąć mechanizmy wykrywania stosowane w oprogramowaniu antywirusowym. Dzięki zastosowaniu sztucznej inteligencji nasze podejście pozwala poradzić sobie z tymi technikami. Możemy np. wykrywać strony, które duplikują obrazy z legalnych witryn, zamiast zwykłego sposobu renderowania, lub strony używające bardzo zaciemnionego kodu JavaScript, który mógłby uniknąć wykrycia tradycyjnymi metodami.

Wykrywanie phishingu za pomocą sztucznej inteligencji

Avast dysponuje siecią setek milionów czujników, które dostarczają danych naszej sztucznej inteligencji, dzięki czemu możemy szybciej wykrywać zagrożenia i lepiej chronić naszych użytkowników. W tym celu skanujemy każdą stronę odwiedzaną przez naszych użytkowników, przyglądając się popularności domen hostujących te strony. W celu określenia, czy dana strona powinna być przetwarzana, czy nie, oceniane są także inne czynniki, takie jak certyfikat witryny, wiek domeny i podejrzane tokeny URL.

Czas życia większości stron phishingowych jest bardzo krótki — za krótki, aby aparaty wyszukiwania mogły je zaindeksować. Jest to odzwierciedlone w ratingu domeny. Popularność i historia domeny także może stanowić początkowy wskaźnik tego, czy strona jest bezpieczna, czy złośliwa. Przyglądając się tym czynnikom oraz porównując wizualne cechy stron, możemy określić, czy strona jest „czysta”, czy złośliwa.

Przyjrzyjmy się stronie phishingowej, którą wykryła ostatnio nasza sztuczna inteligencja. Imituje ona stronę logowania francuskiej firmy telekomunikacyjnej Orange (Orange.fr).

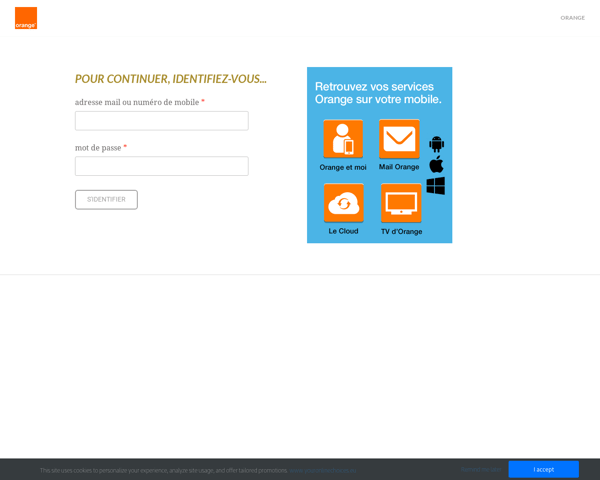

Wersja phishingowa:

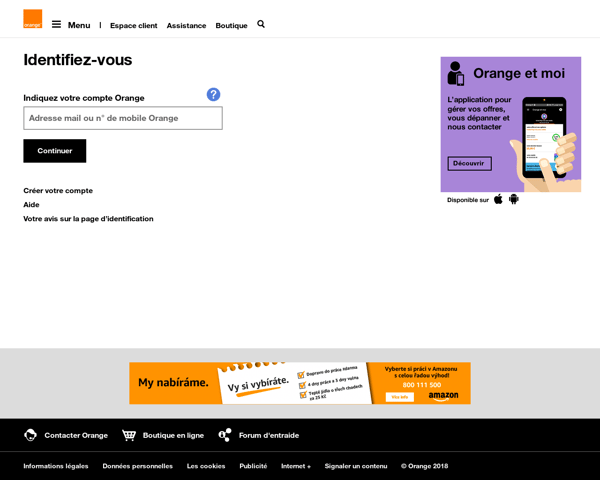

Oryginalna strona logowania Orange.fr:

Na pierwszy rzut oka wyglądają zupełnie inaczej. Złośliwa wersja korzysta ze starego projektu witryny Orange, podczas gdy legalna witryna używa bardziej nowoczesnego i bezpiecznego projektu, w którym monit o podanie hasła pojawia się jako drugi krok, a nie od razu z nazwą użytkownika na pierwszej stronie.

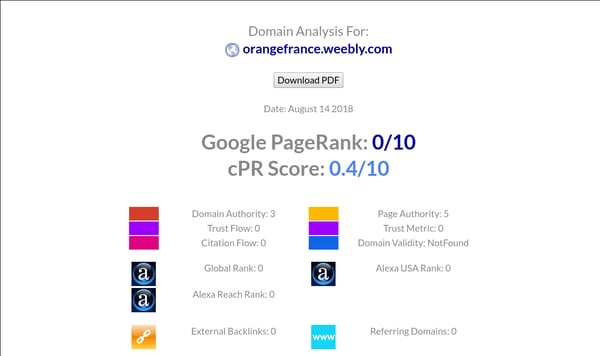

Poniższy obraz pokazuje ranking strony phishingowej w kilku aparatach rankingowych. Tych danych można użyć w celu ocenienia popularności strony:

Analiza domeny dla strony orangefrance.weebly.com — wersji phishingowej

Na podstawie tych informacji możemy stwierdzić, że domena strony phishingowej jest bardzo niepopularna. Z drugiej strony legalna strona Orange.fr ma ranking 7/10. Mimo że strona phishingowa wygląda prawie tak samo, jak strona Orange.fr w swojej starej wersji, nie jest ona hostowana w domenie Orange.fr ani w żadnej innej popularnej domenie. Ta informacja wskazuje, że fałszywa strona jest potencjalnie niebezpieczna, co wyzwala dalsze działania protokołu.

Następnym krokiem jest sprawdzenie projektu strony. Można by pomyśleć, że wystarczyłoby proste porównanie fałszywej i legalnej strony piksel po pikselu. Otóż nie. Przetestowaliśmy inne podejście, polegające na użyciu skrótów obrazów — jest to metoda kompresowania danych rozbudowanych obrazów w mniejszym (ale wciąż wyrazistym) obszarze, takim jak wektor bajtów o ustalonym rozmiarze z prostą metryką. To podejście umożliwia sztucznej inteligencji porównanie podobnych obrazów, o ile nie przekraczają pewnego progu odległości. Jednak ta technika nie okazała się tak niezawodna, jak oczekiwaliśmy.

Zaczęliśmy więc rozważać inne sposoby dokładniejszego sprawdzania projektów stron i w końcu zdecydowaliśmy się na klasyczne metody komputerowego przetwarzania obrazów. Te metody pomagają przekazać obrazy do naszej sztucznej inteligencji za pomocą bardzo dokładnej analizy poszczególnych pikseli, a także pikseli, które je otaczają. Jest to możliwe dzięki użyciu deskryptorów, które są wektorami liczb opisującymi względne zmiany obszaru otaczającego piksel. Za pośrednictwem tego procesu możemy lepiej zrozumieć zmieniające się intensywności na obrazie w odcieniach szarości, na przykład zaobserwować, czy istnieje gradient i jaki jest silny.

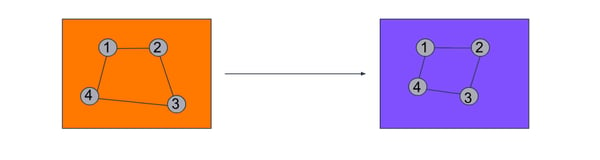

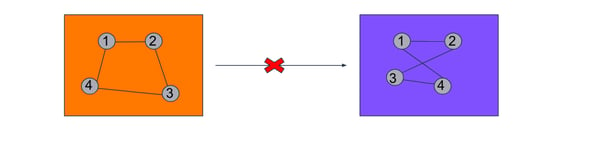

Od tej chwili piksele wybrane przez nasz algorytm będziemy nazywać punktami zainteresowania. Po otrzymaniu deskryptorów obrazu możemy porównać punkty zainteresowania z naszą bazą danych deskryptorów. Jednak, jak wspomnieliśmy wcześniej, obraz zawierający piksele, które są podobne do pikseli na innym obrazie, to za mało, aby zdecydować, na ile ten obraz przypomina obiekt z naszego zestawu docelowego. Dlatego wprowadziliśmy kolejny krok nazywany weryfikacją przestrzenną — jest to technika używana do porównywania przestrzennych relacji poszczególnych pikseli na obrazie.

Oto przykład zaakceptowanej przestrzennej konfiguracji pikseli:

A to przykład odrzuconej konfiguracji:

Weryfikacja przestrzenna zapewnia solidne wyniki, jednak aby uniknąć możliwych wyników fałszywie dodatnich, musieliśmy dodać kolejne kroki, takie jak wspomniane wcześniej skróty obrazów.

Często problem dotyczący wykrywania punktów zainteresowania na obrazie pojawia się wtedy, kiedy obraz zawiera tekst. Tekst i litery zawierają wiele gradientów, które, zgodnie z projektem, tworzą wiele krawędzi. Kiedy obraz zawiera dużo liter, wiele punktów zainteresowania znajduje się na małym obszarze, co może dawać wyniki fałszywie dodatnie pomimo weryfikacji przestrzennej.

Z tego powodu opracowaliśmy oprogramowanie, które potrafi klasyfikować obszary w obrębie obrazów i określać, czy dany obszar zawiera tekst. W takich przypadkach w procesie dopasowywania nasza sztuczna inteligencja unika używania punktów z takiego obszaru.

Ta cała procedura jest automatyczna i w 99 procentach przypadków rozpoznaje phishingową stronę w czasie krótszym, niż dziesięć sekund, co z kolei pozwala nam zablokować daną złośliwą stronę dla naszych połączonych użytkowników.

Wykryte strony phishingowe

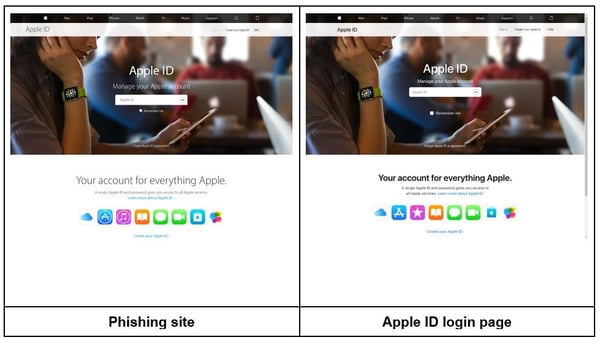

Nowoczesne strony phishingowe są niesamowicie zwodnicze. Cyberprzestępcy bardzo się starają, aby wyglądały na prawdziwe. Poniższe przykłady pokazują, jak bardzo podobna jest strona phishingowa do swojego legalnego odpowiednika.

Na powyższym przykładzie strony Google możemy zauważyć drobne szczegóły, które odróżniają stronę phishingową od rzeczywistej strony logowania. Wersja phishingowa nie zawiera ikon z logo aplikacji Google. Ponadto awatar konta użytkownika ma inne kolory, a szare pole logowania zawiera nieco inne opcje.

Oto kolejny przykład:

Fałszywa strona logowania Apple zawiera trochę inne ikony. Typ czcionki jest także inny, niż na stronie oficjalnej. Te różnice są subtelne, więc aby je zauważyć, użytkownicy musieliby wiedzieć, czego szukać.

Na przestrzeni lat strony phishingowe zostały bardzo rozwinięte i stały się przekonującymi podróbkami. Niektóre z nich używają nawet protokołu HTTPS, dając użytkownikom fałszywe poczucie bezpieczeństwa dzięki zielonej kłódce.

Małe niedociągnięcia na stronie phishingowej mogą wydawać się oczywiste, gdy porównamy ją z legalną stroną, ale nie są już tak zauważalne same w sobie. Przypomnij sobie stronę logowania serwisu, z którego często korzystasz. Prawdopodobnie nie jesteś w stanie odtworzyć wszystkich szczegółów — dokładnie na to liczą oszuści, kiedy projektują swoje strony.

Jak to zagrożenie jest rozpowszechniane?

Z historycznego punktu widzenia najpopularniejszym sposobem rozpowszechniania stron phishingowych jest poczta e-mail. Wykorzystywane są także płatne reklamy, które są wyświetlane w wynikach wyszukiwania. Jednym ze sposobów ataku jest technika o nazwie clickbait, czyli zachęta do kliknięcia. Cyberprzestępcy zazwyczaj używają zachęty do kliknięcia w mediach społecznościowych, obiecując coś (na przykład bezpłatny telefon), aby zachęcić użytkowników do kliknięcia złośliwego linku.

Co się dzieje, kiedy przestępca stosujący phishing zdobędzie poufne dane?

Tak jak prawie wszystkie cyberataki, phishing jest używany w celu uzyskania korzyści finansowej. Kiedy użytkownicy wprowadzą dane logowania na stronie phishingowej, cyberprzestępcy mogą je wykorzystać na wiele sposobów, w zależności od typu sfałszowanej strony. Wiele ataków phishingowych dotyczy instytucji finansowych, takich jak banki lub firmy takie jak PayPal — są to cele, które mogą przynieść cyberprzestępcom duże korzyści finansowe.

Jeśli cyberprzestępca wyłudzi od użytkownika poświadczenia do strony firmy przewozowej, takiej jak UPS lub FedEx, raczej niczego nie zyska, logując się na to konto. Zamiast tego może spróbować użyć tego samego loginu i hasła, aby uzyskać dostęp do innych kont z bardziej wartościowymi informacjami (np. poczta e-mail), wiedząc, że ludzie często używają tych samych haseł dla wielu usług. Innym sposobem uzyskania korzyści jest sprzedanie skradzionych poświadczeń w ukrytej części Internetu (tzw. dark web).

Jest to mechanizm ataku typu „strzelanie na oślep”. W Internecie istnieje wiele nieaktualnych stron WordPress, na które można się włamać i które można wykorzystać do kampanii phishingowych bardzo małym kosztem. Generalnie cena wdrożenia zestawu phishingowego wynosi ok. 26 dolarów.

Jak się chronić

Czas, jaki upływa od pomyślnego ataku phishingowego do użycia przez cyberprzestępcę skradzionych poświadczeń, jest różny. Im szybciej jesteśmy w stanie zażegnać zagrożenie, tym więcej potencjalnych ofiar możemy ochronić. Kiedy dane logowania użytkownika zostaną skradzione, może on już tylko je zmienić — najszybciej, jak się da.

Jak dotąd w 2018 r. mieliśmy do czynienia między innymi ze złośliwymi wiadomościami e-mail wysyłanymi z naruszonych kont MailChimp, wyłudzeniami materiałów o charakterze seksualnym (sextortion) i kampaniami phishingowymi związanymi z RODO. Patrząc w przyszłość, możemy się spodziewać, że ataków typu phishing będzie coraz więcej, i że powstaną nowe techniki pozwalające cyberprzestępcom na kamuflowanie wysiłków prowadzących do kradzieży poufnych danych użytkowników.

Poniżej zamieszczamy krótką listę kontrolną, której przestrzeganie pomoże Ci w uniknięciu tej najbardziej skutecznej formy cyberataku:

-

Przede wszystkim zainstaluj oprogramowanie antywirusowe na wszystkich swoich urządzeniach: komputerach PC, Mac i urządzeniach mobilnych. Antywirus działa jak siatka zabezpieczająca, która chroni użytkowników Internetu.

-

Nie klikaj linków ani nie pobieraj plików w podejrzanych wiadomościach e-mail. Nie odpowiadaj na takie wiadomości, nawet jeśli pozornie pochodzą od kogoś, komu ufasz. Zamiast tego skontaktuj się z rzekomym nadawcą innym kanałem komunikacyjnym i upewnij się, czy wiadomość e-mail rzeczywiście pochodzi od niego.

-

Jeśli tylko jest to możliwe, wprowadzaj adresy URL bezpośrednio w przeglądarce, aby wejść na stronę, na którą rzeczywiście chcesz wejść, a nie na jej fałszywą wersję.

-

Nie polegaj jedynie na zielonej kłódce protokołu HTTPS. Oznacza ona, że połączenie jest zaszyfrowane, jednak witryna nadal może być fałszywa. Cyberprzestępcy szyfrują swoje strony phishingowe, aby jeszcze lepiej zwodzić użytkowników, dlatego ważne jest, aby zawsze upewnić się, że odwiedzana strona jest autentyczna.

Avast to globalny lider w zakresie oprogramowania zabezpieczającego, zapewniający ochronę setkom milionów użytkowników na całym świecie. Zabezpiecz wszystkie swoje urządzenia za pomocą nagradzanego bezpłatnego antywirusa. Chroń swoją prywatność i szyfruj połączenia online za pomocą oprogramowania SecureLine VPN.

Dowiedz się więcej o produktach, które chronią Twoje zasoby cyfrowe, odwiedzając stronę avast.com. Na naszym blogu blog.avast.com znajdziesz najnowsze informacje na temat aktualnych cyberzagrożeń i poznasz skuteczne rozwiązania.