Cyberprzestępcy posłużyli się socjotechnikami, by nakłonić użytkowników Facebooka do pobrania zagrożenia APT, które do złudzenia przypominało aplikację Kik Messenger.

Kilka miesięcy temu jeden z naszych klientów skontaktował się z nami w sprawie dziwnych wiadomości, które otrzymał w aplikacji Facebook Messenger. Wiadomości pochodziły z fałszywych profili na Facebooku, które należały do atrakcyjnych, ale fikcyjnych kobiet. Kobiety te zachęcały naszego klienta do pobrania innego komunikatora, aby móc w nim kontynuować wcześniejsze rozmowy. Komunikator ten był oprogramowaniem szpiegującym łudząco przypominającym aplikację Kik Messenger Android, rozpowszechnianym za pośrednictwem bardzo przekonującej fałszywej witryny.

Podczas analizy fałszywej aplikacji Kik Messenger wykryliśmy oprogramowanie szpiegujące typu „zaawansowane trwałe zagrożenie” (APT, Advanced Persistent Threat). Nazwaliśmy je „Tempting Cedar”. Sięgnęliśmy głębiej do naszych archiwów i znaleźliśmy pakiety APK kilku fałszywych komunikatorów i aplikacji do czytania kanałów. Wszystkie zawierały te same złośliwe moduły.

Podczas analizy odkryliśmy też, że nasz klient nie był jedyną osobą, która natrafiła na oprogramowanie szpiegujące „Tempting Cedar” i że (niestety) wiele osób wpadło w zastawioną na nie pułapkę.

Oprogramowanie szpiegujące Tempting Cedar zostało opracowane z myślą o wykradaniu informacji takich jak kontakty, dzienniki połączeń, SMS-y i zdjęcia, a także informacje o urządzeniu, w tym dane o lokalizacji geograficznej. Oprogramowanie mogło nagrywać dźwięk otoczenia, w tym rozmowy prowadzone przez użytkowników w czasie, gdy telefon znajdował się w pobliżu.

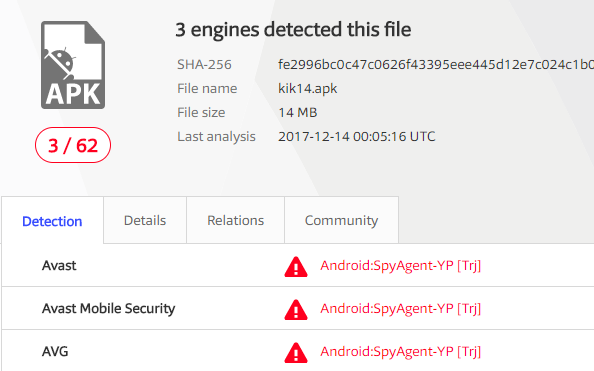

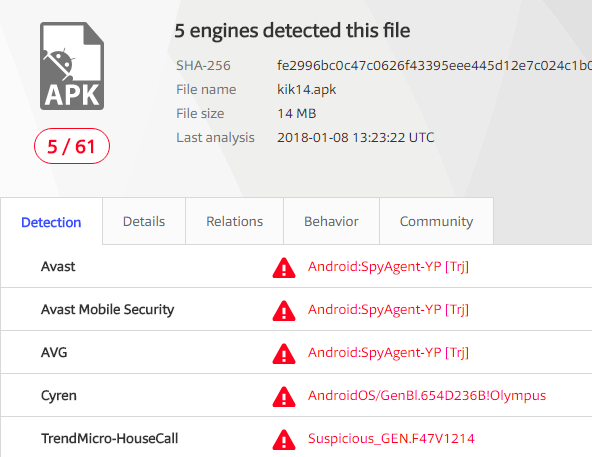

W oparciu o różnorodne wskazówki z fałszywych profili na Facebooku oraz infrastrukturę kampanii można wysnuć wniosek, że osoby odpowiedzialne za atak pochodzą z Libanu. Kampania była wymierzona w konkretnych użytkowników i realizowana w bardzo dobrze zakamuflowany sposób. W tej chwili Avast jest jednym z niewielu dostawców antywirusów na urządzenia mobilne, który wykrywa to zagrożenie. Wykrywana pozycja to Android:SpyAgent-YP [Trj].

Ze względu na potencjalny wpływ, jaki to złośliwe oprogramowanie może mieć na zaatakowane osoby, poprosiliśmy o pomoc organy ścigania.

Sposób infekcji

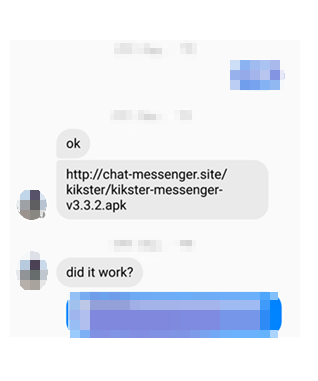

Więcej niż zwykłe znajome z Facebooka

Złośliwe oprogramowanie było rozpowszechniane przy użyciu kilku fałszywych profili na Facebooku. Przestępcy rozpoczynali flirt z ofiarami (najczęściej młodymi mężczyznami), po czym proponowali opuszczenie Facebooka i przejście na inną platformę, która miała zapewnić większe „bezpieczeństwo i prywatność” oraz dać im możliwość bliższego poznania się. Następnie oszuści wysyłali ofiarom link prowadzący na stronę phishingową, z której można było pobrać złośliwą wersję aplikacji Kik Messenger. Przed zainstalowaniem fałszywego komunikatora ofiary musiały zmienić ustawienia swojego urządzenia i zezwolić na instalowanie aplikacji z nieznanych źródeł. Powinno to było wzbudzić wątpliwości, ale niektóre osoby zignorowały sygnał ostrzegawczy — pokusa zwyciężyła nad ostrożnością.

Po zainstalowaniu złośliwe oprogramowanie natychmiast łączyło się z serwerem sterującym (C&C).

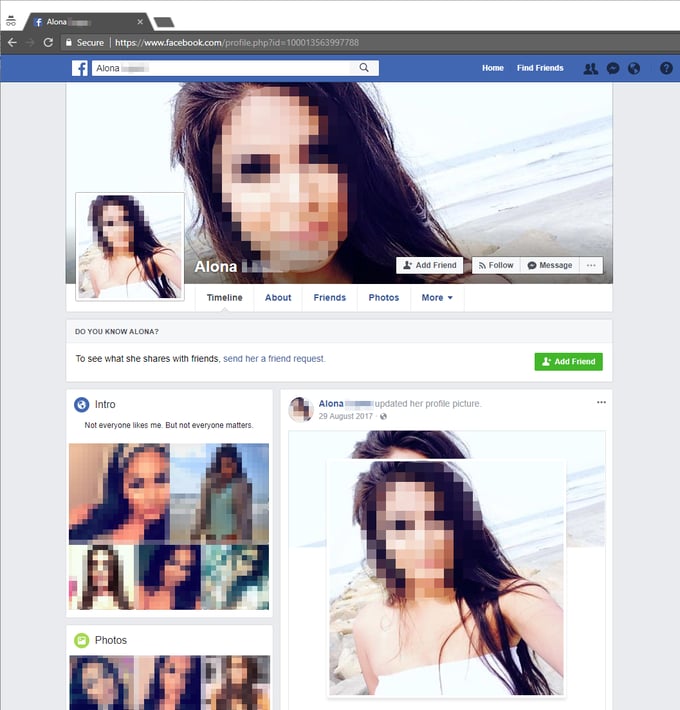

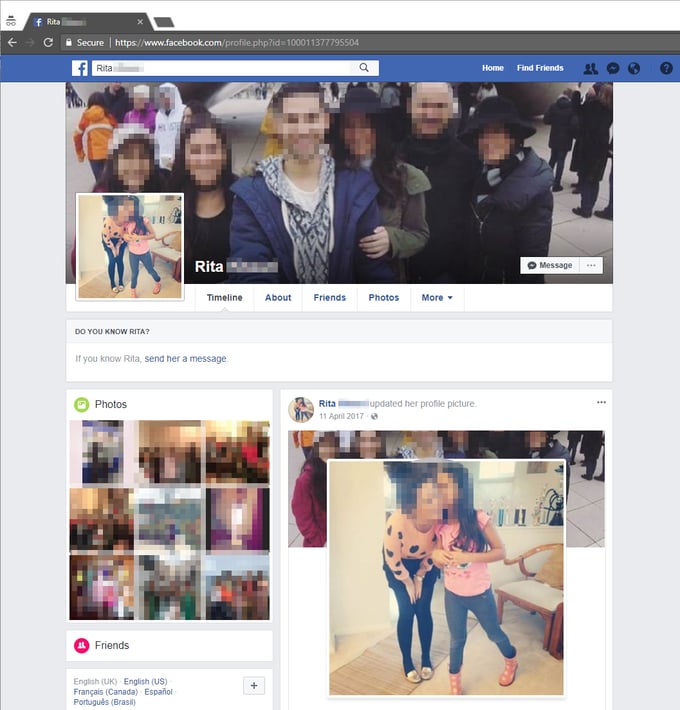

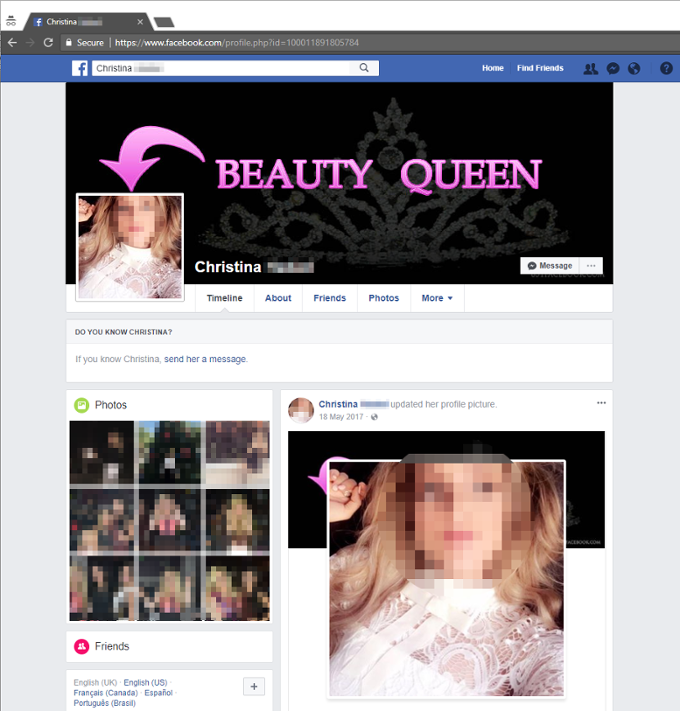

Oprogramowanie szpiegujące rozpowszechniało się przy użyciu co najmniej trzech fałszywych profili na Facebooku. Zamazaliśmy zdjęcia, ponieważ skradziono je z prawdziwych profili:

Alona

Rita

Christina

Warto wspomnieć, że każda z trzech pań kontaktowała się na Facebooku z pozostałymi dwiema. Miało to zapewne nieco zwiększyć wiarygodność ich profili:

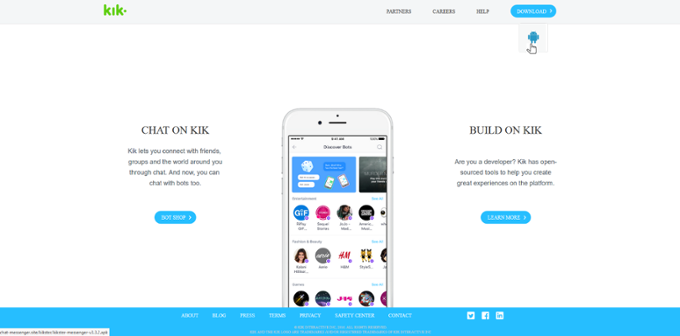

Strona internetowa służyła do rozpowszechniania złośliwej kopii aplikacji Kik Messenger, chat-messenger.site (185.8.237.151), obsługiwanej do wiosny 2017 r. I była bardzo przekonującym naśladowcą.

Co zrobić, aby zabezpieczeyć się przed programami szpiegującymi?

Oto kilka rzeczy, które możesz zrobić, aby uniknąć manipulowania w ten sposób w pobieraniu spyware:

- Użyj oprogramowania antywirusowego. Nawet jeśli przypadkowo pobierzesz złośliwe oprogramowanie na telefon, Avast wykryje i usunie złośliwe oprogramowanie, aby chronić dane i prywatność.

- Nie czatuj z nieznajomymi. Nie bez powodu od małego rodzice nas ostrzegają przed rozmową z nieznajomymi! Przypadek ten potwierdza, że rozmawianie z nieznajomymi w sieci nie należy do dobrych pomysłów.

- Nigdy nie otwieraj linków ani nie pobieraj oprogramowania wysyłanego z niezaufanych źródeł. Ofiary tej kampanii spyware zostały zmanipulowane, w celu pobrania oprogramowania szpiegującego, ponieważ zaufały kobietom, z którymi rozmawiały w Internecie, mimo że nigdy nie spotykały się z nimi osobiście. Ponadto ignorowali ostrzeżenia Androida dotyczące pobierania aplikacji z nieznanych źródeł.

- Pobieraj aplikacje jedynie z zaufanych źródłeł. O ile to możliwe, odwiedź stronę główną wybranej przez Ciebie aplikacji lub usługi. Wpisz adres URL samodzielnie, unikając przekierowania na fałszywe strony.