Les cybercriminels utilisent une copie du ransomware WannaCry pour cibler les utilisateurs d'Android en Chine.

Avast détecte maintenant un rançongiciel pour mobiles que nous appellerons désormais « WannaLocker ». Ce dernier cible les utilisateurs chinois d'Android. Le message affiché par WannaLocker peut vous sembler familier car il ressemble exactement à l'écran du ransomware WannaCry qui s'est répandu comme une traînée de poudre autour du monde au mois de mai 2017. Un autre aspect intéressant est que WannaLocker chiffre les fichiers sur le stockage externe de l'appareil infecté, ce que nous n'avons pas vu depuis Simplocker en 2014.

Le ransomware imite l'écran de WannaCry réclamant le paiement de la rançon.

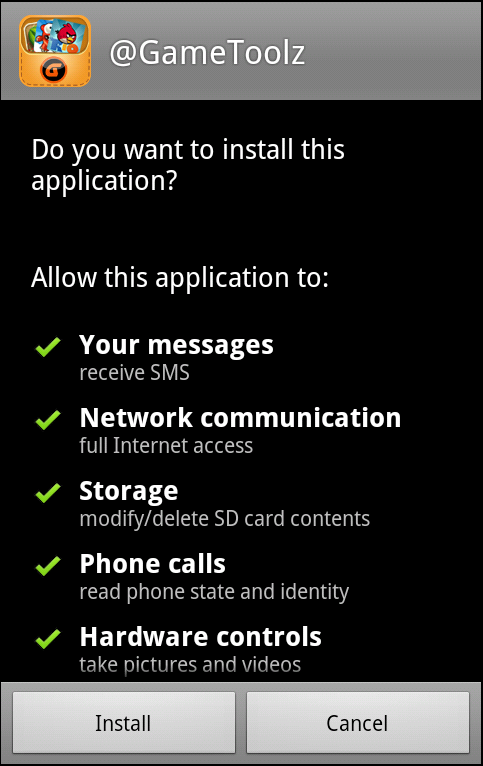

Le rançongiciel mobile s'est répandu sur les forums de jeu chinois, imitant un plugin pour le populaire jeu chinois King of Glory (of 荣耀), qui est le vecteur de téléchargement de cette menace par les victimes.

Il commence par cacher son icône du tiroir de l'application et changer l'image du fond d'écran principal. Ensuite, il commence à chiffrer les fichiers enregistrés sur le stockage externe de l'appareil.

Le ransomware réclame alors une rançon de 40 renminbis chinois, ce qui équivaut à environ 5 euros. Ce n'est pas beaucoup comparé à ce que d'autres attaques ont demandé dans le passé. Le fait que la rançon soit exigée en monnaie ordinaire et non en crypto-monnaie fait penser que les personnes derrière cela essaient de gagner de l'argent, et vite. Ceci est cependant risqué car l'argent peut être facilement retracé, contrairement à l'envoi de crypto-monnaie.

Le code ci-dessous montre que les fichiers sont chiffrés en utilisant le chiffrement AES. Il chiffre uniquement les fichiers dont le nom ne commence pas par "." Et ne chiffre pas les fichiers contenant "DCIM", "download", "miad", "android" et "com." Dans le chemin ou les fichiers plus petits de 10 KB.

La rançon peut être payée en utilisant les méthodes de paiement chinois QQ, Alipay et WeChat, qui peuvent être vus à partir du code ci-dessous.

Les victimes peuvent scanner les codes QR pour payer la rançon.

Le ransomware ajoute aux fichiers chiffrés l'extension en surbrillance :

Pour protéger votre téléphone et vos précieuses photos, vidéos et contacts contre un ransomware, assurez-vous de sauvegarder fréquemment vos données et d'installer un antivirus sur tous vos appareils.

Le rançongiciel a été signalé pour la première fois par la société de sécurité chinoise Qihoo 360.

Hashes :

36f40d5a11d886a2280c57859cd5f22de2d78c87dcdb52ea601089745eeee494

200d8f98c326fc65f3a11dc5ff1951051c12991cc0996273eeb9b71b27bc294d

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour connaître les dernières actualités, pensez à nous suivre sur Facebook, Twitter et Google+.