Avast vous en dit plus sur WannaCry, le ransomware responsable de la cyberattaque mondiale. Qui a été affecté ? Quelles ont été les cibles ? Comment le supprimer et bien plus.

Alors que le vendredi dernier n'était pas un vendredi 13, cela semblerait pour être le cas. Les ordinateurs du monde entier, y compris ceux appartenant à des hôpitaux et aux agences gouvernementales, ont été touchés par le logiciel de rançon WannaCry (aka WanaCrypt0r, ou WCry), provoquant alors un chaos.

Jusqu'à présent, nous avons vu plus de 250 000 détections dans 116 pays. Environ 15% de nos plus de 400 millions d'utilisateurs à travers le monde n'ont pas corrigé la vulnérabilité MS17-010, ce qui aurait pu les rendre vulnérables, s'ils n'avaient pas Avast comme protection.

Le vendredi après-midi, nous avions observé plus de 50 000 détections du ransomware au sein de la base des utilisateurs d'Avast. Peu après, vers minuit, le nombre de détections a atteint plus de 100 000.

Cela signifie que plus de 100 000 utilisateurs d'Avast ont rencontré ce ransomware, mais étaient alors protégés lorsque Avast l'a bloqué des ordinateurs infectés.

Au fur et à mesure que la situation devient sous contrôle, nous pouvons conclure que cela fut la pire épidémie de ransomwares de l'histoire.

Comment Wannacry a-t-il évolué ?

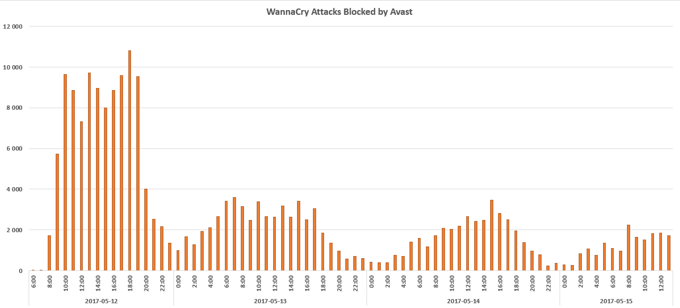

Voici un tableau montrant que les détections ont atteint un sommet puis ont chuté.

Avast détecte tous les composants de WannaCry, non seulement les variantes qui incluent le composant du vers, mais aussi celles qui cryptent simplement les fichiers et ne se propagent plus.

Le composant du vers détermine comment WannaCry se propage, ce que nous décrirons ci-dessous. Certains chercheurs disent que la propagation est terminée, mais cela n'est vrai que pour la variante de WannaCry qui s'est précédemment propagée comme un ver.

Nous avons observé 10 000 détections par heure, peu de temps après la flambée, ce qui est un nombre très élevé pour une souche de malware unique.

Après qu'un chercheur de logiciels malveillants a appuyé sur le kill switch - que nous décrirons plus loin dans cette publication - le nombre de détections a considérablement diminué à environ 2 000 par heure, en fin d'après-midi pour la journée de vendredi. Le ratio continue de diminuer depuis et nous espérons que cette tendance se poursuivra.

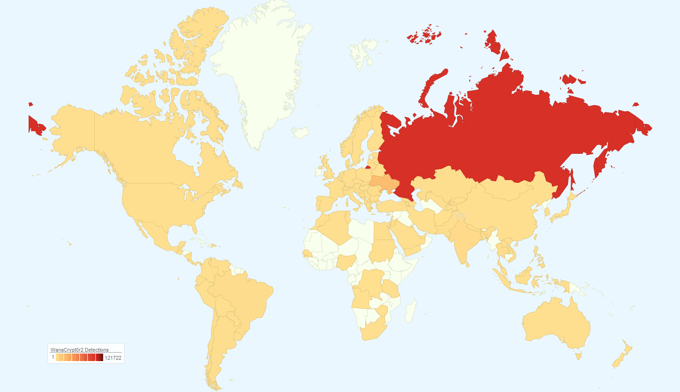

Les 10 principaux pays ciblés, selon nos données, sont (dans l'ordre) : la Russie, l'Ukraine, Taiwan, l'Inde, le Brésil, la Thaïlande, la Roumanie, les Philippines, l'Arménie et le Pakistan. Plus de la moitié des tentatives d'attaque sur l'ensemble de notre base d'utilisateurs ont été bloquées en Russie.

Qui était la cible de WannaCry ?

WannaCry, comme la plupart des autres souches de ransomware, n'a ciblé personne spécifiquement. Le ransomware a utilisé un exploit connu sous le nom de ETERNALBLUE, qui profite d'une vulnérabilité SMB (Server Message Block, un protocole de partage de fichiers réseau) marquée comme MS17-010.

WannaCry a ciblé de façon aveugle et aléatoire quiconque n'ayant pas installé le correctif que Microsoft a publié en mars concernant cette vulnérabilité.

WannaCry se diffuse de manière si agressive que chaque ordinateur Windows connecté à un réseau, et avec la vulnérabilité MS17-010, peut être infecté sans interaction avec son utilisateur.

Le logiciel malveillant déjà actif sur un PC scanne les adresses IP locales et secondaires et choisit au hasard les adresses IP. Une fois qu'il trouve un PC vulnérable, le ransomware se propage alors sur celui-ci car WannaCry contient des fonctionnalités de ver.

Les utilisateurs de Windows XP ont été laissés impuissants face à l'attaque. Microsoft a coupé la prise en charge de l'ancien système d'exploitation (OS) en 2014, donc même si les utilisateurs de XP voulaient télécharger le correctif, ils ne le pouvaient pas. Microsoft a depuis publié un correctif hors limites pour les anciens systèmes d'exploitation.

Bien que Windows XP soit le plus vulnérable, en raison du correctif indisponible avant l'attaque, la majorité des tentatives d'attaque que nous avons bloqué se sont produites sur des systèmes comme Windows 7, sur des ordinateurs où la mise à jour de sécurité n'avait pas été installée, bien qu'elle soit disponible.

Nous encourageons d'urgence toute personne qui n'a pas encore téléchargé le correctif, y compris ceux qui utilisent une ancienne version du système d'exploitation Windows, à le faire.

Les grandes entreprises, comme Telefonica, Renault, la Deutsche Bahn, ont été affectées par l'attaque, mais pire encore, des hôpitaux du monde entier ont également été touchés. Ces derniers manquent souvent de budget pour maintenir leurs systèmes à jour et ont donc été touchés vendredi, ce qui a grandement affecté les soins apportés aux patients.

Comment supprimmer WannaCry ?

La suppression de WannaCry à partir d'un PC n'est pas difficile, les logiciels antivirus devraient être en mesure d'éliminer le ransomware en mettant en quarantaine les fichiers malveillants, mais cela ne résout pas le problème : les fichiers resteront chiffrés.

Il n'y a pas d'outil de décryptage gratuit disponible en ce moment et basé sur notre analyse, le cryptage utilisé semble être très fort (AES-128 combiné avec RSA-2048). La meilleure solution, si votre PC est infecté, est de récupérer vos fichiers à partir d'une sauvegarde, si disponible. Vous devriez le faire sur une machine propre, avec tous les correctifs appliqués et pour une sécurité maximale, vous devez le faire en mode hors connexion pour minimiser le risque de cryptage du stockage de sauvegarde.

Le Kill Switch

Un chercheur connu sous le pseudo MalwareTech, a découvert un kill switch (interrupteur de destruction), qui a empêché la variante la plus répandue de WannaCry de se propager.

La motivation derrière celui-ci n'est pas encore claire. Nous pensons que l'interrupteur a été inclus dans le ransomware, au cas où le groupe derrière WannaCry voulait l'arrêter.

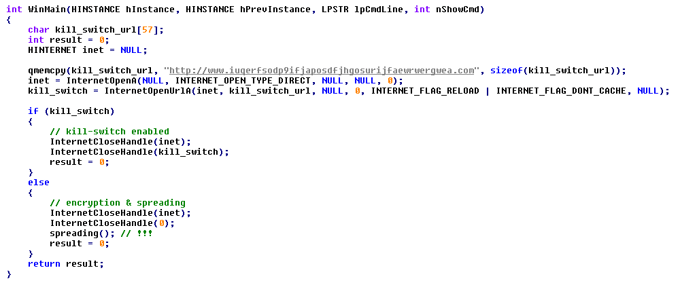

L'interruption fonctionne de la sorte : si WannaCry fait une requête vers un nom de domaine spécifique, http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com (nous vous défions d'essayer de le mémoriser), et reçoit une réponse, montrant ainsi que le nom de domaine existe, le logiciel malveillant sortira et cessera de se répandre.

Avant que le kill switch ait été activé, le nom de domaine n'était pas enregistré et WannaCry pouvait alors se propager de manière incontrôlable.

En d'autres termes, imaginez cet interrupteur comme le frein à main de votre voiture. Vous pouvez l'utiliser dans des cas d'urgence - pour arrêter votre voiture - mais vous ne pouvez pas l'utiliser pour contrôler votre voiture.

Il est important de noter que ce kill switch n'a permis de stopper la propagation que d'une variante de WannaCry, mais il ne changera rien pour la personne dont le PC a déjà été infecté. En outre, les composants internes de WannaCry, comme la partie de cryptage des fichiers, ne contiennent pas la fonctionnalité du ver (ce qui lui a permis d'attaquer tant d'ordinateurs) et ne sont donc pas contrôlés par l'interrupteur. Des dommages peuvent donc encore être causés.

Donc, si vous rencontrez le ransomware lui-même, comme à partir d'un périphérique déjà infecté, par exemple, via un fichier de copie sur une clé USB, vous pouvez toujours être infecté.

Étant donné que l'interrupteur a été mis en œuvre, la propagation de WannaCry a considérablement ralenti. Cependant, nous avons remarqué au moins six autres variantes de WannaCry qui contiennent différents kill switch (c'est-à-dire les URL).

Nous avons même détecté plusieurs échantillons où l'interrupteur a été supprimé, ce qui signifie que les personnes derrières ces variantes veulent que leurs versions se propagent de façon incontrôlable.

Sur la base des similitudes de toutes les variantes, nous pensons que les versions ultérieures ne sont que des versions modifiées de la variante originale de WannaCry et ont probablement été modifiées par d'autres groupes ou individus.

Combien les cybercriminels ont-ils gagné ?

La rançon exigée par WannaCry se situe entre 300 $ et 600 $ (300 $ = 0,17222 Bitcoins, au 16 mai 2017) et la demande augmente avec le temps. La menace expliquant que le ransomware supprimera les fichiers chiffrés si la rançon n'est pas payée dans les sept jours, est fausse.

Nous surveillons les adresses de paiement de Bitcoin utilisées par le groupe derrière l'attaque et il y a eu plus de 260 transactions de paiement, faisant en sorte que l'argent total envoyé a été de 41 BTC au moment de la rédaction de cette publication. Cela représente approximativement 70 000 $, ce qui n'est pas si élevé par rapport aux dommages causés.

Cependant, comme le compte à rebours apparaît dans la fenêtre de WannaCry, affichant ainsi le temps restant aux victimes avant qu'elles ne perdent leurs données (ce qui est faux, rappelez-vous), nous verrons probablement plus de paiements réalisés dans les jours à venir.

Nous vous recommandons fortement de ne pas payer, car il n'y a aucune garantie que vos fichiers soient déchiffrés et cela encourage les auteurs de ransomware à lancer plus de campagnes.

On dirait WannaCry, cela agit comme WannaCry, mais ce n'est pas WannaCry

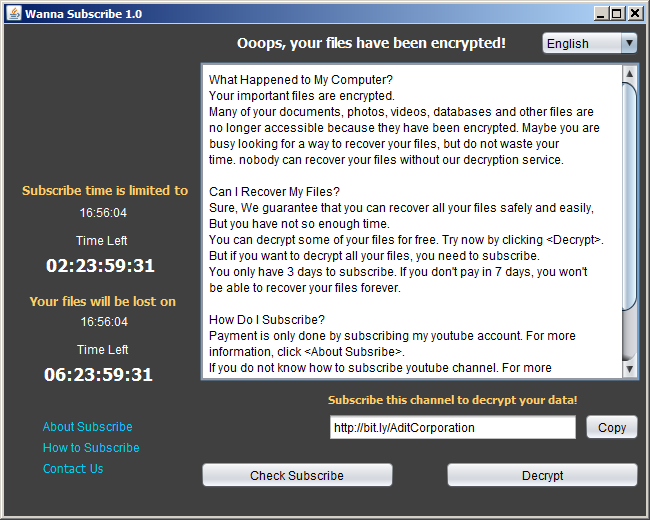

Dès que WannaCry est devenu "populaire", d'autres cyber-escrocs ont commencé à se lancer dans la tendance pour gagner leur argent. Nous avons commencé à détecter plusieurs applications malveillantes de mauvaise qualité qui se font passer pour WannaCry, comme celle-ci:

(Source de l'image: Karsten Hahn)

Pensées

De retour vendredi, mes collègues et moi-même avons assisté à l'atelier CARO, une excellente conférence sur le thème des antivirus, avec une discussion sur le récent ransomware, Spora, qui se répand également comme un ver.

Au cours de l'atelier, nous étions en train de discuter avec des chercheurs et d'autres entreprises sur les dernières tendances et flambées des dernières années, comme Loveletter, Blaster ou Nimda.

Tous les regards se sont alors écarquillés lorsque ce Wannageddon s'est produit. Il est difficile de décrire le bruit que cela a alors fait et tous nous avons commencé à faire de notre mieux pour faire face à l'épidémie.

À la fin de la journée, il était déjà évident que nous venions de rencontrer la pire épidémie de ransomwares de l'histoire.

Nous allons voir ce que les prochains jours vont nous réléver. Il existe déjà des spéculations sur l'origine de cette attaque et d'autres menaces utilisant le même vecteur d'infection.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.