Les cybercriminels profitent de la peur suscitée par le Covid-19.

La pandémie de coronavirus sème la terreur et le désarroi dans le monde entier. Et ce virus a ses propres parasites : des cybercriminels qui se jouent de la peur des gens.

Tout comme le virus et ses effets se sont propagés à toute vitesse, les pirates n’ont pas perdu de temps pour profiter de la situation. Avast a déjà publié des articles sur les cyberattaques liées au Covid-19 et des recommandations pour les télétravailleurs. En voici une sélection : campagne de désinformation russe, conseils pour les hôpitaux qui sont de plus en plus ciblés, conseils pour rester sain d’esprit pendant le confinement (à ne pas prendre à la légère : la police prévoit déjà une augmentation des violences domestiques), la création d’un télémètre de menaces sur le coronavirus via Apklab.io, une plateforme d’Avast.

Aperçu des menaces

Voici quelques exemples des dernières menaces afin que vous puissiez comprendre l’étendue, la diversité et le danger de la vague de cyberattaques occasionnée par le coronavirus. Tout d’abord, vous devez comprendre que la plupart des menaces (mais pas toutes) sont basées sur une certaine forme d’ingénierie sociale. Les meilleurs déclencheurs d’ingénierie sociale étant la peur et l’urgence, le coronavirus est idéal. Plus apeurés que jamais, les gens recherchent désespérément des éléments pouvant leur apporter des nouvelles, de l’espoir ou du réconfort.

Voici donc un premier conseil : traitez avec précaution toute information liée au coronavirus (gardez le fameux mètre de distance !). N’envisagez aucun clic tant que vous n’êtes pas sûr à 100 %, après réflexion, que le lien et la source sont fiables.

Une autre vague de menaces exploite davantage la situation de crise que le virus lui-même. Pour beaucoup d’entre nous, faire du télétravail tout en gardant les enfants (en leur faisant l’école et en les tenant occupés) reste quelque chose de particulier et de nouveau. Les cybercriminels profitent de ces conditions inédites et de notre manque d’expérience. Mon deuxième conseil est donc simplement de faire bien attention. N’allez pas faire confiance à un VPN gratuit. Renseignez-vous sur tout élément nouveau (même pour les extensions de navigateur : le nombre de téléchargements n’est pas un indicateur de sécurité). Si vous voulez télécharger de nouvelles applications ou services, ne les téléchargez que depuis des sources réputées et fiables, et cela vaut aussi pour le VPN d’Avast.

Troisième conseil : un peu de bon sens ne suffit pas toujours. Si ce n’est pas déjà fait, vous devez installer une bonne solution anti-malwares sur tous vos appareils. Et n’oubliez pas de la mettre à jour !

Attaques récentes

Je vous propose ici une vue d’ensemble des récentes cyber-arnaques et menaces qui ont pullulé avec le coronavirus. Cette liste est loin d’être exhaustive mais elle peut vous donner une idée de l’étendue, de la portée, de la vitesse et de la polyvalence de la cybercriminalité moderne.

Télétravail et enseignement à distance

Le Zoom-bombing

Avec le confinement, l’utilisation d’applications de visioconférence (comme Zoom) a considérablement augmenté, notamment pour le travail ou l’enseignement. Non seulement certaines de ces applications ne sont pas assez sécurisées, mais en plus, les nouveaux utilisateurs ne savent pas toujours comment les utiliser de façon sûre. Cela a favorisé l’essor du zoom-bombing, une pratique consistant à se faufiler dans une visioconférence et y poster tout et n’importe quoi (généralement du contenu à caractère pornographique).

Le problème ne concerne pas que Zoom, mais aussi d’autres applications de visioconférence. Par exemple, le 26 mars dernier, un cours à distance d’étudiants norvégiens a été interrompu par un homme nu adoptant une attitude obscène. Et pourtant, ils utilisaient une autre application que Zoom. Il suffit à l’individu de trouver ou de deviner l’URL de la vidéoconférence. Pour éviter cela, gardez bien secrète l’URL de votre réunion, définissez un mot de passe d’accès, limitez l’accès à la caméra (le professeur/le modérateur de la conférence n’a pas vraiment besoin de voir ses interlocuteurs), désactivez la fonction « rejoindre la réunion avant l’arrivée de l’hôte » et empêchez toute personne rejetée de rejoindre à nouveau la conférence.

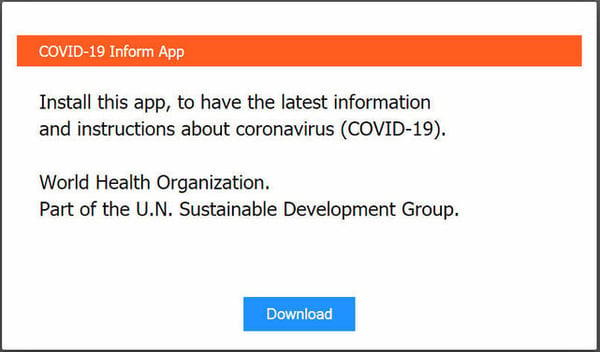

Des pirates utilisent les routeurs domestiques (Linksys et sûrement D-Link) pour rediriger les internautes vers un site malveillant promouvant une fausse appli d’informations sur le Covid-19. Celle-ci prétend provenir de l’Organisation mondiale de la santé (OMS), mais c’est en réalité un logiciel voleur de données (appelé Oski). Cette attaque peut correspondre à une tentative d’attaque par force brute (méthode pour trouver un mot de passe). Assurez-vous donc de remplacer tous les mots de passe associés à votre routeur domestique par de nouveaux mots de passe uniques et forts.

Figure 1. Promotion d’une fausse appli après la compromission du routeur

Phishing et malwares

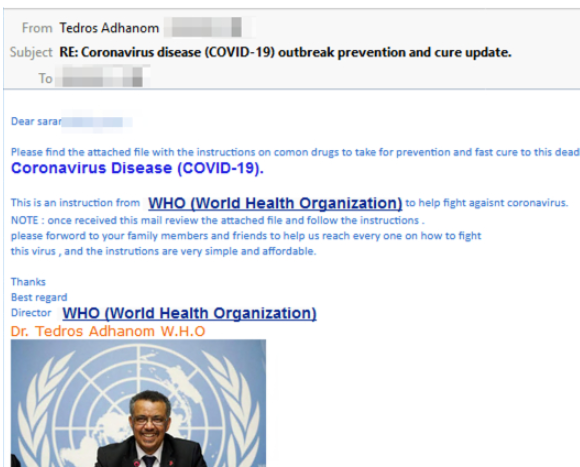

Depuis le 19 mars sévit une campagne d’e-mails prétendant provenir du Dr Tedros Adhanom Ghebreyesus, directeur général de l’OMS. L’e-mail s’adresse personnellement à son destinataire (il récupère juste le prénom dans l’adresse e-mail). Il inclut une pièce jointe contenant le malware Agent Tesla, un enregistreur de frappe et voleur d’informations.

Figure 2. E-mail de phishing prétendant provenir de l’OMS

Le 23 mars dernier, une campagne d’e-mails de phishing prétendant provenir d’une grande banque a été signalée. L’e-mail propose une aide financière pour les soldes de carte de crédit. En cliquant sur « Commencer ici », la victime atterrit sur la page d’accueil d’une véritable banque et est invitée à saisir les détails de sa carte (y compris le numéro du CVV).

Ginp, le cheval de Troie bancaire, a une nouvelle fonctionnalité. Une fois installé, il peut recevoir une commande des pirates pour ouvrir une page Web appelée « Coronavirus Finder ». Pour seulement 0,75 €, la page vous propose de savoir si des habitants de votre quartier ont été infectés par le virus. Si vous acceptez l’offre, une page s’ouvre pour effectuer le paiement. Vous ne recevrez aucune information et ne serez pas débité des 0,75 €, mais le pirate détiendra tous les détails de votre carte de crédit...

L’application Coronavirus Tracker pour Android est en réalité un scareware (ou « alarmiciel »). Elle vous affirme qu’un pirate a volé vos contacts, photos et vidéos, et qu’il les diffusera sur Internet si vous ne lui envoyez pas 250 $. Rien ne prouve que ce malware ait déjà fait des ravages, mais c’est un exemple typique de menace exploitant le thème du coronavirus.

Figure 3. Scareware livré à partir de la fausse page Web « Coronavirus Finder »

Le ransomware Ryuk est utilisé pour cibler les organismes de santé, plus enclins à payer la rançon pendant la crise sanitaire. Le mois dernier, on a recensé 10 attaques.

En République tchèque, l’hôpital universitaire de Brno (qui fait office de centre de recherche sur le coronavirus) a été victime d’un ransomware. Celui-ci a condamné l’hôpital à fermer tout son réseau informatique, à reporter les interventions chirurgicales urgentes et à rediriger les patients en phase aiguë vers un hôpital voisin.

Avec la pandémie, les experts en cybersécurité prévoient une augmentation des attaques de ransomwares, qui selon les assureurs frappent déjà assez (hausse de 131 % en 2019 par rapport à 2018). Certains criminels se sont engagés à ne pas attaquer les établissements de santé pendant la crise, mais de nombreux autres ne se privent pas de le faire.

Arnaques

Le site Web coronavirusmedicalkit.com (fermé par le FBI le 22 mars dernier) offrait des kits de vaccin gratuits (provenant soi-disant de l’OMS) contre le paiement de 4,95 $ pour couvrir les frais d’expédition. Il n’existe pas de vaccin de l’OMS, mais le site Web reçoit 4,95 $ (une petite somme) et les détails de votre carte bancaire (le gros lot).

Le 25 mars dernier, le FBI a arrêté un Californien impliqué dans une arnaque à l’investissement : il prétendait chercher des investisseurs pour financier un projet de pilule de prévention contre le coronavirus et de traitement par injection. Ce mensonge a quand même circulé parmi plus de 2 millions de personnes sur YouTube et Instagram.

Le 27 mars dernier, la Commission fédérale du commerce des États-Unis (FTC) a émis une alerte sur les escrocs profitant de la pandémie pour passer illégalement des robocalls (appel automatisé avec message préenregistré). Raccrochez immédiatement ! Si vous appuyez sur une touche pour parler à une personne en direct, les escrocs vous considéreront comme une cible potentielle pour d’autres arnaques.

Matériel non autorisé

Le matériel non autorisé correspond à tout le matériel non homologué qui est relié subrepticement à un système ou à un réseau (par exemple, il y a déjà eu des cas d’échange de clavier légitime contre un clavier doté d’un implant malveillant). Avec le confinement, cette attaque est plus difficile car il y a plus de télétravailleurs. Mais en ce moment-même, des gangs et des agents d’État-nations se faufilent peut-être dans des bureaux vides pour y installer du matériel véreux prêt à être utilisé après la pandémie.

L’avenir

La situation va empirer avant de s’améliorer. Le Dr Jenny Harries, médecin-chef adjoint du Royaume-Uni, a averti qu’il pourrait s’écouler jusqu’à 6 mois avant que la vie ne reprenne son cours « normal ». La crise sanitaire sera suivie par une grave crise économique. Le président Trump a signé un projet de loi de 2 000 milliards de dollars pour stimuler l’économie des États-Unis et répondre à la pandémie. D’autres pays font de même, bien qu’à plus petite échelle. Les parasites ne manqueront pas de détourner de telles sommes d’argent lors de leur transfert des gouvernements aux entreprises et aux particuliers touchés par le coronavirus.

Et ils le font déjà. Alors que je rédige cet article, deux nouvelles campagnes de phishing ont été détectées : une au Canada (« COVID-19 Relief ») proposant un paiement immédiat de 2 500 dollars canadiens, et une en Australie proposant un paiement de 2 500 dollars australiens. Ces attaques vont s’intensifier et se poursuivre tout au long de l’année.

Parmi les autres campagnes détectées aujourd’hui, l’une informe le destinataire qu’il a été infecté par le coronavirus, qu’il doit remplir un formulaire et se rendre à l’hôpital. S’il ouvre le formulaire qui est en pièce jointe, il installe un cheval de Troie sur son ordinateur.

Les parasites du coronavirus ont suivi la propagation du virus : d’abord en Chine, puis en Corée du Sud et autres pays asiatiques, et enfin en Europe (via l’Italie). Les États-Unis étant désormais le pays le plus infecté au monde, des nouvelles campagnes de phishing et d’arnaques liées aux coronavirus devraient proliférer.

Avec l’aggravation de la situation, nous devons tous traiter avec énormément de précaution tout ce que nous recevons par e-mail et tous les sites que nous consultons. Cela nécessite une plus grande sensibilisation au phishing et aux cyberarnaques. La détection des e-mails de phishing ne se cantonne pas à repérer des fautes de frappe dans le message d’une princesse nigériane. Rien que pour cela, vous devez absolument installer un bon produit antivirus et le maintenir à jour.