Jakub Kroustek répond aux questions ouvertes sur Petna, le logiciel malveillant basé sur Petya qui se diffuse et infecte des ordinateurs à travers le monde.

Au début de cette semaine, nous avons pu assister à une autre attaque massive de ransomware se produire, moins de deux mois après l'épidémie de WannaCry.

Dans les heures et les jours qui ont suivi l'attaque, cette souche a eu plusieurs noms différents, y compris Petya, Petna, NotPetya, EetyPetya, Nyetya et beaucoup d'autres.

Nous l'avons initialement désigné comme étant basé sur Petya, mais pour la simplicité, appelons-le Petna.

Il y a beaucoup d'incertitudes autour de Petna, non seulement sur son appellation, s'il s'agit d'un ransomware Petya ou bien d'une variante ? A-t-elle été conçu pour détruire ou bien comme un moyen pour gagner de l'argent ?

Clarifions certaines choses en fonction des informations actuellement disponibles :

Petna se propage-t-elle encore ?

Pas vraiment. La propagation a commencé tôt le 27 juin. Petna a culminé ce jour-là, avec des milliers d'attaques par heure. Une fois le pic atteint, l'intensité des attaques a considérablement chutée le même jour et depuis, nous observons une très faible prévalence.

Cette attaque peut-elle être comparée à WannaCry ?

Nous avons observé environ 20 000 attaques dans le monde, ce qui est bien inférieur aux 1,5 million d'attaques de WannaCry que nous avons arrêtées jusqu'ici.

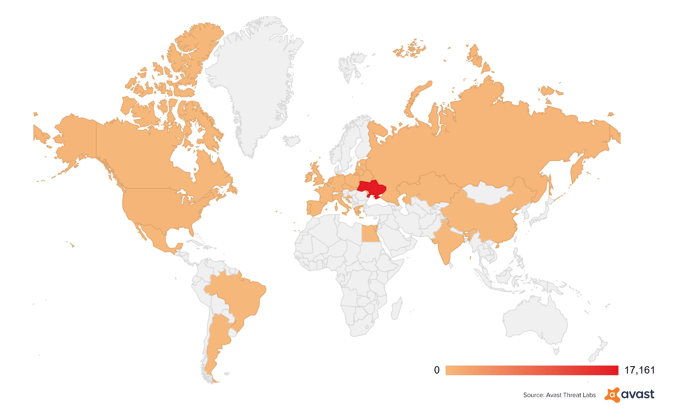

Quels pays ont été les plus touchés ?

Selon nos données, l'Ukraine a été très touchée, avec plus de 90 % d'attaques détectées. Les autres pays sont les États-Unis, la Russie, la Lituanie, la Biélorussie, la Belgique et le Brésil, avec des dizaines et jusqu'à des centaines de tentatives d'attaques dans chacun de ces pays.

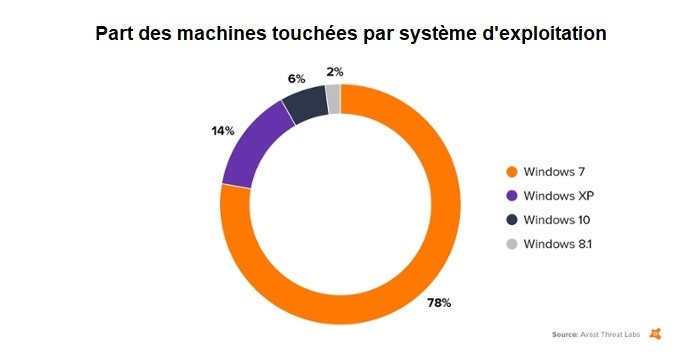

Quels systèmes d'exploitation ont été affectés ?

La plupart des attaques observées par Avast se sont produites sur les ordinateurs Windows 7 (78 %), suivi de Windows XP (14 %). Le nombre d'attaques sur des systèmes plus modernes était beaucoup plus bas.

Comment Petna a-t-elle infectée les PC ?

Nous avons analysé l'épidémie, et nous avons trouvé un vecteur d'infection lié à un programme de mise à jour pour le logiciel de comptabilité ukrainien, M.E.Doc, qui explique pourquoi l'Ukraine a été tellement touchée.

C'est un paradoxe étrange, car les utilisateurs sont toujours invités à mettre à jour leurs logiciels, mais dans ce cas particulier, un programme de mise à jour faisant office de cheval de Troie a commencé la chaîne d'infection.

Cependant, il existe encore une étude en cours sur d'autres vecteurs d'infection possibles.

Pourquoi les ordinateurs en dehors de l'Ukraine ont-ils également été affectés ?

L'une des raisons est que certaines des entreprises concernées ont des filiales en Ukraine. Une fois que Petna a infecté un ordinateur, il s'est répandu dans le réseau, c'est ainsi que Petna a pu accéder aux ordinateurs d'autres pays. Nous étudions toujours les autres vecteurs d'infection possibles.

Que se passe-t-il après que Petna infecte un ordinateur ?

Après avoir infecté une machine, Petna essaie de chiffrer des fichiers avec des extensions spécifiques. La liste des fichiers ciblés n'est pas aussi longue que la liste cible habituellement utilisée par les souches de ransomware, et n'est pas aussi longue que celle du Petya d'origine, mais il contient des formats utilisés pour des photos, des documents, des codes sources, des bases de données, des images de disque, etc.

Outre le cryptage des fichiers, Petna agit également comme un ver, ce qui signifie qu'elle tente de se répliquer automatiquement sur d'autres machines connectées au réseau local.

Elle utilise trois méthodes de propagation différentes : exploiter EternalBlue (connu de WannaCry), exploiter EternalRomance et diffuser via des partages de réseau Windows en utilisant les informations de sécurité volées de la victime (cela se fait via un outil en forme de Mimikatz, qui extrait les mots de passe) et des outils légitimes comme PsExec et WMIC.

Enfin, après avoir chiffré les fichiers et s'être diffusé, il tente d'empêcher le démarrage de Windows (en changeant le Master Boot Record - MBR) et après un redémarrage forcé, il crypte la table de fichiers maîtres (MFT) du lecteur de système. Cela empêche l'ordinateur de redémarrer dans Windows et rend l'ordinateur inutilisable.

Puis-je être infecté par Petna, même si mon ordinateur est complètement patché ?

Oui, vous pouvez en raison d'un mouvement latéral du logiciel malveillant, décrit ci-dessus. Si les deux EternalBlue et EternalRomance sont corrigés sur une machine particulière, il peut encore être infecté par la troisième méthode de livraison.

Est-ce Petya, WannaCry 2.0 ou autre chose ?

Petna est définitivement basé sur Petya, par exemple la partie de cryptage MFT est presque identique à la Petya "Golden" précédemment observée. Cependant, elle n'est pas identique et il existe certaines différences qui n'ont pas été vues dans les versions antérieures de Petya.

Les modifications montrent qu'elles auraient pu être faites par quelqu'un d'autre que les auteurs originels de Petya, Janus, qui a également commenté cela sur Twitter .

La principale similitude entre Petna et WannaCry est qu'elles ont toutes deux utilisé l'exploit EternalBlue pour se répandre.

Il y a des rumeurs selon lesquelles ce Petna ne chiffrerait rien du tout ?

Ce n'est pas vrai. Cette souche crypte les fichiers et MFT.

Existe-t-il un outil de décryptage gratuit disponible ?

Malheureusement non. Le cryptage utilisé est assez fort pour être incassable. En plus du cryptage des fichiers, Petna crypte également les MFT, ce qui rend le processus de décryptage très difficile.

Faut-il payer la demande de rançon ?

Non ! Nous ne recommandons jamais de payer, pour les raisons suivantes : Payer la rançon soutient les criminels, ce qui pourrait les encourager à continuer. Il y a de fortes chances que vous ne récupériez pas vos données, même si vous payez. Dans ce cas particulier, il est plus évident que jamais.

1. L'adresse électronique officielle wowsmith123456@posteo.net, affichée dans l'écran, où les victimes ont été invitées à envoyer la rançon, a été fermée par le fournisseur de services de courrier électronique peu de temps après l'éclosion. Donc, les opérateurs de Petna ne savent pas qui a payé et qui ne l'a pas fait.

2. Le déchiffrement de la partie MFT n'est même pas possible, car la clé est perdue après que Petna crypte le MFT. Dans les versions précédentes de Petya, cette clé a été stockée dans l'ID de la victime, mais dans le cas de Petna, ce n'est qu'une chaîne aléatoire.

3. En outre, le cryptage utilisé pour les fichiers est assez désordonné. Comme nous l'avons déjà souligné , il y a un bug dans la mise en œuvre, qui peut rendre certains fichiers non récupérables.

4. Même si nous mettons les points ci-dessus de côté, il serait vraiment difficile pour les opérateurs de Petna de décrypter complètement les ordinateurs qu'ils ont infectés. Le décryptage impliquerait plusieurs itérations de communication avec les victimes, de sorte que le MFT pourrait être décrypté en premier, suivi des fichiers.

Comme vous pouvez le voir, les chances de décrypter complètement un ordinateur infecté, même si les auteurs de Petna l'ont fait, sont proches de zéro.

Néanmoins, les victimes de Petna paient toujours la rançon. Au moment de la rédaction de cette publication, le portefeuille bitcoin de Petna contenait près de 4 Bitcoins ~$10,000.

Était-ce un test de lancement ? Peut-on s'attendre à de nouvelles attaques ?

Beaucoup ont spéculé que WannaCry était une épreuve de test, mais il n'y a pas eu d'indicateurs qui pouvait le laisser penser. Cependant, il est très probable que nous verrons de plus en plus de souches de ransomware agissant comme un ver, du fait que WannaCry et Petna ont confirmé la viabilité de ce concept.

Quelle était l'intention de cette attaque ? Était-ce une attaque parrainée par l'État ?

(Recherche d'une boule de cristal ...). Résumons les faits. Cette attaque, ainsi que plusieurs autres repérées au cours des derniers mois, ont surtout visé l'Ukraine. Cette attaque récente a utilisé une version modifiée de l'une des souches de ransomware les plus avancées et les plus destructrices vues jusqu'à présent - Petya.

Les modifications et les ajouts de Petya sont plus que suspects - les personnes derrières ces modifications en ont fait un ransomware indécryptable. En outre, ils ont fait en sorte que le paiement de la rançon n'ait aucun sens, ce qui est anormal pour un ransomware, car la motivation habituelle derrière sa propagation est de gagner de l'argent.

Le paiement n'a pas été associé à un site de Tor, mais avec une adresse de courriel hébergée par un fournisseur commun et il est devenu rapidement connu que Petna n'était pas décryptable, ce qui a entraîné des paiements de rançon relativement faibles.

Si nous nous éloignons un instant, nous pouvons dire que nous avons déjà vu des dizaines de souches de ransomware mal codées qui rendaient le décryptage presque impossible et que ces failles n'étaient presque pas intentionnelles de la part de leurs auteurs.

Nous avons également vu d'autres criminels prendre des binaires existants et simplement copier les instructions de paiement pour afficher leurs propres portefeuilles, entraînant à nouveau des victimes avec des fichiers irrécupérables.

Et enfin, nous voyons des versions de test de nouvelles souches de ransomware publiées dans la nature presque sur une base quotidienne - avec souvent des flux fatals dans les algorithmes de cryptage et / ou sans aucune instructions de paiement.

Si nous continuons à considérer Petna comme un ransomware, nous trouverons beaucoup de similitudes avec les cas précédents - et nous pourrions conclure que les défauts de Petna étaient probablement le résultat d'un simple travail décalé.

Cependant, en raison de son impact, nous devons également le considérer comme étant à part. L'une des possibilités est que son but principal était de «juste» causer des dégâts.

Dans ce cas, nous devons admettre que ses auteurs ont réussi. Sur la base d'une information publique, des centaines de machines ont été infectées et rendues inutiles. De ce point de vue, l'histoire du ransomware serait juste une manœuvre de couverture avec un effet secondaire plaisant pour ses auteurs, à savoir : $10 000 dans leur portefeuille Bitcoin.

Enfin, il existe également une théorie selon laquelle tout le désastre effectué par Petna était de couvrir d'autres attaques (furtives) qui se sont déroulées en même temps.

Avast détecte et protège ses utilisateurs Avast et AVG de toutes les variantes connues de Petna en utilisant des protections à plusiers niveaux, y compris Smart Scan, Agent Actions Suspectes, Agent Anti-Ransomware, ainsi qu'un Pare-Feu permettant de détecter les exploits.

Source de l'image: Reuters

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.