Conoce el oscuro mundo de la ciberdelincuencia, un entorno en el cual desarrolladores de malware, estafadores y ladrones prosiguen la expansión de esta industria ilegal que mueve miles de millones de dólares.

Desde que Internet existe, existe también la ciberdelincuencia. La actividad delictiva del mundo real se refleja en nuestras vidas digitales. En ambos mundos encontrarás casos de acoso, robo, extorsión, destrucción de bienes, estafas y argucias en abundancia. Y, a la vez que condenamos todo tipo de ciberdelincuencia, aunque no nos guste, debemos admitir que se trata de una industria en perfecto desarrollo, si bien es totalmente ilegal. Vamos a intentar abrir la mente para tener una mejor comprensión de esta amenaza invisible.

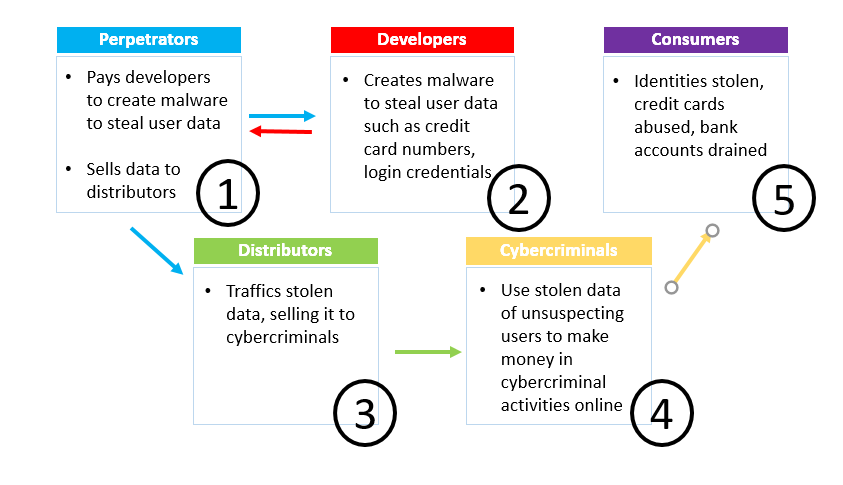

Una red de ciberdelincuencia

En primer lugar, echemos un vistazo a los protagonistas de este mundo indeseable. Son diversos los tentáculos entrelazados que integran esta industria, que obtiene cientos de miles de millones de dólares anuales de víctimas inocentes. Estas ramificaciones las forman los siguientes especialistas:

- Programadores: son los cerebros que desarrollan los ataques y el malware. En este grupo, no obstante, el grado de culpabilidad se difumina, ya que algunos desarrolladores probablemente no pretendan que sus programas se utilicen con fines maliciosos, mientras que otros sí tienen esta intención.

- Distribuidores: comercializan y venden los datos robados, ganándose merecidamente la fama de ser grandes especialistas en la materia.

- Expertos técnicos: mantienen la infraestructura de TI para los delincuentes, del mismo modo en que funciona una empresa legítima, incluyendo servidores, bases de datos, seguridad, etc.

- Hackers: buscan las posibles vulnerabilidades para aprovecharlas en sistemas, aplicaciones y redes.

- Estafadores: maquinan los distintos trucos de ingeniería social que derivarán en estafas de phishing.

- Proveedores de sistemas alojados: proporcionan un refugio seguro a los servidores y sitios de contenido ilícito. Al igual que en el caso de los programadores, enunciado anteriormente, algunos hosts pueden ser desventurados inocentes cuya tecnología está sufriendo un abuso.

- Jefes de la organización: coordinan toda la operación, reúnen el equipo y eligen los objetivos.

¿Cómo funciona?

Los autores de los ataques son quienes, en realidad, roban la información de los usuarios. Generalmente no desarrollan el malware ellos mismos, sino que contratan a los desarrolladores que crearán el malware que servirá para robar la información del usuario en línea. Cuando ya disponen de la información del usuario robada, la venden en la Internet profunda a ciberdelincuentes que se especializan en el uso de este tipo de información (como números de tarjetas de crédito, credenciales de inicio de sesión, etc.) para ganar dinero.

La evolución de la ciberdelincuencia

La ciberdelincuencia ha mantenido el ritmo (quizás esto no nos resulta sorprendente) de la evolución del comercio electrónico. A medida que el público en general fue creciendo y se acostumbró progresivamente a introducir números de tarjeta de crédito en la red, los ciberdelincuentes captaron rápidamente el impacto que algún malware situado estratégicamente podía tener sobre este nuevo mercado digital. A continuación presentamos una lista de algunos «grandes éxitos» de la ciberdelincuencia por décadas.

Los años 90

El «príncipe nigeriano» y estafas por correo electrónico similares.

Hasta el presente, estos mensajes de correo electrónico continúan generando un montón de dinero y estafan día tras día a personas normales que pillan desprevenidas. El correo electrónico lleva a las personas a creer que alguien cercano está en peligro; esta amenaza les hace enviar miles de dólares para pagar un rescate. Lamentablemente, el dinero va directamente al ciberdelincuente y en realidad es un simple robo.

Década del 2000

Las argucias de las mulas de dinero evolucionan hacia estratagemas de estafa de comercio electrónico.

Con una apariencia a menudo legítima, las argucias de las mulas de dinero se hicieron muy populares en la década del 2000. Funcionaban del modo siguiente: los delincuentes reclutaban a personas confiadas para lo que ellas pensaban que eran verdaderos empleos. Sin embargo, una vez contratadas, se realizaban los pasos necesarios para que las personas que hacían de «mula» recibieran dinero transferido a una cuenta financiera en su propio nombre; a continuación se indicaba a las mulas que retiraran el dinero y lo enviaran a otro contacto en otro país a través de Western Union o MoneyGram. De esta manera, el delincuente nunca podía ser capturado.

Más tarde, esto evolucionó hacia estratagemas de estafa de comercio electrónico. La tecnología, en aquel momento, era una novedad para todos: los vendedores, los compradores, los bancos, las tarjetas de crédito... de modo que los ciberdelincuentes, que sabían lo que hacían, se aprovecharon bien de las vulnerabilidades del sistema, comenzando con estafas en las cuales compraban datos de tarjetas de crédito y credenciales de inicio de sesión robadas a partir de filtraciones de datos para comprar bienes y hacer que les fueran enviados a los lugares de su elección.

A partir del 2010

Delitos relacionados con los videojuegos y el póquer en línea.

Para quienes hacen negocios en el submundo, una gran ventaja para la ciberdelincuencia es la relativa facilidad con la cual se blanquea el dinero. Los sitios de póquer en línea fueron un notable foco de blanqueo de dinero y fraude hasta la gran ofensiva del FBI en el año 2011. Los jugadores de póquer en línea fueron también blanco de los ciberdelincuentes, que perseguían las grandes cuentas bancarias asociadas con sus juegos de apuestas en línea.

Las estafas más recientes: los videojuegos gratuitos en línea

Los juegos más seguidos en línea atraen a los usuarios con una plataforma de juego gratuita y luego, cuando ya están enganchados, les obligan a realizar compras dentro del juego para continuar. Estas compras dentro del juego plantean al participante la posibilidad de realizar mejoras a su personaje, recibir dinero virtual del juego en su bolsillo, seguir avanzando por los niveles o cualquier otra función de mejora dentro del juego. ¿Los jugadores realmente compran estas ofertas dentro del juego? Efectivamente, por un importe de cientos de millones de dólares anualmente.

Los ciberdelincuentes conocen bien esta tendencia y se han lanzado sin miramientos a la caza. Para blanquear dinero, simplemente tienen que utilizar una tarjeta de crédito robada y otro tipo de información personal para adquirir uno de estos elementos valiosos dentro de la aplicación y después venderlo en el mercado oculto a jugadores ansiosos. Esta argucia blanquea dinero y, al mismo tiempo, genera un beneficio.

Además, con el aumento de las divisas digitales, los ciberdelincuentes también se están pasando a las criptomonedas para blanquear dinero. Tanto si están ocultando dinero en efectivo procedente del tráfico de drogas como si se trata de ganancias derivadas del ransomware, pueden utilizar criptomonedas para enmascarar sus actividades, realizando distintos movimientos de dinero para intentar que no pueda seguirse su rastro. Cuando consideran que el dinero está suficientemente «limpio», los delincuentes transfieren la criptomoneda en efectivo o la traspasan a sus cuentas bancarias.

¿De dónde proceden todos los datos robados?

¿Dónde encuentran los ciberdelincuentes esta base de datos de información personal y cómo la recopilan? Si desean ensuciarse las manos y hacer el trabajo ellos mismos, pueden dirigirse a las víctimas con estrategias de phishing, estafas por correo electrónico, etc. Pero puede resultarles mucho más fácil simplemente comprar estas bases de datos en línea. Hay un montón de pobladores de la Internet profunda que elaboran y venden listas de información personal de los usuarios procedente de filtraciones de datos, pero algunos de estos sucios trapicheos se producen en nuestro propio entorno; el periódico Daily Mail publica que los sitios de redes sociales como Facebook también son «ampliamente utilizados para comprar y vender datos bancarios robados».

La ciberdelincuencia actual, al descubierto

A diario, el 99 % de nosotros navegamos por lo que se conoce como la Internet superficial. Mientras que la Internet profunda es mítica por ser un nido de víboras de actividad delictiva, sin escrúpulos y organizada, existe un elemento de ciberdelincuencia menos conocido (aunque igualmente prolífico) que dirige sus actividades hacia la mayoría de nosotros en la superficie, donde vivimos nuestras vidas digitales.

Por regla general, los ciberdelincuentes que operan en la Internet superficial tienen un campo de negocio más reducido. Es decir, tienen medios y recursos más modestos que sus colegas de la Internet profunda, y quizás objetivos más pequeños. Pero los ciberdelincuentes de la Internet superficial tienen sus propios foros de comunidad, en los cuales se recomiendan mutuamente, patrocinan nuevos reclutamientos y realizan negocios. Por ejemplo, los ciberdelincuentes pueden publicar muestras de datos que ilustren los tipos de información personal que puedan recopilar. También pueden ofrecer demostraciones, descuentos y pruebas de sus servicios, reproduciendo las prácticas empresariales corrientes del mundo legítimo.

La aplicación de la ley para combatir la delincuencia en la Internet superficial es todo un reto debido a las fronteras internacionales. Los ciberdelincuentes saben que no deben dirigir sus actividades hacia personas de su propio país, ya que esto facilitaría su seguimiento. Cuando se traspasan las fronteras internacionales en el mundo digital, el dilema jurídico es de grandes dimensiones.

Cómo permanecer a salvo de la ciberdelincuencia

Si bien la existencia de la ciberdelincuencia puede ser una realidad inevitable, no lo es el daño que provoca. Podemos evitar convertirnos en una víctima si implementamos las dos defensas más fuertes que todos tenemos a nuestra disposición: la tecnología de seguridad cibernética y la vigilancia.

En cuanto a la tecnología de seguridad cibernética, activa todas las medidas de seguridad que tengas a tu disposición. Cambia las contraseñas para que tengan la mayor complejidad posible. Mejor aún, utiliza un administrador de contraseñas, que no solo generará contraseñas únicas y seguras para todas tus cuentas, sino que también las recordará todas automáticamente. Avast Passwords es solo una de las diversas excelentes medidas de seguridad que incluye Avast Free Antivirus.

Además, activa la autenticación de dos factores o de varios factores. Se trata de un paso de inicio de sesión adicional que confirmará tu identidad antes de conceder acceso a ciertas cuentas; por ejemplo, haciéndote una pregunta personal u obligándote a recuperar un código en el teléfono. La mayoría de las configuraciones de inicio de sesión en línea lo ofrecen como opción: también puedes buscar aquí para ver los sitios que ofrecen la autenticación de dos factores.

Tu propia precaución requiere que estés familiarizado con las últimas técnicas de ingeniería social para evitar el engaño de alguna de sus trampas. Permanece alerta y cuestiónalo todo. Sigue nuestros canales de redes sociales en Facebook y Twitter para mantenerte actualizado, informado y vigilante en relación con las estafas cibernéticas más recientes. Lo fundamental es que esta amenaza fantasma de la ciberdelincuencia, aunque invisible, es muy real y está en nuestra mano el poder mantenernos bien informados y protegidos.