Naši specialisté pro výzkum hrozeb zjistili, že instalace tří aplikací pro úpravu fotografií může mít neblahé následky. Tyto aplikace jsou přitom staženy do více než 2 milionů zařízení.

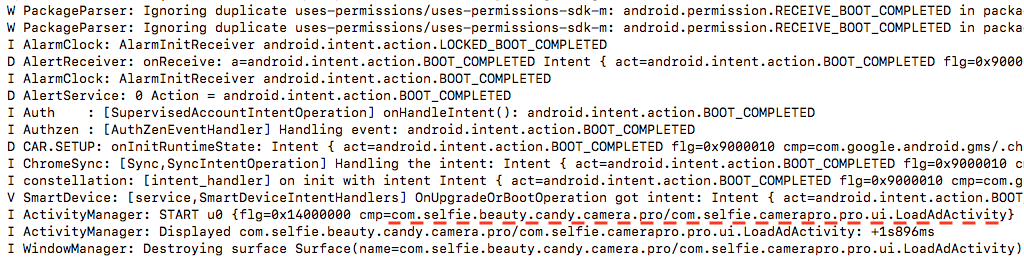

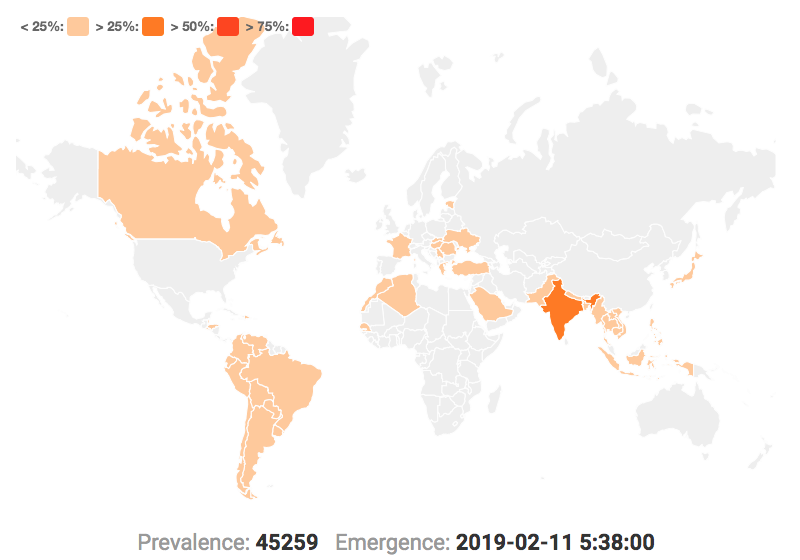

Platforma společnosti Avast pro analýzu mobilních hrozeb (MTIP), apklab.io, v únoru 2019 zjistila, že některé z aplikací pro úpravu selfie fotografií dostupných v obchodu Google Play Store vypadají jako legitimní aplikace, avšak ve skutečnosti jsou plné adwaru a spywaru. Jedná se o Pro Selfie Beauty Camera, Selfie Beauty Camera Pro a Pretty Beauty Camera – 2019. Tyto aplikace mají přidávat filtry do selfie fotografií a upravovat vzhled lidí. Primárně ovšem obsahují adware, který agresivním způsobem zobrazuje reklamy, a spyware, který dokáže uskutečňovat hovory, naslouchat hovorům, načítat polohu zařízení a měnit síťový stav zařízení. Všechny aplikace jsou nainstalovány alespoň v půl milionu zařízení, přičemž aplikace Pretty Beauty Camera – 2019 jich má více než milion. Podle našich údajů si tyto aplikace nejčastěji instalují uživatelé systému Android v Indii.

Aplikace mají tisíce recenzí, přičemž je uživatelé většinou hodnotí špatně a uvádí, že aplikace ve skutečnosti nefungují a namísto toho zobrazují reklamy. Existuje však i několik kladných recenzí, nicméně ty jsou s největší pravděpodobností falešné.

![pro-selfie-beauty-app-listing[1]](https://blog.avast.com/hs-fs/hubfs/avast-blog/blog-files/pro-selfie-beauty-app-listing%5B1%5D.png?width=721&name=pro-selfie-beauty-app-listing%5B1%5D.png)

Skrytá krása

Po nainstalování a spuštění se v aplikaci začnou agresivně zobrazovat reklamy. Když uživatel telefon restartuje, reklamy se dokonce zobrazují přes celou obrazovku i mimo aplikaci. Četnost zobrazování reklam je určována na základě souboru staženého ze vzdáleného příkazového a řídicího serveru.

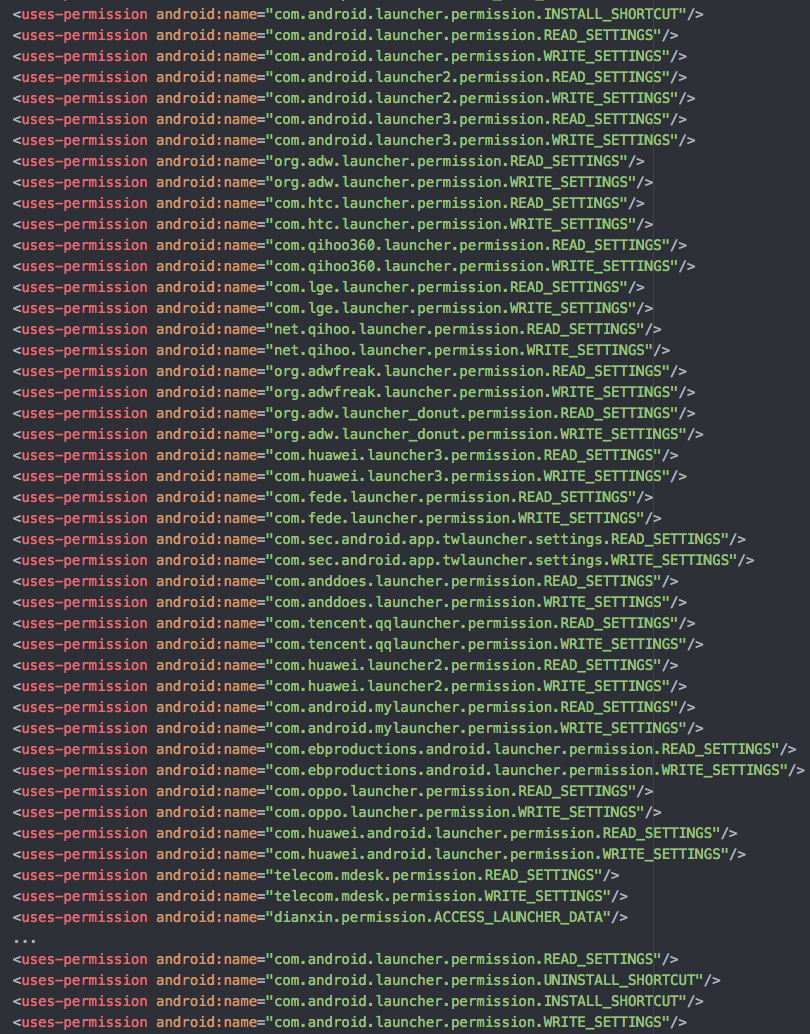

Aplikace se navíc obtížně odstraňují, protože jejich ikony bývají často skryté a na obrazovce spouštěče aplikací systému Android se nenacházejí. Uživatelé proto nemohou využít funkci přetažení do koše, čímž by se aplikace zbavili. Je pravděpodobné, že lidé stojící za těmito aplikacemi mají zisk ze zobrazování reklam uživatelům. Za každé zobrazení reklamy totiž dostanou peníze od inzerentů. Z tohoto důvodu se snaží, aby pro uživatele bylo odstranění aplikace obtížné, jelikož jenom tak mohou zobrazovat další a další reklamu a vydělávat více peněz. Aplikace kontrolují tyto spouštěče: Apex, HTC Sense, 360 Launcher, QQ Launcher, Huawei, OPPO, LG, Samsung a další. Pokud je v zařízení nalezen některý ze spouštěčů uvedených na níže uvedeném snímku, aplikace automaticky odinstaluje svou ikonu.

Kromě zobrazování reklam dokážou tyto aplikace také uskutečňovat hovory, nahrávat telefonickou konverzaci, měnit síťový stav, vykreslovat obraz přes ostatní aplikace, načítat data z externích paměťových úložišť zařízení a spoustu dalších věcí.

Čínský autor

Všimli jsme si několika věcí, na základě nichž jsme usoudili, že autor nebo autoři mohou pocházet z Číny. Například e-mailová adresa vývojářů je songshijie19711110@gmail.com, což je přepis čínského jména do latinské abecedy. V kódu se také nacházejí některá slova ve zjednodušené čínštině, zejména v souboru params.txt v adresáři assets.

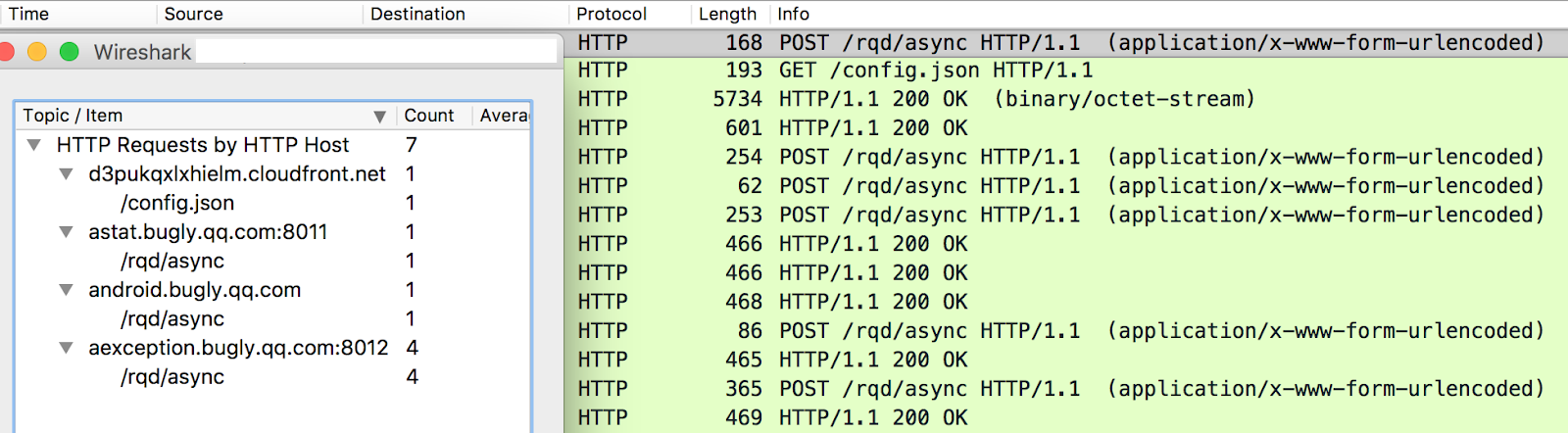

Aplikace rovněž využívají nástroj Tencent Bugly, který vývojářům dává k dispozici hlášení o selhání a umožňuje jim, aby do svých aplikací zasílali oznámení o aktualizaci. Dalším důvodem je to, že ve snaze o skrytí před spouštěči kontroluje aplikace spouštěče dostupné v Číně.

![5-screenshots-of-apps-in-play-store[1]](https://blog.avast.com/hs-fs/hubfs/avast-blog/blog-files/5-screenshots-of-apps-in-play-store%5B1%5D.png?width=1600&name=5-screenshots-of-apps-in-play-store%5B1%5D.png)

Snímky obchodu Google Play Store ve spouštěči

Na základě našich interních telemetrických údajů z laboratoře apklab.io a recenzí v obchodu Google Play Store se zdá, že většina obětí je z Indie. Mezi dalšími státy potom převládá Myanmar a Indonésie.

Interní výsledky telemetrie pro nejnovější verzi aplikace „com.selfie.beauty.candy.camera.pro“ ukazují, kde je aplikace nejčastěji stahována.

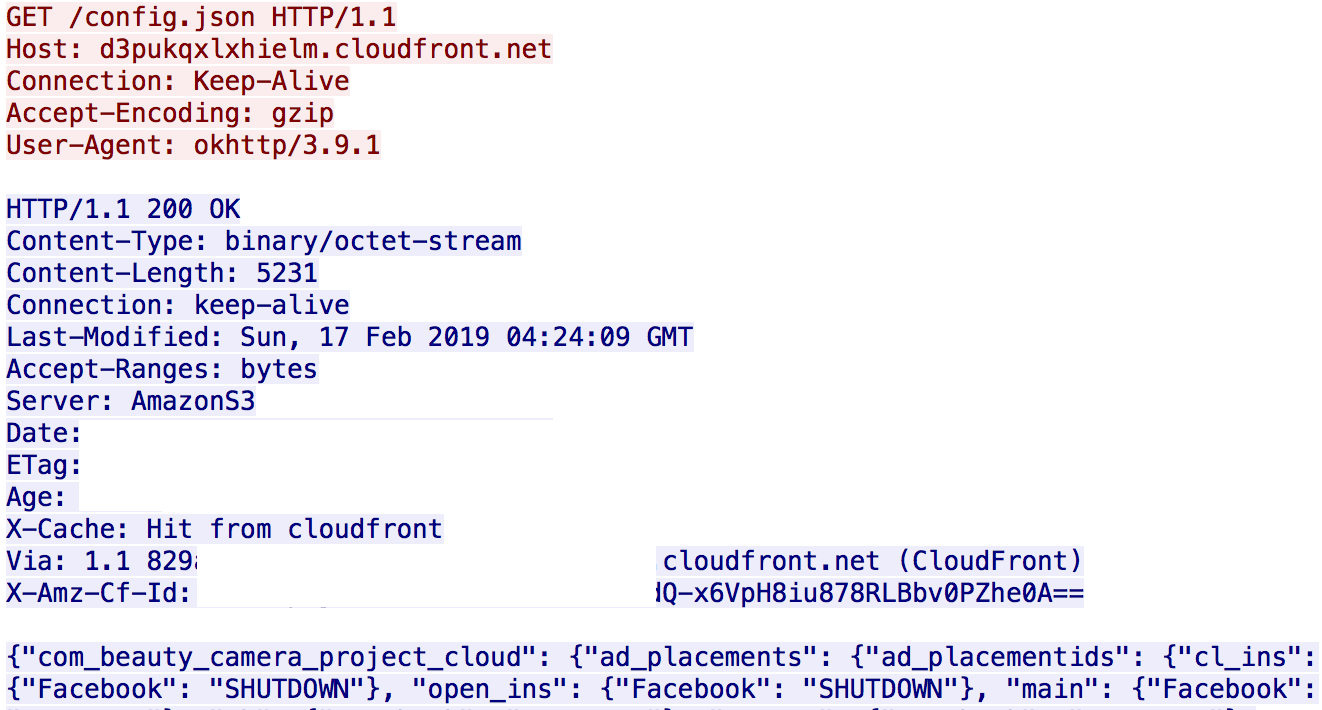

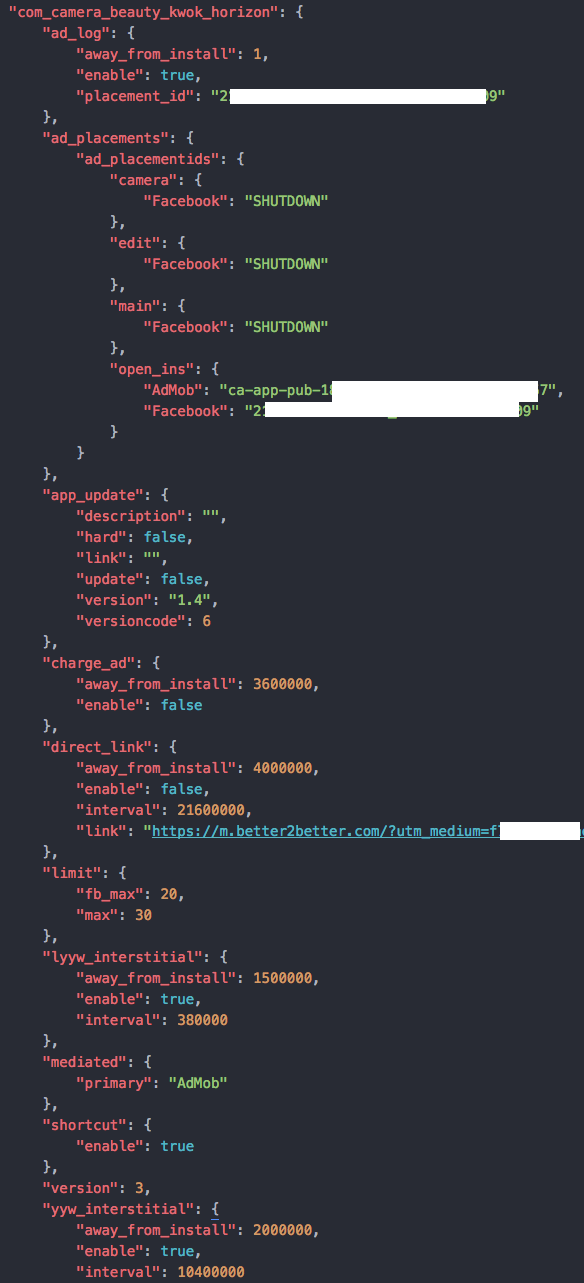

Některé aplikace stále využívají protokol HTTP k aktualizaci konfigurace reklam ze vzdáleného serveru, což se dá snadno zjistit.

Snímek síťové stopy v kombinaci s analýzou reklamy a nástroje Bugly

Snímek síťové stopy v kombinaci s analýzou reklamy a nástroje Bugly

Snímek aktualizace konfigurace ze vzdáleného serveru d3pukqxlxhielm.cloudfront.net

Snímek souboru config.json z adresy d3pukqxlxhielm.cloudfront.net

Odkazy na aplikace s adwarem a malwarem v obchodu Google Play Store zmíněné v tomto blogu

https://play.google.com/store/apps/details?id=com.selfie.beauty.candy.camera.pro

https://play.google.com/store/apps/details?id=org.selfie.beauty.camera.pro

https://play.google.com/store/apps/details?id=com.selfiepro.camera

Podle typu aplikace a vzdáleného serveru používaného adwarem si myslíme, že aplikace mohou souviset se škodlivými aplikacemi hlášenými na konci ledna společností Trend Micro.

Co můžete udělat?

1 – Pořiďte si antivirový software, jako je Avast Mobile Security, který dokáže detekovat tyto typy aplikací, a chránit tak uživatele před obtěžující reklamou.

2 – Stahujte aplikace od renomovaných vývojářů. Ačkoliv má Google Play Store dobrou pověst, vždy byste se měli mít na pozoru a ověřit si reputaci vývojářů aplikace.

3 – Čtěte popis aplikace a recenze. Když se v popisu aplikace nachází spousta chyb a překlepů, může to napovídat, že aplikace není legitimní. Pokud je většina recenzí negativních a uživatelé se zmiňují o adwaru, měl by to pro vás být další signál k tomu, abyste aplikaci nestahovali.

4 – Při jakémkoliv neobvyklém chování aplikaci ihned odinstalujte.

Analyzované soubory