V Česku se zaměřily na Air Bank, ČSOB a Sberbank.

Spoluautory jsou Niels Croese ze SfyLabs a Lukáš Štefanko z ESETu.

Výzkumný tým z Avastu ve spolupráci s kolegy ze společností ESET a SfyLabs zkoumal novou verzi škodlivého bankovního malwaru BankBot, který se letos opakovaně naboural do služby Google Play a zasáhl velké banky včetně společností WellsFargo, Chase, DiBa a Citibank a jejich uživatele v USA, Austrálii, Německu, Nizozemsku, Francii, Polsku, Španělsku, Portugalsku, Turecku, Řecku, Rusku, Dominikánské republice, Singapuru a Filipínách. V České republice šlo o Air Bank, ČSOB a Sberbank.

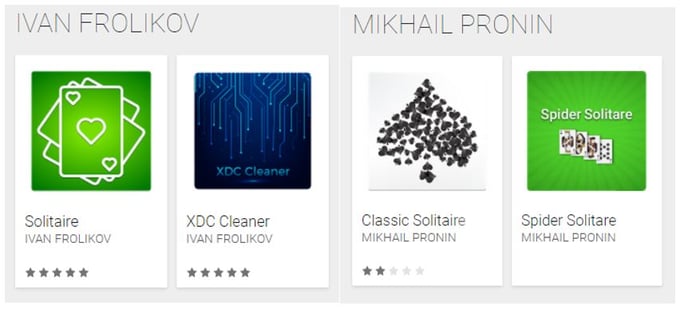

V rámci první vlny útoku se nová verze BankBotu vydávala za důvěryhodnou aplikaci pro svítilnu a nabádala uživatele ke stažení. V druhé vlně, aplikace pro hraní Solitaire či čištění telefonu šířily další druhy malware vedle BankBotu nazývané Mazar a Red Alert (Mazar nedávno popsala společnost ESET). Nicméně namísto toho, aby aplikace uživatelům přinesla světlo, radost ze hry nebo rychlejší výkon mobilního telefonu, zaměřila se na špehování, shromažďování bankovních údajů a krádež peněz.

Společnost Google již dříve odstranila starší verze BankBotu z Google Play během několika dnů. Nicméně několik verzí zůstalo aktivních až do 17. listopadu. To byla dostatečně dlouhá doba na to, aby aplikace napadly tisíce uživatelů.

Google provádí kontroly a prověřování všech aplikací odeslaných do Google Play. Ale autoři trojanů pro mobilní bankovnictví začali nedávno používat speciální techniky k obcházení automatizovaných detekcí Googlu, tím že jejich malware začal škodit dvě hodiny poté, co uživatel povolil práva správce zařízení. Další typickou technikou, jak hackeři obcházeli kontrolu Googlu, bylo publikování aplikací pod jmény různých vývojářů.

Škodlivé aktivity tohoto malwaru zahrnovaly instalaci falešného uživatelského rozhraní, které je uloženo v aplikaci pravého mobilního bankovnictví. Jakmile pak uživatel zadá bankovní údaje, odešlou se rovnou útočníkům. Zejména evropské banky používají ověřovací čísla transakcí (TAN), což je forma dvoufaktorového ověření potřebná k provádění jakýchkoli online převodů. Autoři malwaru BankBot ale dokáží zachytit i textové zprávy s číslem TAN, takže pak snadno mohou uskutečnit bankovní převody jménem poškozeného.

Tento malware vykazuje podobnosti s typem malwaru, o kterém v září psala na blogu společnost Trend Micro.

BankBot - Technický popis

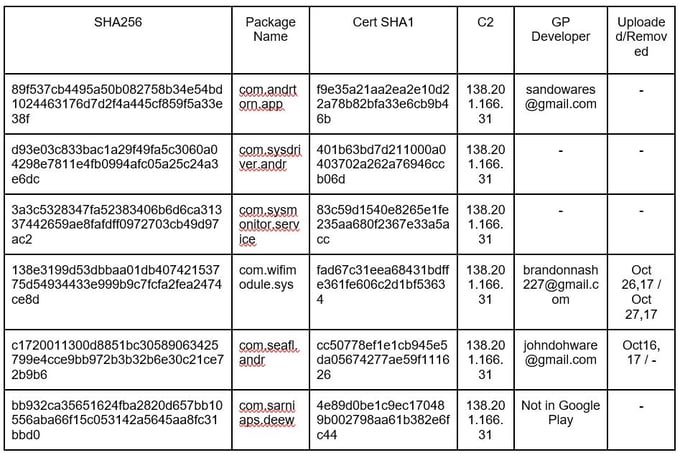

První vzorky nové verze malwaru BankBot jsme zaznamenali 13. října 2017. Byl skrytý v souboru "Tornado FlashLight" (com.andrtorn.app) a později také pronikal přes aplikace "Lamp For DarkNess" a "Sea FlashLight".

Vzorky malwaru se spouští nepozorovaně, aniž by došlo ke změně výkonu nebo funkčnosti světel blesku.

Aplikace na svítilnu obsahovaly malware BankBot, který skutečně měl funkci svítilny.

Na přelomu října a listopadu se v rámci druhé fáze útoku objevily také škodlivé aplikace na čištění telefonu a hraní hry Solitaire.

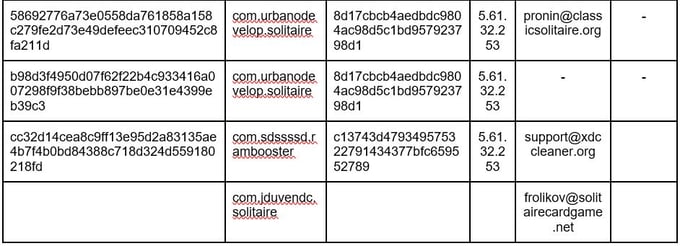

Infikovaná aplikace na hraní hry Solitaire, která se objevila ve druhé vlně.

Malware se aktivuje, když se falešná aplikace stáhne do telefonu. Na infikovaném zařízení zkontroluje, které za 160 aplikací z předpřipraveného SHA1 seznamu jsou k dispozici. Tento seznam zahrnuje aplikace společností Wells Fargo a Chase v USA, Credit Agricole ve Francii, Santander ve Španělsku, Commerzbank v Německu a Air Bank, ČSOB či Sberbank v Česku. Úplný seznam cílů tohoto útoku najdete na konci tohoto blogu.

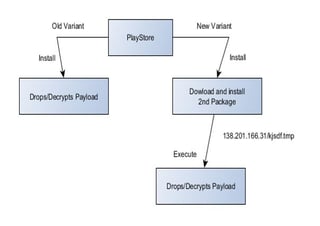

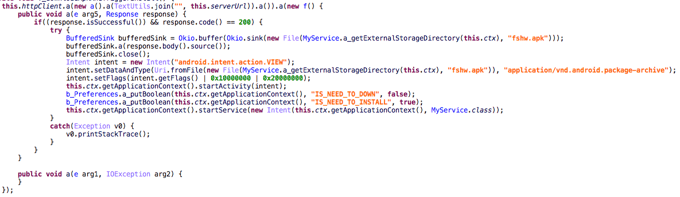

Pokud byl malware schopen najít v telefonu jednu nebo více aplikací ze svého SHA1 seznamu, spustil “službu”, což je výraz pro součást Android aplikace, která může provádět dlouhodobé operace na pozadí. Služba obsahuje funkci dropper, která umožňuje stahovat jinou aplikaci z webového serveru a instalovat ji do zařízení.

Porovnání staré a nové verze BankBotu: Nová verze nejprve stahuje virovou nálož z externího zdroje.

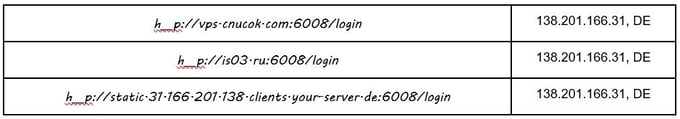

Aby zůstal skrytý, šifruje malware komunikaci se svým C&C serverem prostřednictvím služby Firebase společnosti Google:

Malware zahájí stejné vyhledávání aplikací ze svého seznamu také po zapnutí telefonu. Pokud jednu z aplikací najde, opět spustí “službu”.

V první fázi se pokouší oklamat oběť, aby mu dala administrátorská práva tím, že předstírá, že se jedná o aktualizaci obchodu Google Play (nebo systému) pomocí podobné ikony a názvu:

Aplikace dropper imitující grafiku Googlu

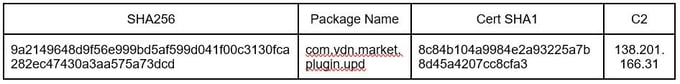

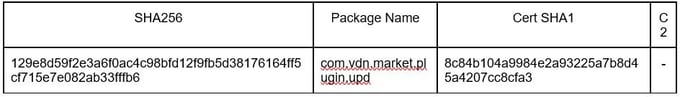

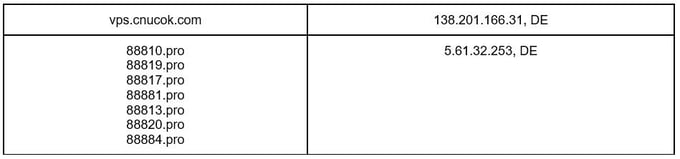

Dvě hodiny po získání administrátorských práv začne malware stahovat virovou nálož – BankBot APK (com.vdn.market.plugin.upd). Kyberútočníci pravděpodobně používají toto dvouhodinové okno, aby se vyhnuli kontrolám Google. To je stejné u všech vzorků dropperu a pokaždé, když je soubor BankBot APK stažen z hxxp: //138.201.166.31/kjsdf.tmp:

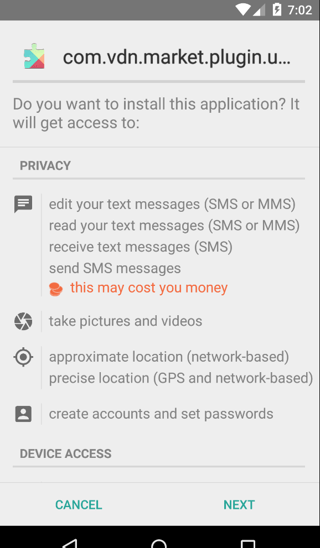

Po stažení virové nálože z C&C serveru se malware pokusí nainstalovat APK pomocí standardního Android mechanismu pro instalaci aplikací, které nepochází z Google Play. To vyžaduje, aby byl smartphone nastaven k přijímání instalací z neznámých zdrojů. Pokud to není povoleno, systém Android zobrazí chybu a instalace je ukončena.

V opačném případě, je vyžádán souhlas uživatele a instalace pokračuje.

Droppery z předchozích útoků byly mnohem propracovanější než nová verze BankBotu, a používaly techniky jako například klikání na pozadí pomocí služby Accessibility Service k instalaci aplikací z neznámých zdrojů. Google toto zablokoval pro všechny aplikace s výjimkou těch které poskytují služby pro nevidomé, takže nová verze BankBot tento mechanismus již nemůže používat.

Název a ikona instalačního balíčku malwaru se snaží, aby si uživatelé mysleli, že se jedná o aktualizaci Google Play. Po dokončení instalace požaduje nový soubor APK také administrátorská práva.

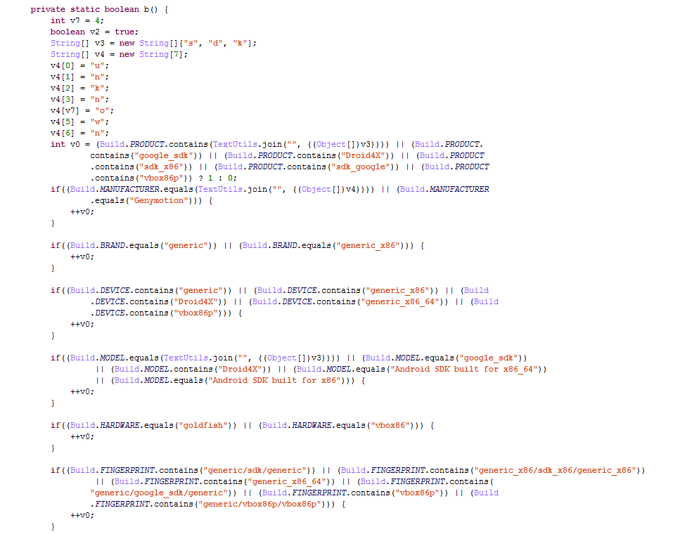

Cizí APK umí kontrolovat, zda různé indikátory běží uvnitř emulátoru nebo přímo na zařízení. Tyto anti-sandboxové kontroly pomáhají malwaru při obcházení systému nebo zpožďují jeho detekci různými antiviry:

Když uživatel otevírá jednu z výše uvedených bankovních aplikací, aktivuje se škodlivý malware, vytvoří grafickou vrstvu nad skutečnou bankovní aplikací. V laboratořích jsme testovali tento mechanismus na zařízení s aplikací české Air Bank. Na videu ukazujeme, jak se dodatečná grafická vrstva vytvoří během milisekund. Když pak uživatel zadá informace o svém bankovním účtu, odešlou se přímo kyberútočníkům.

Funkce pro kradení SMS

Mnoho bank používá tzv. dvoufaktorovou autentizaci, což je metoda, která zaručuje, že transakce je bezpečná a může ji provést jen klient dané banky. BankBot obsahuje i funkci snímání SMS zpráv, takže když do telefonu uživatele přijde mobilní TAN, kyberútočníci ho mohou okamžitě použít a převést peníze na svá konta.

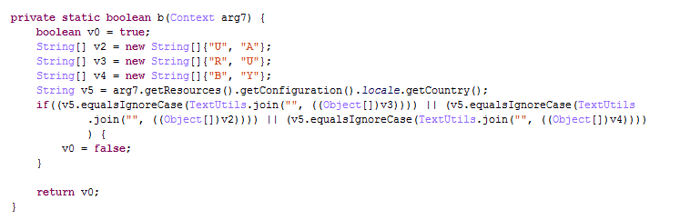

Tento malware není aktivní na Ukrajině, v Bělorusku a v Rusku. To s největší pravděpodobností ochrání kyberzločince od nechtěné pozornosti orgánů činných v trestním řízení v těchto zemích.

Je zajímavé, že i když dropper Tornado FlashLight byl z Google Play odstraněn, nebyl zprvu v rámci Google Play Protect detekován. Totéž platí o malwaru z dropperu.

Infikovaná aplikace na hraní hry Solitaire, která se objevila ve druhé vlně

Jak se můžete chránit před mobilními bankovními trojany?

Pro ochranu před mobilními bankovními trojany doporučujeme uživatelům udělat následující kroky:

- Zkontrolujte, že aplikace mobilního bankovnictví, které používáte, jsou verifikované. Pokud se vám rozhraní nepozdává, obraťte se na zákaznický servis banky.

- Pokud vaše banka nabízí možnost dvoufaktorového ověření, neváhejte ji začít používat.

- Spoléhejte se pouze na důvěryhodné zdroje jako je Google Play nebo App Store. I když malware do Google Play pronikl, jeho virová nálož byla stažena z externího zdroje. Pokud si deaktivujete možnost stahovat aplikace z jiných zdrojů, budete před tímto typem bankovního trojského koně chráněni.

- Před stahováním nových aplikací si projděte jejich recenze. Pokud si ostatní uživatelé stěžují a mají špatnou zkušenost, možná byste se měli aplikaci raději vyhnout.

- Věnujte pozornost oprávněním, která aplikace vyžadují. Pokud aplikace na svítilnu vyžaduje přístup k vašim kontaktům, fotkám či jiným mediálním souborům, zpozorněte a raději si dvakrát rozmyslete, jestli si ji stáhnete.

- Malware často žádá, aby se stal administrátorem vašeho zařízení. Nedávejte toto povolení žádné aplikaci, pokud ji vyloženě nepotřebujete k práci. Používejte bezpečnostní aplikace jako Avast Mobile Security nebo AVG Antivirus pro Android, které vás před BankBotem ochrání.

IOC

(click here for all IOC tables shown below)

Samples in Play Store

First Campaign

Payload Downloaded

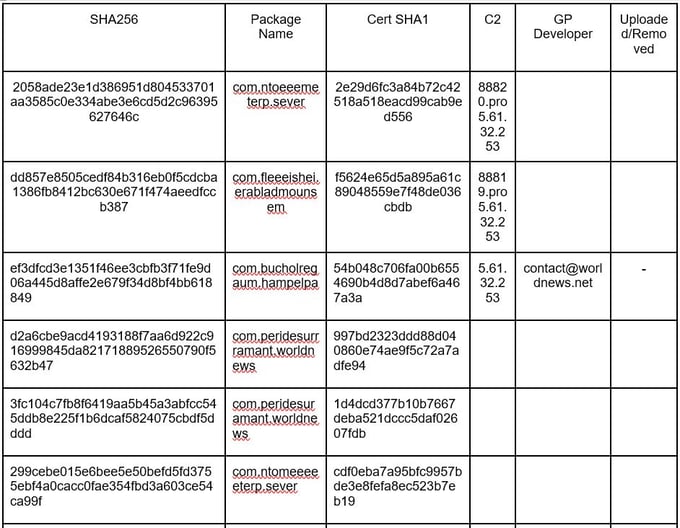

Second Campaign

Payload Downloaded

Hosts

Control Panel

Targeted Apps

ar.nbad.emobile.android.mobilebank

at.bawag.mbanking

at.spardat.bcrmobile

at.spardat.netbanking

au.com.bankwest.mobile

au.com.cua.mb

au.com.ingdirect.android

au.com.nab.mobile

au.com.newcastlepermanent

au.com.suncorp.SuncorpBank

ch.raiffeisen.android

com.EurobankEFG

com.adcb.bank

com.adib.mbs

com.advantage.RaiffeisenBank

com.akbank.android.apps.akbank_direkt

com.anz.SingaporeDigitalBanking

com.bankaustria.android.olb

com.bankofqueensland.boq

com.barclays.ke.mobile.android.ui

com.bbva.bbvacontigo

com.bbva.netcash

com.bendigobank.mobile

com.bmo.mobile

com.caisseepargne.android.mobilebanking

com.cajamar.Cajamar

com.cbd.mobile

com.chase.sig.android

com.cibc.android.mobi

com.citibank.mobile.au

com.clairmail.fth

com.cm_prod.bad

com.comarch.mobile

com.comarch.mobile.banking.bnpparibas

com.commbank.netbank

com.csam.icici.bank.imobile

com.csg.cs.dnmb

com.db.mm.deutschebank

com.db.mm.norisbank

com.dib.app

com.finansbank.mobile.cepsube

com.finanteq.finance.ca

com.garanti.cepsubesi

com.getingroup.mobilebanking

com.htsu.hsbcpersonalbanking

com.imb.banking2

com.infonow.bofa

com.ing.diba.mbbr2

com.ing.mobile

com.isis_papyrus.raiffeisen_pay_eyewdg

com.konylabs.capitalone

com.mobileloft.alpha.droid

com.moneybookers.skrillpayments

com.moneybookers.skrillpayments.neteller

com.palatine.android.mobilebanking.prod

com.pozitron.iscep

com.rak

com.rsi

com.sbi.SBIFreedomPlus

com.scb.breezebanking.hk

com.snapwork.hdfc

com.starfinanz.smob.android.sfinanzstatus

com.suntrust.mobilebanking

com.targo_prod.bad

com.tmobtech.halkbank

com.ubs.swidKXJ.android

com.unicredit

com.unionbank.ecommerce.mobile.android

com.usaa.mobile.android.usaa

com.usbank.mobilebanking

com.vakifbank.mobile

com.vipera.ts.starter.FGB

com.vipera.ts.starter.MashreqAE

com.wf.wellsfargomobile

com.ykb.android

com.ziraat.ziraatmobil

cz.airbank.android

cz.csob.smartbanking

cz.sberbankcz

de.comdirect.android

de.commerzbanking.mobil

de.direkt1822.banking

de.dkb.portalapp

de.fiducia.smartphone.android.banking.vr

de.postbank.finanzassistent

de.sdvrz.ihb.mobile.app

enbd.mobilebanking

es.bancosantander.apps

es.cm.android

es.ibercaja.ibercajaapp

es.lacaixa.mobile.android.newwapicon

es.univia.unicajamovil

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.pekao.firm

eu.inmite.prj.kb.mobilbank

eu.unicreditgroup.hvbapptan

fr.banquepopulaire.cyberplus

fr.creditagricole.androidapp

fr.laposte.lapostemobile

fr.lcl.android.customerarea

gr.winbank.mobile

hr.asseco.android.jimba.mUCI.ro

in.co.bankofbaroda.mpassbook

may.maybank.android

mbanking.NBG

mobi.societegenerale.mobile.lappli

mobile.santander.de

net.bnpparibas.mescomptes

net.inverline.bancosabadell.officelocator.android

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

nz.co.westpac

org.banksa.bank

org.bom.bank

org.stgeorge.bank

org.westpac.bank

pl.bzwbk.bzwbk24

pl.bzwbk.ibiznes24

pl.ipko.mobile

pl.mbank

pt.bancobpi.mobile.fiabilizacao

pt.cgd.caixadirecta

pt.novobanco.nbapp

ro.btrl.mobile

src.com.idbi

wit.android.bcpBankingApp.activoBank

wit.android.bcpBankingApp.millennium

wit.android.bcpBankingApp.millenniumPL

www.ingdirect.nativeframe