Em outubro, nós escrevemos em nosso blog sobre um Cavalo-de-Tróia russo chamado Bicololo. Desde então, o malware continuou a se espalhar ainda mais em formas mutantes. Hoje em dia, o avast! protege milhões de PCs destas infecções.

Breve descrição

O Bicololo é caracterizado pelo seu exclusivo vetor de ataque, que permaneceu sempre o mesmo. O seu principal objetivo é injetar-se no arquivo etc/hosts da vítima e redirecionar o tráfego da internet da maioria dos sites das redes sociais utilizadas na Rússia para servidores falsos (phising). Os alvos mais frequentes são vk.com, odnoklassniki.ru e mail.ru. Uma vez que a vítima infectada digita estes endereços no navegador é apresentado um formulário de login falso. Como nenhum dos serviços atacados utiliza por padrão conexões seguras via HTTPS, não há uma forma simples para que o usuário saiba que está em perigo e informando a sua senha aos hackers.

Atualmente, o malware se espalha principalmente através de duas formas que sofreram drásticas mutações - e continuam sofrendo duas a quatro novas por semana - desde o nosso artigo prévio no blog. Isto pode ter sido causado pelo nosso esforço ativo de lutar com todas as nossas forças contra ele, forçando os autores a acrescentar uma alta randomização e remover do código do malware todas as rotinas desnecessárias.

Versões atuais

A versão "estável" mais comum vem através de um arquivo auto-extraível Cabinet. Uma vez executado, ele baixa quatro arquivos em uma estranha pasta chamada "Arquivos de programas" e se auto-executa. O primeiro arquivo baixado é um .bat obfuscado e aleatório que provoca a infecção do arquivo etc/hosts. Outros dois arquivos são scripts do Visual Basic. Um deles carrega um arquivo texto com um URL que efetua uma contagem e informa os autores da infecção. Desta maneira, os autores gerenciam suas atividades maliciosas. O outro script oculta o arquivo hosts infectado e cria um arquivo vazio etc/hOst onde o 'O' é uma letra cirílica. Esta forma de infecção permanece invisível se o Windows estiver em suas configurações padrão de não mostrar arquivos ocultos.

A segunda nova versão - que nós acreditamos ser ainda "experimental" - é um pouco mais avançada. Ela consiste em um arquivo auto-extraível .rar e baixa outro também em uma pasta chamada "Arquivos de programas". Geralmente contém dois arquivos executáveis. Um deles costuma ser algum programa legítimo e gratuito disponível na internet. Por exemplo, na semana passada, nos encontramos o Filezilla FTP, o jogo Minecraft ou o ativador do Windows 8. O outro executável é compilado em Visual Basic e faz o trabalho sujo principal: infectar o arquivo hosts executando um arquivo .bat, ocultando-o e notificando o contador de infecções. Vale a pena notar que o arquivo .bat desta versão é ainda mais aleatório. Além disso, esta versão infecta o Registro do Windows e faz uma verificação na inicialização do sistema se o arquivo hosts continua no local.

Arquivo .bat criptografado do Bicololo

Métodos de disseminação

As antigas versões se espalhavam através de download de sites hackeados, especialmente os que continham ferramentas WordPress ou Joomla!. Os links para baixar parecem-se com estes:

http://***estylehostel.ru/media/file/index.php?q=%D1%81%D0%BA%D0%B0%D1%87%D0%B0%D1+windows+8&zip=1

http://***enn.ru/blogs/file/?q=%FE%E0%F0+%F1%EB%E0%E9%E4%FB+%F0%E5%F4%E5%F0%E0%F2%2D55479%2D55479&zip=1

http://srv16499.***nkddns.com/download.php?q=asku_na_telefon_ldzhi.zip

A chave de busca pode conter o nome codificado do URL do arquivo infectado bem como comandos simples para a infecção. Desta forma, a aparência final do vírus depende do URL e também das diferentes versões que podem ser baixadas a partir de um único arquivo gerador, o que torna a detecção mais difícil.

A coisa mais interessante sobre esta nova versão é o uso de uma forma de disseminação muito efetiva. Ela utitliza também sites hackeados, mas de uma forma diferente. Se um simples endereço URL for utilizado para disseminar o vírus, ele poderia ser facilmente bloqueado. O problema aparece quando há muitos deles. Os desenvolvedores de malware descobriram este ponto fraco e utilizam a seu favor. Eles modificam o site padrão de erro HTTP 404 (Não encontrado) para enviar o vírus. Isto dá a eles um número virtualmente infinito de possíveis URL para baixar o vírus! Tudo o que eles precisam fazer é postar alguns links quebrados. Aqui estão alguns exemplos de sites infectados.

http://***smeigh.com

http://***sgrisparlour.com

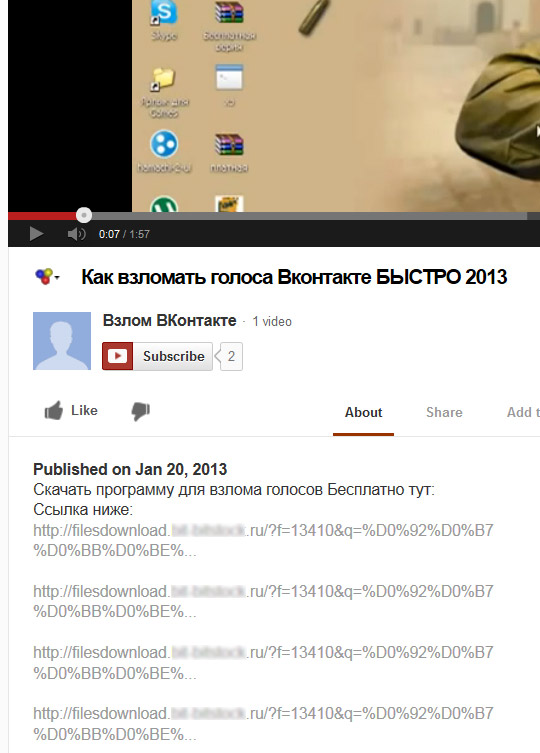

Resta uma questão a ser respondida. O que atrai os usuários a estes URLs infectados? O que nós percebemos é que os autores destes malwares apresentam os URLs como sendo links para baixar jogos, cracks e keygens em diferentes sites sociais e forums. Nós também detectamos o vírus sendo enviado como anexo a emails e também em serviços de compartilhamento de arquivos. A seguir estão algumas capturas de tela que mostram os links de download do vírus em um vídeo do YouTube sobre a rede social russa.

Proteção do avast!

Esta família de malware russo sofre mutação e se espalha rapidamente. Não há nenhum indício de que esta tendência mude. Para proteger o seu sistema contra o Bicololo, nós recomendamos que você use a versão mais atualizada do avast! com a Autosandbox habilitada, uma vez que ela detecta mesmo as mais novas variantes do Bicololo.