A Avast protegeu seus usuários de campanhas de sextorsão que poderiam ter resultado em mais de 500.000 incidentes em todo o mundo só em janeiro

Sextorsão é um golpe digital que vem crescendo e que tira proveito do medo das pessoas de que seus momentos mais íntimos sejam expostos ao público. Eles geralmente vêm na forma de e-mails, que não são só perigosos e perturbadores, mas podem ter sérias consequências na vida real.

Tragicamente, os golpes de sextorsão por e-mail levaram as vítimas até ao suicídio, incluindo um caso envolvendo cinco homens no Reino Unido* e um nos Estados Unidos*. Esses são apenas alguns desses tipos de casos.

Em janeiro, a Avast protegeu seus usuários de várias campanhas de sextorsão que poderiam ter resultado em mais de 500.000 incidentes em todo o mundo. A maioria desses ataques teve como alvo usuários que falam inglês no Reino Unido e nos Estados Unidos, embora também tenhamos detectado campanhas em outros idiomas. A imagem abaixo mostra a prevalência de ataques de sextorsão em todo o mundo:

O que é sextorsão?

A sextorsão começa com um e-mail. Os e-mails de sextorsão enganam as vítimas fazendo-as pensar que o agressor possui uma gravação de sua tela/câmera e que a gravação contém imagens ou vídeos da potencial vítima em situações sexualmente explícitas. Os invasores usam a alegação dessa gravação para chantagear a vítima e obter um pagamento. O invasor ameaça enviar a gravação para os contatos, amigos e familiares da vítima se eles não obedecerem. Na realidade, o invasor não possui nenhuma gravação e apenas usa técnicas de engenharia social para tentar assustar e envergonhar a potencial vítima para receber o pagamento.

Como funciona a sextorsão?

A sextorsão depende da disposição das pessoas em pagar para manter em segredo os fatos prejudiciais. Na visão de uma vítima em potencial, esse tipo de ataque é uma ameaça repentina à sua reputação. Uma potencial vítima pode pensar nas consequências de outros casos (por exemplo, o de Jeffrey Toobin*) e ver o risco de momentos privados serem expostos ao público. Os invasores se aproveitam desse medo e aplicam outras técnicas de engenharia social - como limitar o período de pagamento - para criar a ilusão de que a máquina do usuário foi invadida. Eles também podem fornecer uma lista de atividades que um invasor realizará para prejudicar a vítima.

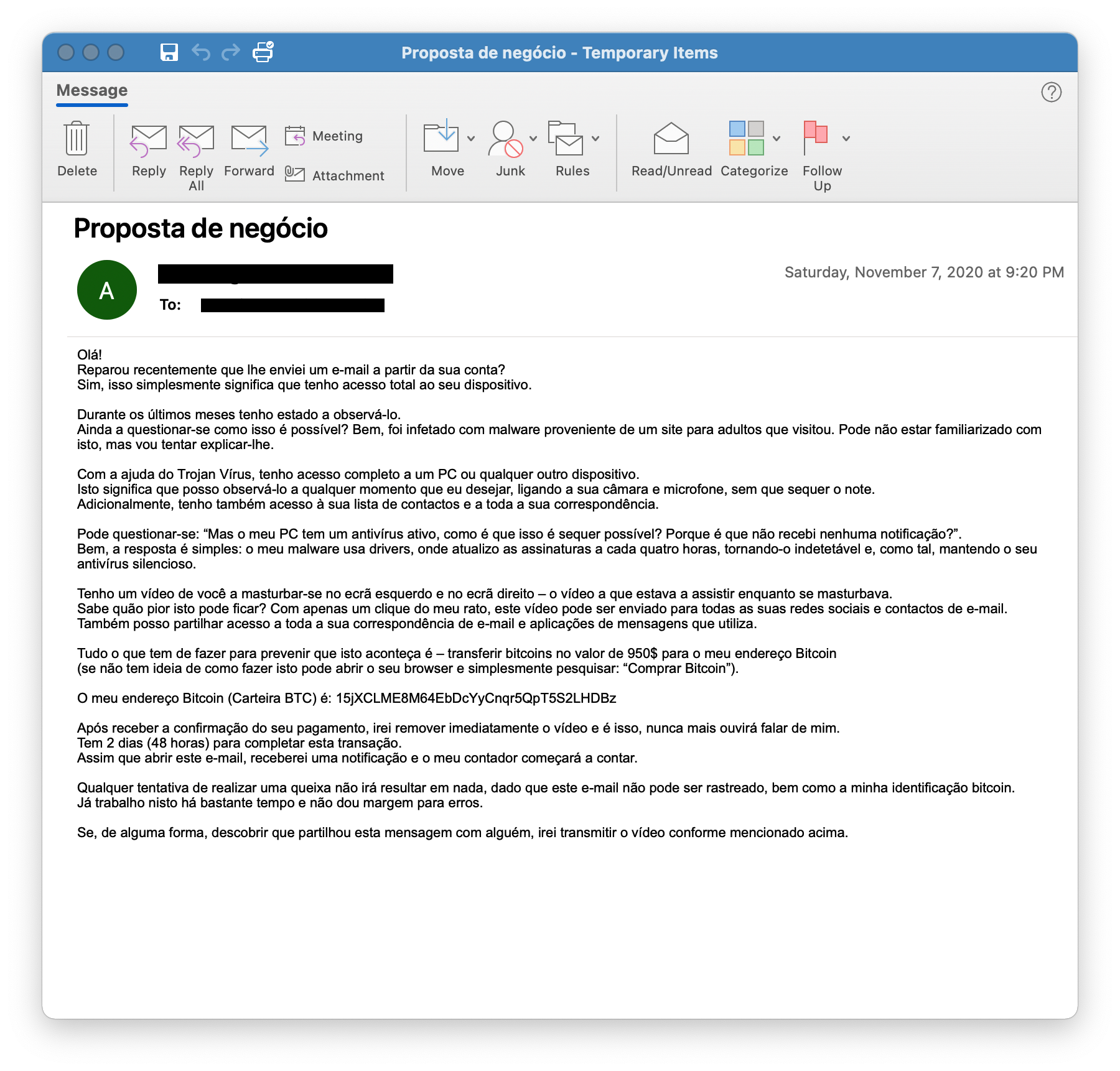

Abaixo está um exemplo de um e-mail de sextorsão. Primeiro, o atacante afirma ter conhecimento da potencial vítima que visita sites adultos: uma tentativa imediata de fazê-la sentir culpa ou vergonha. O atacante afirma ter controle total do sistema da potencial vítima e ter usado esse controle para obter ou criar falsamente um vídeo sexualmente explícito, insistindo que tem o controle da situação. O invasor então diz que, como parte desse controle, eles podem enviar esse vídeo comprometedor para os contatos da potencial vítima. Finalmente, o invasor faz a extorsão, dizendo à vítima em potencial que ela pode “fazer com que o vídeo desapareça” pagando 1.350 dólares em Bitcoin. O invasor adiciona a tática de engenharia social de pressão de tempo, dizendo que a vítima em potencial tem apenas 48 horas para pagar o dinheiro.

É importante observar que não há como ter certeza de que as afirmações do invasor são verdadeiras. Na verdade, muitas vezes os invasores por trás dessas ameaças estão blefando e não há nenhum vídeo real.

Este é um exemplo genérico de e-mails de sextorsão. Porém, os invasores geralmente preparam campanhas de spam levando em consideração as tendências e eventos atuais.

Este é um exemplo genérico de e-mails de sextorsão. Porém, os invasores geralmente preparam campanhas de spam levando em consideração as tendências e eventos atuais.

Rastreamos uma variedade de diferentes campanhas de sextorsão nos últimos dois meses, mas dois tipos se destacaram como os mais comuns. Uma é uma série de campanhas abusando da onipresença do Zoom durante os lockdowns. A outra é uma série de campanhas que afirmam falsamente ter instalado um Trojan no sistema da vítima em potencial.

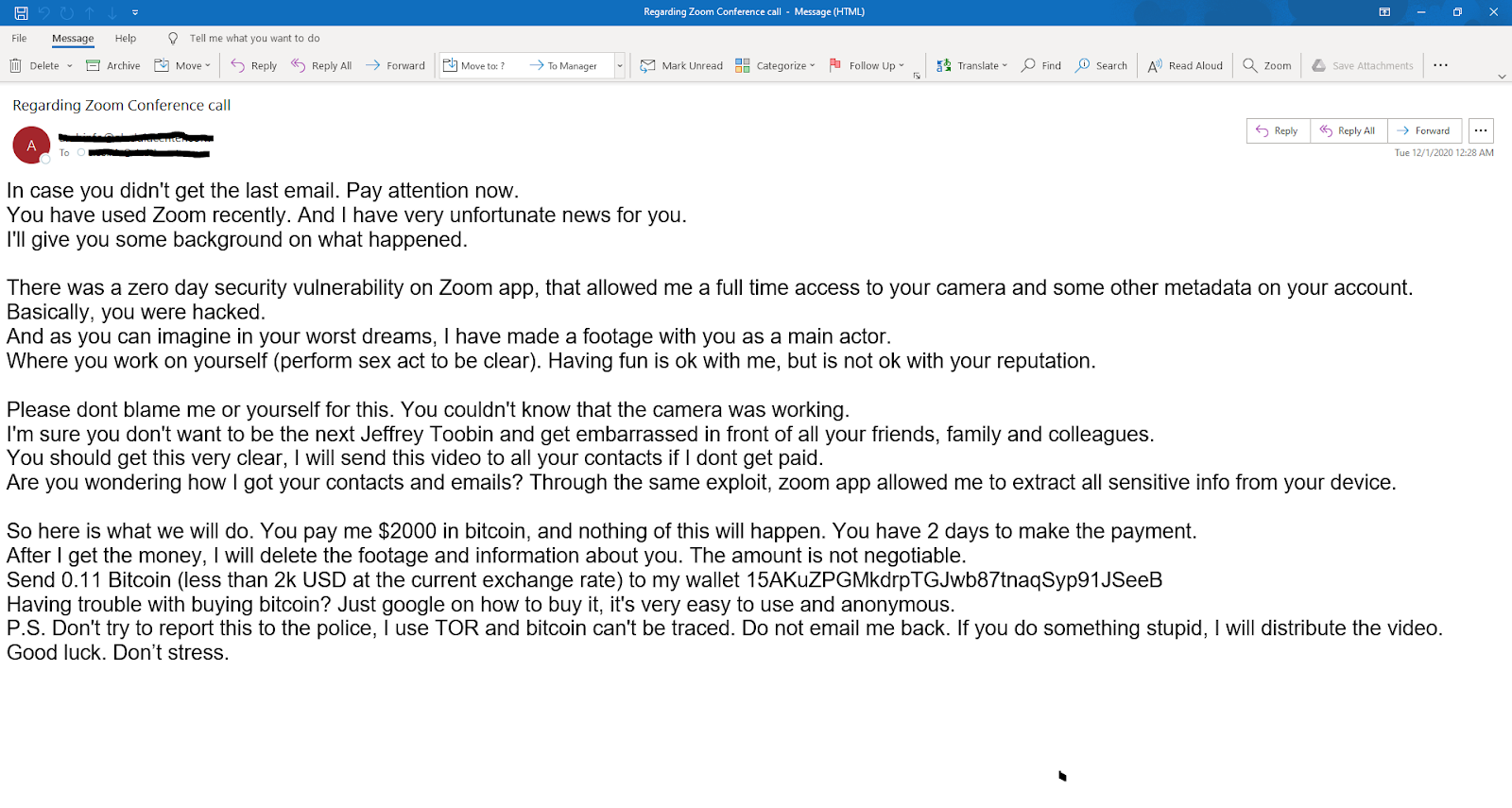

Campanhas do Zoom

A campanha mais prevalente que observamos aproveitou o aumento do uso do aplicativo Zoom durante a pandemia da Covid-19. Em particular, vimos um aumento durante a temporada de férias de 2020. Os invasores afirmam que tiraram proveito de vulnerabilidades críticas no aplicativo, o que lhes permitiu acessar o dispositivo e a câmera do usuário. Mas, para ser claro, não encontramos nenhuma vulnerabilidade real no Zoom: os invasores estão mentindo.

Os atacantes usam técnicas de engenharia social e mencionam o escândalo de Jeffrey Toobin para fazer as vítimas pagarem. O resto do e-mail é um típico e-mail de extorsão, em que os invasores usam frases como “o ato sexual registrado”, “acesso a informações confidenciais” e “péssima reputação” e oferecem o pagamento como uma saída.

Uma característica distintiva desse tipo de campanha é que os e-mails parecem ter sido enviados do endereço de e-mail do usuário para ele mesmo. Esta é outra técnica de engenharia social, com o objetivo de fazer parecer que o invasor realmente tem o controle de seu sistema. Na realidade, o endereço “de” foi adulterado e uma análise mais detalhada revela o endereço real do remetente.

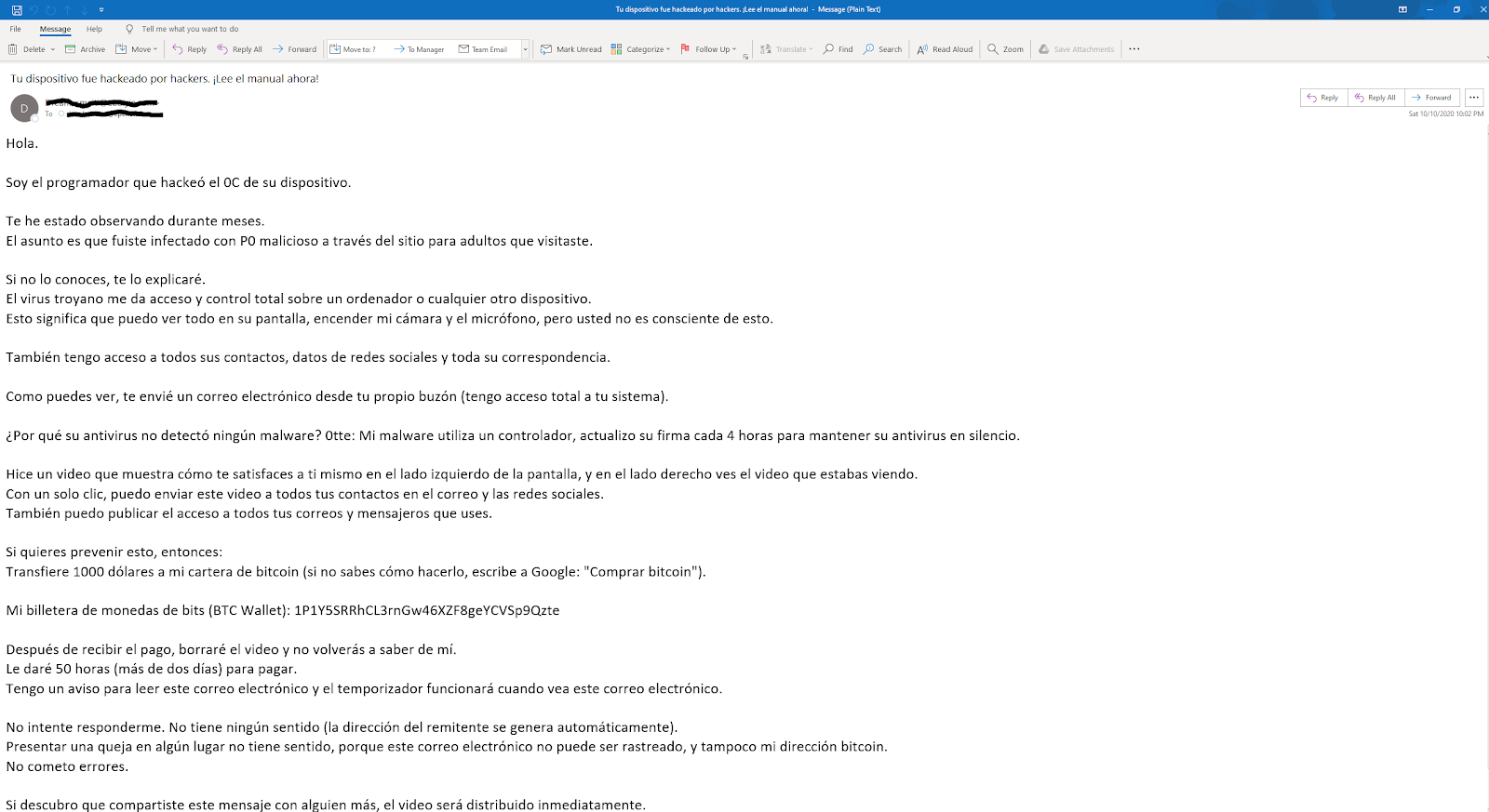

Campanhas de Trojan

Campanhas de Trojan

A segunda campanha predominante utiliza a ameaça de um Trojan (Cavalo de Troia). A potencial vítima recebe um e-mail no qual os invasores afirmam que um Trojan foi instalado em sua máquina alguns meses antes. Os atacantes também afirmam que este Trojan gravou todas as ações da potencial vítima através do microfone e da webcam e obteve todos os dados dos dispositivos, incluindo bate-papos, mídia social e contatos. Eles então usam um cenário comum de extorsão: os invasores exigem um resgate em criptomoedas. No final, os invasores incluem uma nota sobre o falso “cronômetro” que começou quando o e-mail foi recebido, a fim de definir um prazo de resgate.

Assim como as campanhas do Zoom, essas ameaças são todas falsas. Não há Trojans indetectáveis, nada é registrado e os invasores não têm seus dados. O cronômetro incluído no e-mail é outra técnica de engenharia social usada para pressionar as vítimas a pagar.

Abaixo está um exemplo de e-mail de uma campanha de Trojan (em espanhol).

Outro exemplo de e-mail de uma campanha de Trojan (em inglês).

Outros golpes e o surgimento de novas variantes após as férias

Outros golpes e o surgimento de novas variantes após as férias

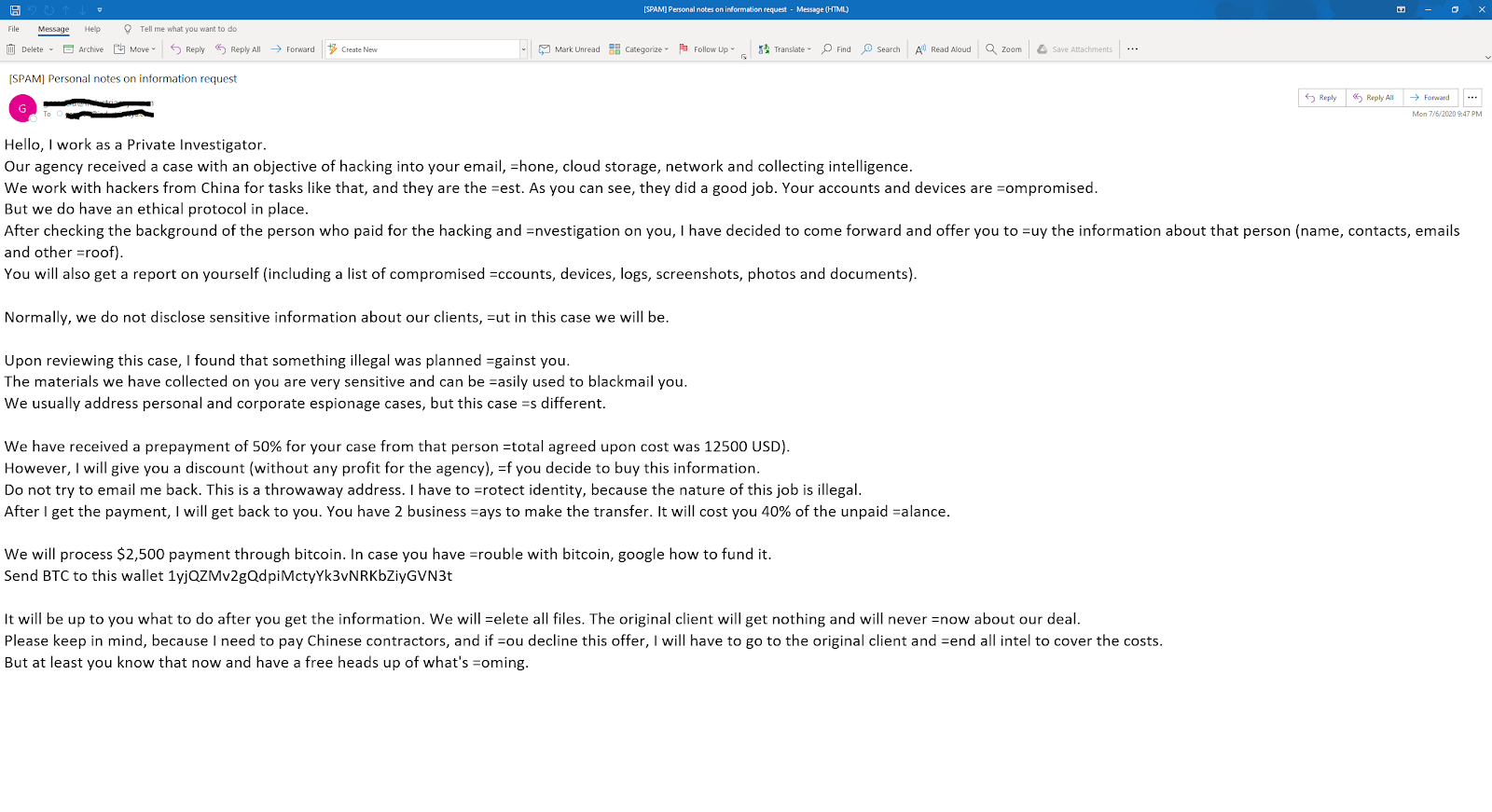

Observamos muitos outros golpes de sextorsão além das campanhas do Zoom e do Trojan. Alguns deles estão originalmente em diferentes idiomas e o conteúdo é traduzido automaticamente usando uma ferramenta como o Google Tradutor.

Também vimos um aumento significativo no volume de e-mails de sextorsão enviados desde 11 de janeiro: parece que os invasores voltaram ao trabalho após as férias de fim de ano. Vimos ataques de sextorsão mencionando programas, software, sites invadidos ou utilizando vulnerabilidades no roteador, sistema operacional ou sistema RDP do computador da vítima.

Como se proteger da sextorsão

Embora a sextorsão seja assustadora, existem etapas simples que você pode seguir para se proteger melhor contra esse tipo de ataque.

Primeiro, se um e-mail de sextorsão aparecer na sua caixa de entrada, fique calmo. Não atenda e não pague ao agressor. Ninguém vai realmente chantageá-lo(a); é apenas spam. Mesmo se você receber um e-mail que pareça ter sido enviado da sua própria conta, ignore-o.

Em seguida, os invasores podem fornecer senhas vazadas mais antigas para aumentar a credibilidade de sua ameaça. Nesse caso, altere suas senhas e siga as práticas de segurança recomendadas para senhas.

Finalmente, faça uso de aplicativos de segurança que podem proteger você contra a sextorsão.