Falha de configuração permite que imagens de creches, casas de repouso e babás eletrônicas sejam roubadas. E mais: nova política do WhatsApp e malware infecta 30.000 Macs

A SafetyDetectives* descobriu uma vulnerabilidade que permite o acesso não autorizado ao fluxo de vídeo de câmeras de segurança (CFTV) e babás eletrônicas que não exigem autenticação da conexão entre si. A falha não está nas câmeras, mas no protocolo RTSP (Real-Time Streaming Protocol) que torna possível a transferência de áudio e vídeo em tempo real.

Cibercriminosos podem acessar imagens de residências, creches e escolas infantis, asilos e casas de repouso que usam esse tipo de equipamentos para transmitir vídeos das crianças (ou idosos) aos próprios pais ou responsáveis. Robôs como o Shodan* são usados para descobrir dispositivos vulneráveis e efetuar um ataque silencioso.

Muitas creches transmitem imagens que podem ser capturadas sem necessidade de senha.

Muitas creches transmitem imagens que podem ser capturadas sem necessidade de senha.

Fonte: SafetyDetectives

Se você consegue se conectar à distância ao monitor do seu bebê e ele não exige uma senha para se conectar, as imagens dos seus filhos correm risco. Os principais motivos de insegurança são:

- Uso de dispositivos domésticos para transmitir imagens via internet

- Ausência de configuração específica quando são usados em redes

- Simples webcams vendidas como se fossem monitores de bebês

- Falta de suporte ou atualizações por parte dos fabricantes

Cibercriminosos, predadores e pedófilos podem usar essas informações e imagens. Em alguns casos, podem até acessar os controles das câmeras que permitem a rotação.

Você deveria alterar a senha de fábrica do seu roteador por outra mais complexa e forte, usar a autenticação de dois fatores na câmera e configurar uma lista de dispositivos confiáveis (endereços MAC), bloqueando todos os outros desconhecidos.

Tome cuidado ao comprar, procurando um fabricante de boa reputação e certificando-se de que irá receber atualizações de segurança. Se possível, peça ajuda de uma pessoa com conhecimentos mais avançados em segurança para evitar dispositivos com criptografia fraca.

Segunda rodada sobre a política de privacidade do WhatsApp

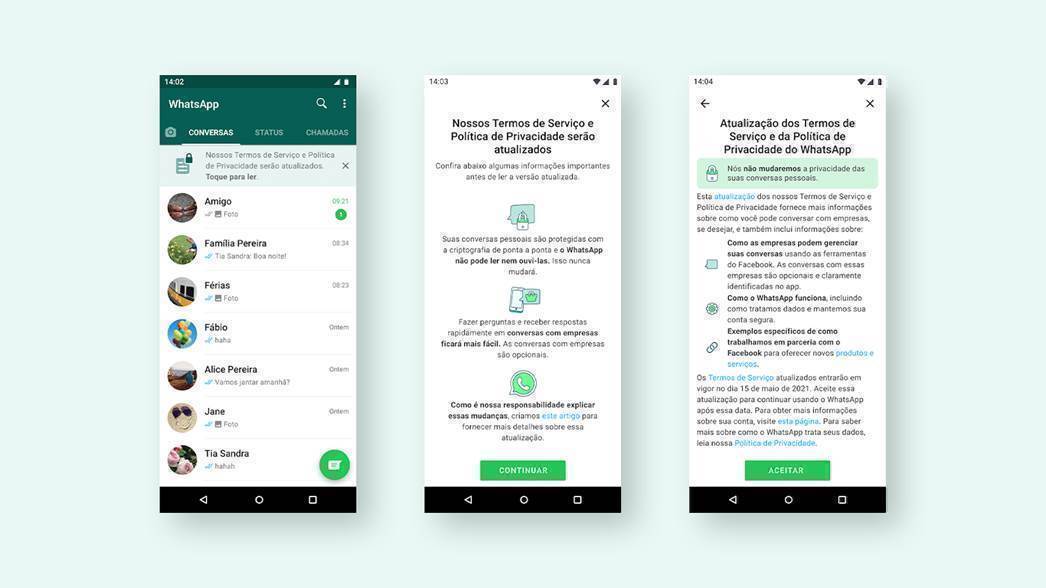

O WhatsApp volta a dar o ultimato para aceitar a nova política de privacidade. O prazo é o próximo dia 15 de maio. O usuário que não a aceitar continuará a receber notificações das mensagens e chamadas, mas não poderá enviar nem ler as mensagens no aplicativo até que aceite a nova política. Depois de 120 dias, o usuário será considerado inativo e sua conta será excluída.

Fonte: Gizmodo

Fonte: Gizmodo

A nova política prevê a troca de dados com o Facebook, proprietário do WhatsApp:

- Data de aniversário

- Dados de localização (via endereço IP)

- Dados dos grupos que participa

- Dados dos pagamentos realizados pelo WhatsApp

- Foto do perfil

- Nível da bateria

- Número do telefone

- Rede móvel utilizada (operadora)

- Dados de uso do WhatsApp (horário)

- Status e suas atualizações em tempo real

- Status online no WhatsApp

Realmente não é necessário mais nada para receber anúncios direcionados no próprio Facebook. O WhatsApp também informou que, neste primeiro momento, essas mudanças atingiriam apenas as conversas com perfis de empresas que usam o WhatsApp Business, e não os usuários que enviam mensagens apenas para amigos e familiares. Na prática, as conversas com empresas deixarão de ser criptografadas de ponta a ponta.

É sabido que a União Europeia e o Reino Unido não estão incluídos nesse processo devido à GDPR, a legislação de privacidade. A LGPD brasileira também poderia trazer dificuldades, mas quem vai reagir? Já tramita na Câmara outro projeto de lei para adiar o pagamento das multas.

Por isso, quem continua desconfortável está na difícil disjuntiva de migrar para outros mensageiros – como o Signal e o Telegram – e o que é mais difícil, convencer seus amigos e contatos a fazerem o mesmo. Sem dúvida, o Facebook aposta que isso não acontecerá, pois muitos instalaram os aplicativos, mas não migraram para lá.

O misterioso malware que infectou 30.000 Macs

Os pesquisadores da Red Canary batizaram de “Silver Sparrow” o malware que misteriosamente infectou cerca de 30.000 Macs em 153 países, equipados com o novo processador M1 ARM64 da Apple, sem que houvesse uma carga útil maliciosa (payload), isto é, sem oferecer, a princípio, nenhuma ameaça real ao usuário.

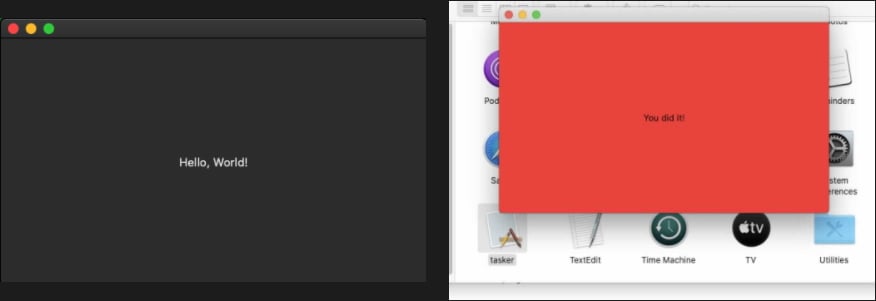

Mensagens do Silver Sparrow. Esquerda: Macs com chips Intel. Direita: Macs com chips M1. Fonte: MacMagazine

Mensagens do Silver Sparrow. Esquerda: Macs com chips Intel. Direita: Macs com chips M1. Fonte: MacMagazine

Ele utiliza o JavaScript do MacOS e contém um mecanismo de autorremoção completa (killer switch), que ainda não se sabe porquê. A Apple já revogou os certificados de execução do software, que não poderá mais ser instalado acidentalmente. Você também pode ficar tranquilo porque o Avast Segurança para Mac detecta e bloqueia o Silver Sparrow.

A Avast é líder global em segurança cibernética, protegendo centenas de milhões de usuários em todo o mundo. Saiba mais sobre os produtos que protegem sua vida digital em nosso site e receba todas as últimas notícias sobre como vencer as ameaças virtuais através do nosso Blog, no Facebook ou no Twitter.

* Original em inglês.

Photo by Paul Hanaoka on Unsplash